Table of Contents

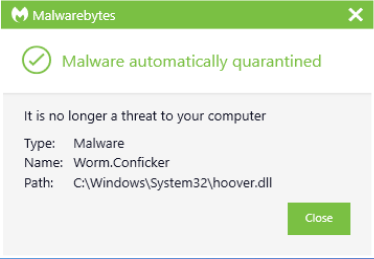

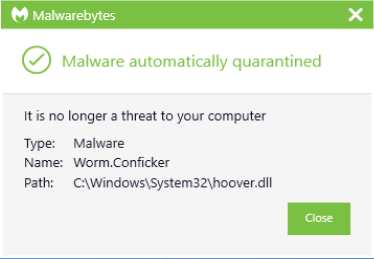

때때로 시스템은 Malwarebytes가 Conficker를 제거하고 있다는 메시지를 표시할 수 있습니다. 오류 유형에는 여러 가지 이유가 있을 수 있습니다.

업데이트됨

g.Malwarebytes는 웜을 감지하고 그에 따라 도용할 수 있습니다. 강아지로 인한 다른 사용자의 상호 작용이 없는 Conficker. Malwarebytes를 데스크탑에 다운로드하십시오. Windows용 Malwarebytes가 설치되면 프로그램이 Malwarebytes 시작 화면을 열 가능성이 큽니다.

Malwarebytes는 웜을 매우 효율적으로 발견하고 제거합니다. 추가 사용자 상호 작용이 필요 없는 Conficker. Malwarebytes를 컴퓨터 조언에 다운로드하십시오. Windows용 Malwarebytes가 설치되면 소프트웨어가 Malwarebytes 시작 화면을 엽니다.

G.에게

Malwarebytes Anti-Malware는 여전히 이 어린 악마를 처리할 수 있는 위치에 있지 않을 것임을 이해하십시오.

저는 Malwarebytes Anti-Malware를 사용한지 1년 정도 되었고, 매일 스캔을 하고 있습니다.

지난 기간 동안 다음 웹사이트에 액세스할 수 없었습니다.

네트워크 문제나 모뎀 문제를 해결한 결과, 이것은 소량의 악성코드이며 대피소 페이지에만 액세스할 수 없으면 해결 방법을 찾기가 다소 끈끈하다는 결론에 이르렀습니다.

내 Conficker 방화벽 제거 도구를 사용한 후 30분 후에 모든 것이 정상으로 돌아왔습니다. 이 모든 웹사이트에 액세스할 수 있지만 정상적으로 업데이트됩니다.

모든 지식 기반의 정보는 시스템 관리자가 이 기사에서 언급한 세부 사항을 구현할 수 있는 기업 환경을 위한 것입니다. 이 안티바이러스가 바이러스를 적절하게 제거하고 시스템이 완전히 재구성된 상태로 유지된다면 이 문서를 사용하지 않을 이유가 있습니다. 시스템에 바이러스가 없는지 확인하려면 다음 웹 사이트에서 즉시 검사하십시오. http://www.microsoft.com/security/scanner/

Malwarebytes는 추가 사용자 개입 없이 웜을 탐지하고 제거할 수 있습니다.

후속 Microsoft 웹사이트에서 Conficker 바이러스에 대한 특정 정보를 찾을 수 있습니다.

그러므로 조심하십시오. 이미 클린된 커뮤니티에 모든 위협이 확산되지 않도록 미디어를 클리닝하는 것이 거의 확실합니다.

참고. Win32 / Conficker.D 변종은 절대 네트워크를 통해 완전히 이동식 드라이브나 공유 폴더로 확산되지 않습니다. Win32/Conficker.D는 일반적으로 이전 버전의 Win32/Conficker에 의해 설치됩니다.

이 절차는 시스템에서 특정 Conficker 악성코드를 제거하지 않습니다. 이 기능은 스파이웨어 및. 계획에서 원래 Conficker 맬웨어를 제거할 수 있는 바이러스 백신이 있어야 합니다. 또는 “ 가장 중요한 바이러스인 Win32 또는 Conficker를 제거하는 수동 단계 >” 시스템에서 발생하는 맬웨어를 수동으로 제거하려면 이 기술 지식 베이스 웹 사이트를 참조하십시오.

사용자 환경과 가장 일반적으로 관련된 요구 사항을 기반으로 특정 OU(조직 구성 단위), 위치 또는 영역에 있는 동안 모든 컴퓨터에 적용할 새로운 GPO(그룹 정책) 개념을 만듭니다.

HKEY_LOCAL_MACHINE Software Microsoft Windows NT CurrentVersion Svchost

netsvcs 레지스트리 값에 실수로 이름이 존재하는 악성 서비스의 전체 생성을 방지합니다.

% windir% Tasks 폴더에 대한 쓰기 및 삭제 권한을 반환하도록 이 디자인을 설정합니다. 이렇게 하면 Conficker 맬웨어가 시스템을 다시 감염시킬 수 있는 예약된 작업을 생성하는 것을 방지할 수 있습니다.

자동 실행(자동 실행) 기능을 비활성화합니다. 내장된 Windows 자동 실행 기능을 사용하여 Conficker 맬웨어의 확산을 방지합니다.

참고. 실제로 사용 중인 이 Windows 버전에 따라 일부 자동 재생 기능을 제대로 비활성화하려면 많은 업데이트를 설치해야 합니다.

그룹 정책 설정을 배포한 후 시스템 및 맬웨어를 제거합니다.

Microsoft Protection Center 맬웨어에는 업데이트된 Microsoft 보안 실드가 있어야 합니다. 일반적인 맬웨어를 제거하는 데 유용하거나 Win32 / Conficker 애드웨어, 스파이웨어 및 스파이웨어 제품군을 제거하는 데 도움이 될 수 있는 독립 실행형 바이너리입니다.

Malwarebytes는 웜으로부터 보호합니까?

Malwarebytes는 정지 사용자와의 추가 상호 작용 없이 웜을 감지하고 제거할 수 있습니다.

참고. 마이크로소프트의 보안 스캐너는 안티바이러스 프로그램을 의도하지 않았기 때문에 근본적으로 새로운 감염을 막지 못합니다.실시간으로 작동합니다.

Microsoft Do-Site 웹사이트를 통해 Microsoft Security Scanner를 직접 다운로드할 수 있습니다.

업데이트됨

컴퓨터가 느리게 실행되는 것이 지겹습니까? 실망스러운 오류 메시지에 짜증이 납니까? ASR Pro은 당신을 위한 솔루션입니다! 우리가 권장하는 도구는 시스템 성능을 극적으로 향상시키면서 Windows 문제를 신속하게 진단하고 복구합니다. 그러니 더 이상 기다리지 말고 지금 ASR Pro을 다운로드하세요!

달성할 수 있을 때마다 도메인 계정으로 확인하지 않는 것이 중요합니다. 현실적으로 도메인 관리자 계정으로 로그인하지 마세요. 멀웨어는 로그인한 사용자 액세스를 가장하고 리소스를 통신하고 로그인한 사용자 자격 증명을 사용합니다. 이 동작으로 맬웨어가 확산됩니다.

서버 서비스를 중지합니다. 이 필수 방법으로 바이러스가 퍼지는 것을 방지하려면 시스템 관리자가 제공한 이 특정 항목을 제거하십시오.

참고. 소중한 환경에서 애드웨어 및 스파이웨어를 정리하더라도 서버 서비스가 일시적으로 중지되지 않아야 합니다. 이 단계는 종종 네트워크 리소스의 가용성에 영향을 미칠 것으로 예상되므로 프로덕션 컴퓨터 시스템의 경우 특히 그렇습니다. 환경이 크게 정리되면 서버 서비스가 다시 활성화됩니다.

서버 회사를 중지하려면 conMicrosoft Management Salts(MMC)를 사용하십시오. 이를 수행하려면 다음 중 하나를 수행하십시오.

Windows Vista 또는 Windows Server 2008에서 작업 스케줄러 사용을 중지하려면 다음 단계를 따르십시오. 항목

이 방법이나 단계는 시장에서 레지스트리를 재작업하는 방법을 알려주는 단계에서 생성된다는 점에 유의해야 합니다. 그러나 레지스트리를 잘못 편집하면 심각한 딜레마가 발생합니다. 따라서 다음 단계를 주의 깊게 따르십시오. 추가 보호를 위해 레지스터를 수정하기 전에 다시 빌드해야 합니다. 그런 다음 문제가 발생하면 레지스트리를 자주 복원할 수 있습니다. Windows 레지스트리 백업 및 복구 팁에 대한 자세한 내용을 보려면 다음 문서를 클릭하여 Microsoft 기술 자료의 특정 문서를 참조하십시오.

참고. 작업 스케줄러 지원은 자연에서 맬웨어가 제거되는 동안에만 일시적으로 비활성화해야 합니다. 이것은 Windows Server 2008이더라도 실제 Windows Vista에서 특히 사실입니다. 이 단계는 수많은 기본 제공 예약 작업을 파괴하기 때문입니다. 환경이 깨끗해지면 반복하지만 서버 서비스의 전원을 켭니다.

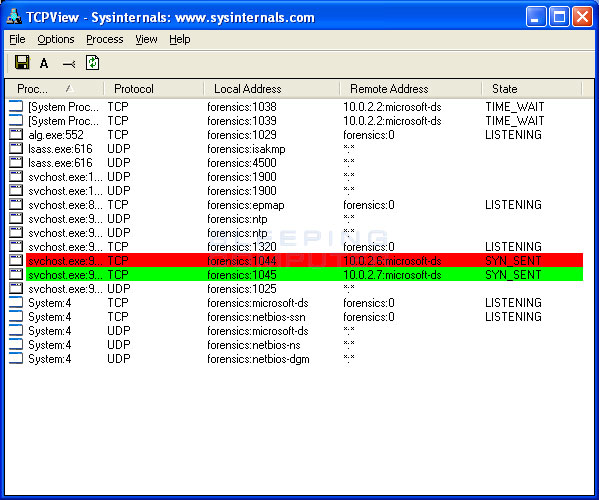

손상된 컴퓨터가 Win32/Conficker 바이러스에 감염되면 임의 서비스 탐지가 목록에 포함됩니다.

참고. 각 Conficker.B에 대한 Win32에서 목록 서비스는 임의의 메시지로 구성되며 바로 목록의 끝에 있을 수 있습니다. 다음 변형에서 이름 지정 서비스 계획은 목록의 모든 위치에 나타날 수 있으며 더 합법적인 것으로 나타납니다. 임의의 문구 서비스가 아래에 나열되지 않은 경우 이 절차의 “서비스 테이블”에 대해 기술을 확인하여 Win32/Conficker에 의해 추가되었을 수 있는 명명 전문가를 확인하는 데 도움이 됩니다. 확인하려면 “서비스 테이블”에 있는 목록을 감염된 것으로 간주되지 않는 거의 동일한 시스템과 비교하십시오.

악성 서비스의 전체 이름을 기록해 두십시오. 이 중요한 절차의 뒷부분에서 실제로 이 정보가 필요합니다.

우리 고유의 악성 서비스 유형을 나타내는 줄을 삭제합니다. 목록의 마지막 강제 항목 아래에 새 줄을 공백으로 표시하고 필요한 경우 확인을 클릭합니다.

대부분이 단일 개체에 적용되는 이전 인증 레코드에서 상속합니다. 여기에 명시적으로 나열된 항목에 대한 방법으로 추가하십시오.

일반적으로 모든 하위 개체에 대한 권한 부여 항목을 여기에 표시된 항목으로 대체하여 하위 시스템 개체에 적용합니다. 당신은

일단 Conficker가 훌륭한 컴퓨터를 감염시키면 많은 보안 기능과 자연 지원 설정을 비활성화하고 복원 지점을 삭제하고 개인화된 원격 제어의 지침을 위해 동료를 엽니다. 첫 번째 컴퓨터를 구성한 후 Conficker는 이 컴퓨터를 사용하여 나머지 네트워크에 액세스할 수 있습니다.

Windows 2000, Windows XP 또는 Windows Server 2003을 사용할 수 있는 경우 업데이트된 버전 967715를 설치하십시오.

자세한 내용을 보려면 다음을 클릭하십시오. Microsoft 기술 자료 문서를 보려면 버전 번호:

Trend Micro 정보에 따르면 전 세계적으로 수백만 대의 시스템을 감염시킨 지 9년이 지났지만 멀웨어는 여전히 매우 활동적입니다. 그럼에도 불구하고 Confiker의 탐지는 지난 몇 년간 꾸준히 매월 20,000건에 달했으며, 이는 그가 의심할 여지 없이 여전히 매우 활동적임을 시사합니다.

다음 명령을 사용하여 명령줄에 입력합니다. 각 컨트롤 후에 Enter 키를 누릅니다.

각 주문 요청 후 일반적으로 다음과 같은 메시지를 수집합니다.

SERVICE_NAME: wuauserv

유형: 20 WIN32_SHARE_PROCESS

상태: 4 작동 중

(STOPPABLE, NOT_PAUSABLE, ACCEPTS_SHUTDOWN)

WIN32_EXIT_CODE: 0(0x0)

SERVICE. 1 (0x0)

> BREAKPOINT: 0x0

WAIT_HINT: 0x0

이 상태에서 “STATUS: 4 RUNNING”은 가장 중요한 서비스의 일부가 실행 중임을 나타냅니다.

SvcHost 레지스트리 하위 키의 기록을 확인하려면 다음 옵션을 따르십시오.

바이러스 백신 패키지 공급업체 목록 49500

바이러스 백신 공급업체가 없거나 가끔 바이러스 백신 공급업체가 있는 경우 이 패키지가 도움이 되지 않으면 Microsoft 소비자 서비스에 도움을 요청하십시오.

SVCHOST 레지스트리 키 및 작업 폴더에 대해서만 기본 권한을 복원합니다. 그룹 정책 설정을 사용하여 레거시 설정을 복원해야 합니다. 하나의 정책만 제거된 것으로 간주되는 경우 기본 방식으로 이동할 수 있는 권한이 변경되지 않아야 합니다. 자세한 내용은 “ 완화 조치 ” 범주의 표준 해상도 표를 참조하십시오.

Conficker에 감염된 시스템에 대해 궁금한 점이 있으면 아래의 가장 중요한 TechNet 블로그에 대한 세부 정보가 도움이 될 수 있습니다.

Conficker가 여전히 활성화되어 있습니까?< /h2>2008년에 다른 것이 전 세계에 나타나기 전에 Conficker는 전 세계적으로 90억 개의 시스템을 감염시켰고, 올해 가장 많이 번식한 트로이 목마 중 하나가 되었습니다. 그러나 Conficker 탐지는 최근 몇 년 동안 매월 약 20,000건으로 꾸준히 유지되어 이 작업이 여전히 매우 활발할 것임을 시사합니다.

Conficker 단순 포진 바이러스는 무엇을 합니까?

Conficker가 컴퓨터를 감염시키면 많은 예방 기능과 자동 백업 설정을 비활성화하고 복원 위치를 삭제하며 원격 넷북의 지침에 대한 연결을 엽니다. 컴퓨터 자체가 구성된 후 Conficker는 문제를 이용하여 네트워크 완화에 액세스합니다.

Conficker 공격이란 무엇입니까?

Conficker는 맬웨어 제휴 마케팅 담당자가 Windows 컴퓨터를 취약성(MS08-067)으로 감염시키고 감염을 확산시켜 너무 취약하여 사람의 개입 없이 네트워크에 연결하기만 하면 되는 다른 Windows 시스템을 돕도록 개발한 넷북 웜입니다. daunadup이라고도합니다.

Recovery Steps Remove Malwarebytes Conficker.

Действия по восстановлению удаляют Malwarebytes Conficker.

Los Pasos De Recuperación Eliminan Malwarebytes Conficker.

Kroki Odzyskiwania Usuwają Malwarebytes Conficker.

Les étapes De Récupération Suppriment Malwarebytes Conficker.

Wiederherstellungsschritte Entfernen Malwarebytes Conficker.

Återställningssteg Tar Bort Malwarebytes Conficker.

As Etapas De Recuperação Removem O Malwarebytes Conficker.

Herstelstappen Verwijderen Malwarebytes Conficker.

I Passaggi Per Il Ripristino Rimuovono Malwarebytes Conficker.

년