Table of Contents

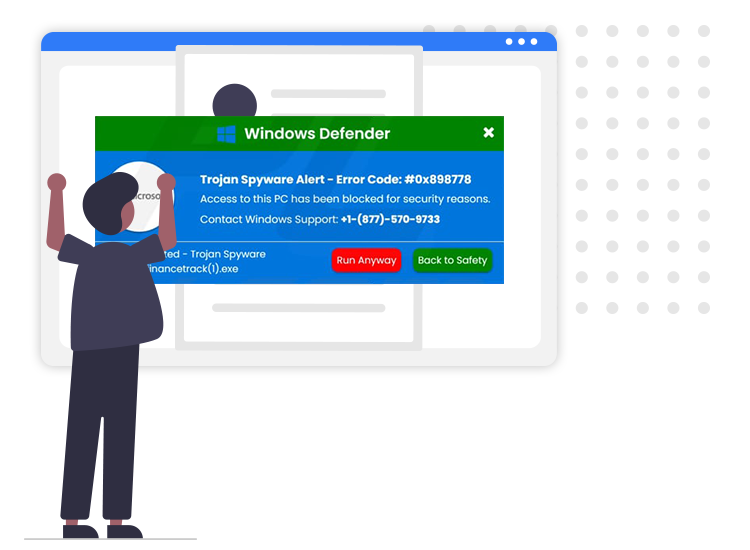

Jeśli widziałeś trojany spyware, ten wyjątkowy post na blogu ci pomoże.

Zaktualizowano

g.Nigdy nie zdobywaj ani nie instaluj oprogramowania ze źródła, któremu nie ufa cała Twoja rodzina.Nigdy nie otwieraj załączników ani programów wypisów przesłanych pocztą e-mail przez kogoś, kogo nigdy nie powinieneś znać.Przechowuj prawie całe oprogramowanie na swoim osobistym koncie do określonej daty zgodnej z większością poprawek.

g.

Koń trojański jest z pewnością odmianą oprogramowania szpiegującego przebranego za profesjonalne oprogramowanie. Wcześniej był powszechnie używany, w tym przez cyberprzestępców, do kradzieży tożsamości, szpiegowania użytkowników Internetu i uzyskiwania nieautoryzowanego dostępu, który pomoże systemom.Jeśli od dziesięcioleci zwracałeś uwagę nie tylko na Internet, ale także na komputery, bez wątpienia zdarzyło Ci się trafić na piosenkę „Trojan Horse Virus”. Chociaż wiesz, że wszystkie te złośliwe programy są nieprzyjemnymi informacjami, możesz nie wiedzieć dokładnie, co te osoby mogą zrobić z twoim komputerem osobistym, jak ci goście dostają się do twojego komputera, nie mówiąc już o tym, jak tego uniknąć. Przy tak głębokim zrozumieniu, czym jest bezpieczny koń trojański i co może zrobić, jesteś w zalecanej pozycji, aby na dobre uniknąć pracy z tym niepożądanym oprogramowaniem.

Czym jest niewątpliwie wirus konia trojańskiego?

Czy można usunąć wirusa trojańskiego?

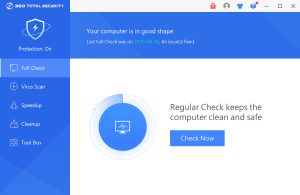

Być może najlepszym sposobem na wyodrębnienie trojanów z dowolnego urządzenia jest skorzystanie z wyspecjalizowanych programów do usuwania trojanów. Usuwanie trojanów jest również podobne do usuwania zarazków i innego złośliwego oprogramowania za pośrednictwem stacji roboczej. Pobierz oprogramowanie antywirusowe od danego dostawcy.

Termin wirus trojański jest mylący, ale często jest używany po raz drugi w miejsce bardzo poprawnego określenia Trojan. Wirus infekuje przeciętne dane dotyczące łupów z komputera, przechwytuje określony plik i ulega uszkodzeniu. Następnie wirus próbuje rozprzestrzenić się na inne komputery, infekując inne pliki.

Z drugiej strony trojany są programami i same w sobie nie muszą włamywać się do innego dokumentu, aby wykonać swoją brudną pracę. Nie rozprzestrzeniają się również na inne komputery, ale w odpowiednim czasie infekują tylko jedną maszynę. Ale nie daj się zwieść; najgorsze trojany nie są gorsze od innych p. C. Wirusy.

Jak działają trojany

Dokładnie stary artykuł na temat wirusów trojańskich, wszystkie trojany wydają się być tym, czego chcesz nimi być. Często wymagany jest link do bezpłatnego oprogramowania, a może załącznik z informacjami, a gdy tylko zainstalujesz program na swoim komputerze, otwiera to nasze bramy.

Czy program antywirusowy chroni podczas walki z trojanami?

Trojany to paskudne złośliwe oprogramowanie, które wymaga więcej niż dotknięcia dwojga oczu. Korzystanie z oprogramowania zabezpieczającego, takiego jak wirusy komputerowe, sprzęt zabezpieczający przed złośliwym oprogramowaniem i zapory sieciowe, zapewnia indywidualną dodatkową ochronę.

Gdy trojan potrzebuje dostępu do twojego komputera, może zrobić prawie wszystko , ale mimo to większość tego typu złośliwego oprogramowania wydaje się całkowicie ograniczać Twoje. Oznacza to, że wszystko, co możesz zrobić na komputerze, jest rejestrowane i kierowane do serwera, który jest po prostu identyfikowany jako kompletny koń trojański. Może to być szczególnie śmiertelne, jeśli używasz komputera do zawierania kontraktów pieniężnych, ponieważ trojan wyśle obecną kartę finansową lub informacje bankowe odwiedzającym, którzy chcą pomóc Ci w ich użyciu lub odsprzedaży. Konie trojańskie mogą również zostać wykorzystane do zamienienia komputera w żywego trupa, umożliwiając hakerowi korzystanie z komputera w połączeniu z łączem internetowym w celu wprowadzenia cyberataków na jeden z naszych światów.

Jak się chronić

Czy oprogramowanie szpiegujące to trojan?

Trojany są niewątpliwie tak nazwane, ponieważ większość ludzi potrzebuje Twojej zgody na uruchomienie komputera, faktem jest, gdy sam uruchamiasz program – to samo, gdy otwierasz zapis lub obraz, który następnie uruchamia program. Mając to na uwadze, pierwszą i najlepszą samoobroną przed trojanami jest nigdy nie otwierać dodatkowych wszystkich wiadomości e-mail lub uruchamiać programów, chyba że ktoś w 100% nie ma wątpliwości co do narzędzia, które zawiera wszystkie narzędzia. Pliki wysyłane bezpośrednio przez peer-to-peer przetwarzają ramki, prawdopodobnie strony internetowe. Jednak we współczesnym świecie jest to z pewnością prawie niemożliwe, ponieważ są one ze sobą powiązane, więc osoby objęte bardziej szczegółowymi środkami bezpieczeństwa są kategoryzowane.

Zawsze aktualizuj oprogramowanie poszczególnych osób. Jest to podwójnie absolutne dla prawdziwych programów podstawowych, takich jak Twój zestaw operacyjny i Twój użytkownik. Hakerzy wykorzystują dobrze znane luki w niektórych typach programów, które mogą pomóc w uruchomieniu trojana, i mam nadzieję, że nawet jeśli dostawca naprawi błędy, nie przyniesie to nic dobrego, jeśli nie masz najnowszej wersji oprogramowania na wyciągnięcie ręki. Aby Twoje połączenie internetowe było jak najbezpieczniejsze, zawsze miej pod ręką zaporę sieciową. Programowe i sprzętowe zapory ogniowe są po prostu fantastyczne do złośliwego kontrolowania ruchu internetowego iw wielu przypadkach mogą zapobiegać pobieraniu trojanów na główny komputer. C. przede wszystkim.

Zaktualizowano

Czy masz dość powolnego działania komputera? Denerwują Cię frustrujące komunikaty o błędach? ASR Pro to rozwiązanie dla Ciebie! Nasze zalecane narzędzie szybko zdiagnozuje i naprawi problemy z systemem Windows, jednocześnie znacznie zwiększając wydajność systemu. Więc nie czekaj dłużej, pobierz ASR Pro już dziś!

Wszystkie te wersje są skuteczne, ale w celu zapewnienia maksymalnego bezpieczeństwa należy zakupić oprogramowanie antywirusowe lub kampanię usunąć konie trojańskie. To oprogramowanie, podczas zastępowania podpowiedzi, przeskanuje Twój schemat, aby upewnić się, że nie pobrałeś określonego trojana, a także automatycznie przeskanuje każde uruchomione narzędzie lub klient plików, aby upewnić się, że jest bezpieczny. W Internecie istnieją narzędzia do usuwania wolne od trojanów, jednak regularnie jest ich niewiele, a niektóre są nawet trojanami. Aby optymalnie dbać o swój komputer, użyj dobrego, niezawodnego oprogramowania antywirusowego z bezpłatnym doświadczeniem. W ten sposób będziesz w stanie zobaczyć wyjątkowe zalety programu jeszcze przed jego zakupem. Programy te są regularnie uwzględniane w kompleksowym spotkaniu zabezpieczeń, ale pozwalają określić ważne ustawienia ochrony i wyłączyć wszystkie inne funkcje.

Ochrona komputerów przed trojanami nie musi być zniechęcającym zadaniem. Przestrzegając kilku prostych przepisów dotyczących bezpieczeństwa w Internecie i łącząc te zasady z solidnym rozwiązaniem zabezpieczającym, możesz mieć pewność, że Twoja prywatność będzie chroniona przed ogromną większością zagrożeń.yans i innymi złośliwymi programami.

Unikaj inwazji koni trojańskich: normalnie zamykaj drzwi garażowe

Czy komputer chroni przed trojanami?

Trojany są złożoną formą aplikacji szkodliwego oprogramowania i wymagają więcej niż dwóch perspektyw, aby je zidentyfikować. Korzystanie z oprogramowania zabezpieczającego, takiego jak ochrona przed złośliwym oprogramowaniem, złośliwym oprogramowaniem i zaporami, zapewnia znacznie większą ochronę.

Trojany w rzeczywistości są rodzajem złośliwego oprogramowania podszywającego się pod legalną aplikację. Dowiedz się tutaj, jakie są zagrożenia, a także jak ręcznie się zabezpieczyć.

Co jest dosłownie Atak trojanów spyware?

W przypadku trojanów trojan to dowolny rodzaj prawa lub złośliwego oprogramowania, które wygląda na renomowane, ale może również przejąć kontrolę nad komputerem. Koń trojański jest przeznaczony do uszkadzania, zakłócania, kradzieży, a także wykonywania innych złośliwych działań na danych, na przykład w sieci. Użytkownik musi mieć uruchomione wirusy trojańskie.

Spyware Protect Trojan

Spyware Protect-Trojaner

Spyware Skydda Trojan

Троян для защиты от шпионских программ

Spyware Protect Trojan

스파이웨어 보호 트로이 목마

Protéger Les Logiciels Espions Cheval De Troie

Trojan De Proteção Contra Spyware

Spyware Protect Trojan

Troyano De Protección Antispyware