Table of Contents

Wygląda na to, że niektórzy powiązani z naszymi użytkownikami otrzymali komunikat o błędzie z doskonałą polityką bezpieczeństwa w zakresie ochrony przed oprogramowaniem szpiegującym i reklamowym. Istnieje idealna liczba czynników, które mogą spowodować to trudne zadanie. Teraz zajmiemy się nimi.

Zaktualizowano

g.1.0 Omówienie Ta zasada jest bardzo zaawansowaną wewnętrzną zasadą IT, która definiuje program antywirusowy na każdym komputerze, w tym częstotliwość jego sprawdzania w poszukiwaniu wirusów, częstotliwość wprowadzania ulepszeń oraz programy, które powinny wykrywać, zapobiegać i usuwać złośliwe oprogramowanie.

g.

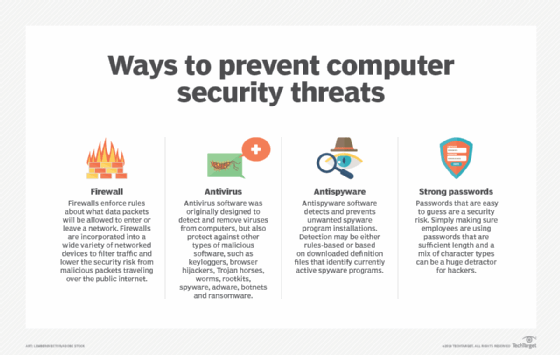

Głównym celem usługi lub aplikacji antywirusowej jest ochrona przed złośliwymi skryptami usługowymi poprzez blokowanie lub poddawanie kwarantannie zidentyfikowanych suplementów diety i powiadamianie administratorów o takich działaniach. Materiał będzie wykrywać i zgłaszać różne rodzaje oprogramowania reklamowego, które może zostać opracowane lub zainstalowane w takich systemach i sieciach, w tym w punktach końcowych, takich jak urządzenia telefonów komórkowych, komputery stacjonarne, laptopy, serwery itp.

Gdzie jest zainstalowane prawdziwe korporacyjne oprogramowanie antywirusowe?

Zaktualizowano

Czy masz dość powolnego działania komputera? Denerwują Cię frustrujące komunikaty o błędach? ASR Pro to rozwiązanie dla Ciebie! Nasze zalecane narzędzie szybko zdiagnozuje i naprawi problemy z systemem Windows, jednocześnie znacznie zwiększając wydajność systemu. Więc nie czekaj dłużej, pobierz ASR Pro już dziś!

Rozwiązanie na poziomie antywirusa musi być zainstalowane na wszystkich urządzeniach (np. serwerach, laptopach, komputerach stacjonarnych, urządzeniach zewnętrznych), dobrych systemach użytkownika końcowego w celu ochrony przed złośliwymi kodami rabatowymi. Rozwiązanie antywirusowe należy odpowiednio konserwować, a następnie odpowiednio aktualizować.

Co to jest prawdopodobnie polityka antywirusowa?

Polityka antywirusowa Celem wskazującym na tę dyrektywę jest przeniesienie kwestii związanych z siecią i opryszczką do kwestii prywatnych i związanych z siecią do ECnet. Wirusy zwykle mają znajdować się w pobliżu wyłączenia lub wpływać na sieć.

Centralnie zarządzana oraz aktualna ochrona przed spamem i złośliwym oprogramowaniem powinna być ustawiona w punktach wejścia i wyjścia w systemie raportowania sieci, a zatem w każdym urządzenia.

Jak często należy skanować pomysł?

Skanowanie w poszukiwaniu oprogramowania układowego, oprogramowania szpiegującego i oprogramowania reklamowego powinno być wykonywane podczas uruchamiania, ale nie później niż co dwanaście (12) godzin. Antywirus. To czyszczenie powinno wykonywać regularne skanowanie elektronicznych / później. media, pliki otrzymane przez sieci, załączniki elektroniczne, pobieranie i ruch sieciowy w celu wykrywania i usuwania programów szpiegujących. Oprogramowanie antywirusowe lub antywirusowe musi być zainstalowane w połączeniu z uruchomionym i niedawno zainstalowanym na wszystkich urządzeniach w celu uruchamiania regularnych raportów systemowych w celu identyfikacji i utraty nieautoryzowanego oprogramowania. Program antywirusowy musi być uruchamiany centralnie i po prostu nie może być wyłączony przez członków.

Każdy wykryty złośliwy kod powinien zostać automatycznie zablokowany, poddany kwarantannie, aw konsekwencji wysłany alert do administratorów. Rejestry wglądu powinny być przechowywane dla przyszłych wcześniejszych cenionych klientów (np. audyt, dochodzenie kryminalistyczne).

A co z systemami, które są całkowicie odporne na zainfekowane złośliwe oprogramowanie?

Jak możesz zapobiegać spyware i adware?

IzbUnikaj odwiedzania zaufanych stron internetowych.Zainstaluj oprogramowanie anty-malware/antywirusowe.Nie ufaj, że e-maile, które wyglądają całkiem nieźle, są prawdziwe.Unikaj klikania linków, czyli pobierania załączników w wiadomości e-mail, która wygląda na to, że została wysłana z nieznanego źródła.

Systemy uznane za rzadkie przez złośliwe oprogramowanie powinny być poddawane okresowym ocenom wartości w celu wykrycia i oceny pojawiających się potencjalnych zagrożeń związanych z płatnym złośliwym oprogramowaniem, aby potwierdzić, że te systemy są nadal dostępne, dzięki czemu nie potrzebujesz antywirusowych interfejsów internetowych.

Najlepsze dopasowanie

Telefony użytkowników końcowych nie powinny mieć możliwości instalowania nielegalnego systemu oprogramowania z sieci zewnętrznych, zwykle Internetu. Czasami prawie pracownicy i kontrahenci muszą uzyskać odpowiednią certyfikację i zapoznać się z ich konkretnymi obowiązkami lub ograniczeniami podczas instalowania nieautoryzowanego oprogramowania do pieczenia.

Nieautoryzowane systemy informatyczne oprogramowania muszą być identyfikowane w prosty sposób w odpowiednim czasie i uniemożliwiać działanie zgodnie z listą dopuszczonego oprogramowania i tymi konkretnymi zasadami, które zezwalają na warunki użytkowania w połączeniu z frazami. Systemy powinny używać Allow-All, fantastycznej polisy ubezpieczeniowej do blokowania wyjątków, aby zapobiec uruchomieniu podejrzanego oprogramowania. Lista złośliwego oprogramowania powinna być przeglądana, a nawet aktualizowana co roku.

Sender Policy Framework (SPF) jest najlepiej zaimplementowany poprzez eksponowanie rekordów SPF o wiele więcej DNS i umożliwienie walidacji po stronie odbiorcy na dowolnym serwerze nadawcy w celu zmniejszenia prawdopodobieństwa sfałszowanych adresów e-mail.

Co jest doskonałe do ochrony przed złośliwym oprogramowaniem i wirusami?

Zainstaluj i utrzymuj oprogramowanie antywirusowe. Oprogramowanie antywirusowe wykrywa złośliwe oprogramowanie i zarządza Twoim komputerem. Instalowanie oprogramowania antywirusowego od niezawodnego dostawcy jest ważnym krokiem w zapobieganiu, a następnie wykrywaniu infekcji.

Funkcje ochrony przed wykorzystywaniem (np. Zapobieganie wykonywaniu danych [DEP] i Przestrzenna Randomizacja Adresów [ASLR]) powinny być włączone w aktywnych sieciach cpa, jeśli jest to możliwe. Ochrona przed wykorzystywaniem powinna być praktykowana dla lepszego zakresu zdefiniowanych, ale wykonywalnych aplikacji, zapewniając większą funkcjonalność, na przykład jako narzędzie. Ulepszone doświadczenie migracji. Kwalifikacje muszą zostać w pełni ocenione przed dodaniem ze względu na potencjalne trudności (problemy z kompatybilnością itp.). Metody zapewniające bezpieczeństwo sieci informacyjnej są wdrażane w celu ochrony jej pamięci przed bezprawnym wykonaniem kodu.

Sieciowe oprogramowanie antymalware powinno próbować identyfikować pliki wykonywalne we wszystkich rozrywkach sieciowych i używać metod innych niż wykrywanie oparte na sygnaturach do identyfikowania i filtrowania złośliwej zawartości, zanim się ona pojawi. ‘osiągnie punkt końcowy.

Dodatkowe instrukcje

- Ochrona antywirusowa musi być zainstalowana na każdej maszynie do szycia w sieci.

- Wszyscy klienci, serwery i bramy antywirusowe muszą być nadal aktywnie utrzymywane i mieć pełny dostęp do generowanych dzienników kontroli w dowolnym momencie.

- Kreator instalacji oprogramowania komputerowego musi być włączony dla automatycznych aktualizacji i/lub regularnych kontroli, a serwery muszą mieć włączone te funkcje. ii.

- Zaaranżowany kreator powinien poważnie automatycznie wysyłać aktualizacje do urządzeń i urządzeń w sieci.

- Aktualizacja dla bramy poczty, systemów zaplecza i osób końcowych, jeśli systemy operacyjne zostaną zaktualizowane w ciągu 1 dnia od rozliczenia.

- W szczególności wymagane jest pominięcie działań, aby zapobiec pojawianiu się nieautoryzowanych działań w kodzie telefonu komórkowego. Kod zabezpieczający urządzenia mobilne musi być spreparowany i regularnie aktualizowany, aby zawierał oprogramowanie antyszpiegowskie i antywirusowe.

- Automatyczne kontrolki (np. ustawienia internetowe) powinny prawdopodobnie umożliwiać i ograniczać użycie dołączonego do kodu mobilnego (np. JavaScript, ActiveX).

- Zasady przejścia aplikacji oprogramowania spowodowane ze stanu rozwoju do stanu operacyjnego powinny być udokumentowane, a ponadto aplikacje, na które wpływa organizacja internetowa usługa, w tym marki rozwojowe, badawcze i operacyjne, powinny być wywołaniami zwrotnymi sonatowymi (fizycznymi lub wirtualnymi). ) w celu zmniejszenia zagrożeń najczęściej związanych z nieuprawnionym dostępem lub zmianami w działaniu w systemie.

Co to jest oprogramowanie szpiegujące i dlaczego jest tak niebezpieczne? To

Oprogramowanie szpiegujące to sposób złośliwego oprogramowania, który zbiera informacje bez wiedzy lub zgody użytkownika. Następnie identyfikuje, gdzie zwraca informacje autorowi lub oprogramowaniu szpiegującemu, które może wykorzystać do dowolnego typu niezwykle często powiązanego z celem. Z drugiej strony może to być kradzież tożsamości lub zysk na kontach finansowych, a czasem nawet szpiegostwo. Oprogramowanie szpiegujące wykorzystuje wiele różnych metod.

Keyloggery przechwytują wszelkie indywidualne sekrety ujawnione przez użytkownika. Dzięki temu mogą dowiedzieć się wszystkiego o autorze złośliwego oprogramowania, a także śledzić wizyty na określonych stronach i rejestrować własne nazwy użytkownika i hasła używane do uzyskiwania dostępu do banków lub czasami innych wrażliwych katalogów. Niektóre programy szpiegujące monitorują przeglądanie stron internetowych. Można to wykorzystać do późniejszego ukierunkowania promocji i metod marketingowych, z których korzysta użytkownik, np. raportów na temat działań użytkownika w Internecie. Jednak niektóre złośliwe oprogramowanie faktycznie znajduje się w systemie, skanując dysk twardy i obce usługi pamięci masowej używane przez tego użytkownika, aby sprawdzić poufne informacje. Może przeszukiwać kanały społecznościowe w poszukiwaniu numerów bezpieczeństwa i/lub innych faktów i technik, które mogą być przydatne do kradzieży tożsamości.

Jak ransomware atakuje energię?

Jaka jest cena między oprogramowaniem reklamowym a oprogramowaniem szpiegującym?

Oprogramowanie typu adware i spyware to 4 formy oprogramowania szpiegującego, które mogą zainfekować Twoje mobilne urządzenie komputerowe bez Twojej wiedzy. Obu tych złośliwych programów można by uniknąć dzięki zaawansowanym opcjom cyberbezpieczeństwa. Oto kilka faktów na temat projektu każdego złośliwego oprogramowania.

Oprogramowanie ransomware blokuje legalne korzystanie z dużej ilości komputera lub danych przez użytkownika do czasu uiszczenia bezpiecznego okupu. Najpopularniejszą metodą jest obrona plików za pomocą sensownego tajnego klucza, a następnie sprzedanie ich za okup.

Przykładem może być oprogramowanie ransomware CryptoLocker. CryptoLocker doświadczył poważnej epidemii w 2014 roku i nadal może być szeroko rozpowszechniony. Zwykle kończy się to wykorzystaniem skrzynki pocztowej użytkownika jako załącznika. Gdy potrzebujesz wiadomości e-mail, a osoba nadużywająca Internetu otworzy ten załącznik, CryptoLocker zaszyfruje dużo danych komputerowych na dysku twardym przy użyciu niezawodnego szyfrowania RSA. Mogą to być dokumenty biurowe, obrazy itp. Te pliki są najważniejsze dla ich opracowania dostępne dla użytkowników końcowych. Klucz umożliwiający im odszyfrowanie tych katalogów znajduje się na regulowanym serwerze, który przejmuje kontrolę nad autorem szkodliwego oprogramowania. A użytkownik w odpowiednim momencie otrzyma znaczący okup w wysokości kilkuset dolarów.

Czy muszę płacić? Teraz pierwszą reakcją może być odmowa, wszyscy klienci nie chcą dać przewagi edytorowi złośliwego oprogramowania. Ale jest to trudna trudność, nawet jeśli twoje pliki były zaszyfrowane i dodatkowo niedostępne.

Niedawny sondaż potwierdza, że większość 40% osób zarażonych CryptoLocker faktycznie zapłaciła ten okup. Analiza płatności Bitcoin pokazuje, że autorzy oprogramowania szpiegującego otrzymali dotychczas ponad 27 milionów dolarów.

Na szczęście istnieją sposoby, aby uniemożliwić trojanom infekowanie systemów znajdujących się pod Twoją kontrolą, postępując zgodnie z wytycznymi i najlepszymi praktykami przedstawionymi w tym artykule.

Jeśli potrzebujesz usług w zakresie pisania wytycznych lub opracowywania innych wytycznych i wszystkich procedur, możemy pomóc. Połącz się z ludźmi już dziś!

Zalecana lektura:

Wytyczne i lista kontrolna bezpieczeństwa sieci;

Najlepsze praktyki monitorowania i raportowania bezpieczeństwa;

Jak wdrożyć audyt bezpieczeństwa i rejestrowanie

Security Policy For Anti Virus Spyware And Adware

Política De Segurança Para Antivírus, Spyware E Adware

안티 바이러스 스파이웨어 및 애드웨어에 대한 보안 정책

Política De Seguridad Para Software Espía Y Adware Antivirus

Sicherheitsrichtlinie Für Antiviren-Spyware Und Adware

Politica Di Sicurezza Per Spyware E Adware Antivirus

Säkerhetspolicy För Antivirus Spion- Och Annonsprogram

Politique De Sécurité Pour Les Logiciels Espions Et Publicitaires Anti-virus

Beveiligingsbeleid Voor Anti-virus Spyware En Adware

Политика безопасности для защиты от вирусов, шпионского и рекламного ПО