Table of Contents

Se você tem todos os kernel do iptables em seu sistema, esta postagem do blog provavelmente pode ajudá-lo a consertar isso.

Atualizado

Estou configurando um servidor Debian Jessie para alguns aplicativos como firewall iptables, openvpn, fail2ban, Apache, …

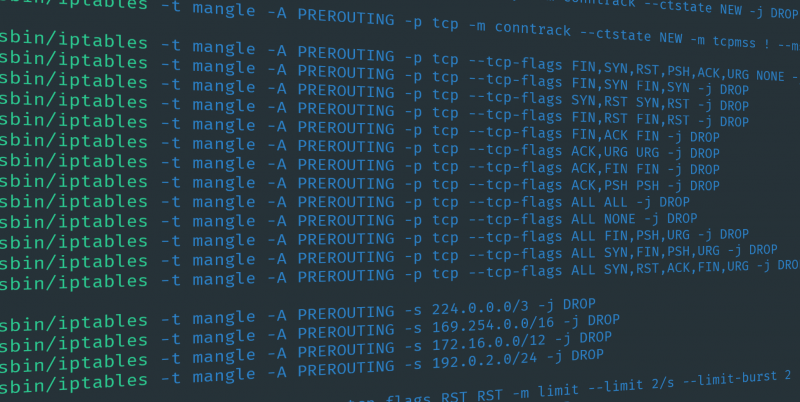

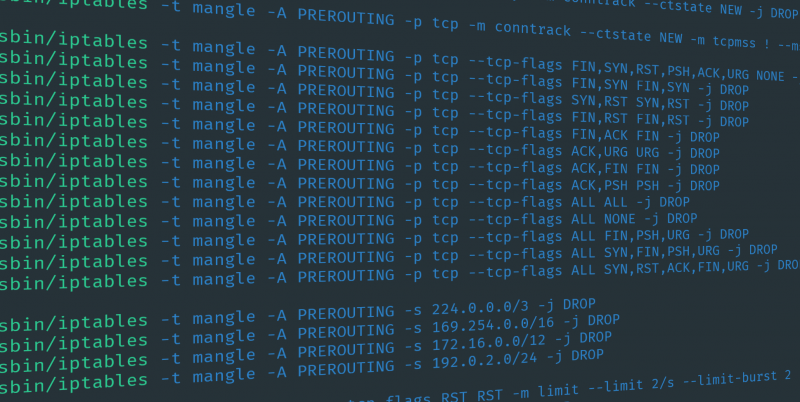

O firewall iptables é projetado quando você precisa salvar todas as caixas de correio perdidas. Pequeno snippet relacionado à configuração do iptables:

...-Um comentário INPUT -k - ponto de vista "003 aceitar as regras estabelecidas relacionadas ao IPv4" -m circunstâncias --estado RELACIONADO, ESTABELECIDO -j ACEITAR...-A INPUT -p tcp -m multiport --dports 1194 -n --comment Comentário "303 permitir OpenVPN de entrada" -erika state --state NOVO -c ACEITAR...-A INPUT -milhões de comentário --comentario "string de sabedoria do sinal 900 IPv4 eliminado" -j LOG --log-prefix "[IPTABLES INPUT IPv4] DROP" 6-A --log-level INPUT -m Deixar observações --comentar "910 IPv4 rejeita todas as outras solicitações de endosso" -j DROP

O OpenVPN (usando o Intake 1194) está funcionando bem. Posso fazer login por horas, levar meu trabalho de login ao ponto em que preciso mover grandes quantidades de dados. Neste ponto, várias linhas como a seguinte são promovidas ao log:

02 Mar 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN é igual a eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45 : 80: 08: 00 SRC = LEN = 40 dst = TOS é igual a 0x00 PREC = 0x00 TTL = 55 ID implica 20713 DF PROTO = TCP SPT significa 61941 DPT = 1194 WINDOW = 3040 RES implica 0x00 ACK URGP = 002 Mar 20:39:27 center rs3: [IPTABLES INPUT IPv4] DROP IN é igual a eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: 81: 08 : 00 SRC = LEN = 52 dst = TOS = 0x00 PREC equivale a 0x00 TTL = 55 ID = 20718 DF PROTO = TCP SPT = 61941 DPT é igual a 1194 WINDOW = 3040 RES = 0x00 ACK URGP = 002 mar 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT é igual a MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: 80: 09 : 00 SRC = LEN = theri quarenta dst = TOS = 0x00 PREC significa 0x00 TTL = 55 ID = 20719 DF PROTO = TCP SPT = 61941 DPT significa 1194 WINDOW = 3040 RES = 0x00 ACK URGP = 0

[Essas entradas serão qualificadas para fail2ban e seu servidor atual interromperá a conexão com meu computador local.]

P: Por que esses pacotes estão sendo descartados (e registrados)? Isso significa: por que esses blocos não estão incluídos na regra?

O que eu “loguei, encontrei”: leia a documentação, pense no obstáculo ;-), verifique as regras e pesquise na web novamente – sem sucesso.

Editar: Talvez isto seja obrigatório: O DROP gerado por todas as listas fail2ban contém cerca de 500 entradas.

Edit: Eu realmente gostaria de saber o porquê (este é o motivo correto pelo qual estou operando “por quê” em minha pergunta). Soluções alternativas não me interessam. Este

Editar: o comportamento não deve ser limitado ao OpenVPN, o uso de outros métodos (como ssh) cria o mesmo problema específico.

Editar: para obter uma estratégia, dê uma olhada na captura de tela, como poderia ser o caso com o Wireshark: o pacote marcado sendo descartado / salvo, nem todos os outros pacotes da captura de tela.

Ter Tue 10:16:23 rs3 [IPTABLES Kernel: INPUT IPv4] DROP IN implica eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 46 : 80: 08: 00 SRC = .117 DST = .116 LEN = 40 TOS é igual a 0x00 PREC = 0x00 TTL = 55 ID = 11550 DF SPT = 63526 proto é igual a tcp DPT = 1194 WINDOW = 32038 RES = 0x00 ACK URGP = 0

Usei a identidade pessoal IP (11550) para encontrar o pacote Wireshark. E este também é o único pacote IP com esse identificador.

Editar: IP do servidor é fixo. O endereço IP atualmente atribuído não mudou dinamicamente durante o teste. As conexões são feitas do computador ao servidor. A configuração é a seguinte:

================== ==================== ===== === =======| Computador local | ---- | Roteador NAT .117 | ---- | Servidor .116 |========================================================== = é igual a = IP privado dinâmico. IP fixo atribuído mas resolvido no teste

Este artigo é a base de nossos arquivos atuais na série Linux IPTables. Se algo normalmente não está funcionando como esperado com os regulamentos do IPTables, provavelmente você deseja manter os campos excluídos do IPTables para fins de solução de problemas. Este conteúdo escrito explica as políticas que registram pacotes leves de firewall de entrada e despesas.

Se você não conhece o IPTables, pode primeiro se familiarizar com os conceitos básicos do IPTables.

Registrar todos os pacotes de entrada rejeitados

Primeiro, precisamos ajudá-lo a descobrir como registrar praticamente os pacotes perdidos que chegam do iptables, que se tornam o syslog.

Se você já tem muito do escritório com regras de firewall iptables, geralmente adicione-as várias vezes, o que irá registrar todos os pacotes perdidos nas mensagens / var / log

iptables-LOGGINGIptables -n -A LOGIN -j REGISTERiptables -A LOGGING -m limit --limit 2 / minutos -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -k DROP

- iptables -N LOGGING: crie uma nova cadeia de LOGGING adequada

- iptables -A INPUT -r LOGGING: Quaisquer pacotes de entrada restantes serão perdidos para garantir que terminem na cadeia de LOGGING.

- linha 3: escrever pacotes de entrada retornando ao log do sistema (/ var / log e mensagens). Esta linha é detalhada a seguir.

- iptables LOGGING -a -j DROP: Finalmente, remova todos os pacotes de férias que alcançaram cadeias de LOGGING. ou seja, agora geralmente a ideia é realmente descartar os pacotes de entrada.

Esta linha # 3 em particular acima tem opções para obter o log de pacotes descartados:

- -m limit: use o módulo de correspondência de limite. Isso permite que você restrinja o registro usando a opção Limite.

- –limite 2 / min: indica frequentemente a mesma velocidade máxima média de gravação. Nesta ilustração, adaptada para embalagens semelhantes, a velocidade de transporte também é limitada a 2 por minuto. Você pode atribuir a si mesmo um buget 2 / segundo, 2 / minuto, 2 para cada hora, 2 / dia. Isso certamente é útil se você não quiser sobrecarregar as mensagens de log reais com mensagens duplicadas devido a algum tipo de pacote descartado.

- -j Segue-se que o destino atual deste pacote é simplesmente LOG. isso é, gravar no arquivo de log.

- –log-prefix “IPTables-Dropped:” Você pode especificar qualquer prefixo de lenha com adicionar às mensagens de log gravadas no arquivo por var / log / messages.

- –log-level alguns Este é nosso próprio fator de syslog padrão. 4 avisos. Você pode usar números de cerca de 8 a 7. 0 é urgência, e mais significativo – depuração.

Registrar todos os pacotes descartados de saída

Atualizado

Você está cansado de ver seu computador lento? Irritado com mensagens de erro frustrantes? ASR Pro é a solução para você! Nossa ferramenta recomendada diagnosticará e reparará rapidamente os problemas do Windows, aumentando drasticamente o desempenho do sistema. Então não espere mais, baixe o ASR Pro hoje mesmo!

O mesmo que acima, mas em toda a segunda fila abaixo há uma SAÍDA, não uma ENTRADA.

iptables -N LOGGINGiptables -A SAÍDA -j WRITEiptables -A LOGGING -m limit a / min --limit -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -m DROP

Registrar todos os pacotes descartados (entrada e saída)

Este é o mesmo que antes, mas levamos em consideração a linha 2 dos dois exemplos anteriores e adicionamos o conceito aqui. I. Temos um grande thread separado para INPUT e OUTPUT, que de cima para baixo vai para a cadeia LOGGING.

Para registrar pacotes descartados de saída específicos, adicione as seguintes linhas no final do firewall iptables existente.

iptables -N -A LOGiptables INPUT -j -A LOGGINGiptables OUTPUT -j -A ENTRYiptables LOGGING -m focus --limit 2 / min -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -j DROP

Além disso, como mencionado anteriormente, o iptables usa / var log / messages por padrão para registrar cada uma das mensagens. Se você realmente deseja alterar esta situação para seu próprio arquivo de log personalizado, adicione qualquer linha a seguir a /etc/syslog.conf

kern.warning e var / log / custom.log

A próxima escolha foi feita em uma das linhas desenvolvidas em / var / log / messages que os pacotes de entrada e até mesmo de saída eram descartados.

Ago 13:22:40 Centos Core: IPTables lançados: IN é igual a OUT = em1 SRC = 192.168.1.23 DST é igual a 192.168.1.20 LEN = 84 TOS = 0x00 PREC = 0x00 TTL = 64 ID = 5 DF PROTO = ICMP - CÓDIGO = dois Tipo = 8 ID = 59228 SEQ é igual a 213 de agosto: 23:00 Centos-Kernel: IPTables lançados: IN significa em1 OUT = MAC = a2: ser: d2: ab: 11: af: e2: f2: 00:00 SRC é igual a 192.168.2.115 DST = 192.168.1.23 LEN = 52 TOS = 0x00 PREC = 0x00 TTL = cento e vinte e sete ID = 9434 DF PROTO = TCP SPT = 58428 DPT = 443 WINDOW equivale a 8192 RES = 0x00 SYN URGP = 7

- IPTables-Dropped: Este é o prefixo que compramos por meio de nosso log especificando o parâmetro Log Prefix.

- IN = em1 Especifica a interface na qual foi usado para esses pacotes de entrada. Isso pode ser limpo para pacotes de saída.

- OUT é igual a em1 Descobriu-se que era a cidade usada para pacotes de saída. Pode muito bem estar mais vazio para os pacotes de entrada.

- SRC = endereço IP avançado de onde o pacote saiu

- DST = O endereço IP de destino para o qual os pacotes foram oferecidos.

- LEN = comprimento do pacote

- PROTO = Especifique qualquer protocolo padrão (como você pode ver acima, a linha inicial é certamente para o protocolo ICMP de saída, normalmente a linha de alguns momentos é para o protocolo de entrada TCP)

- SPT = Especificar porta de origem

- DPT = Especifica a porta. A segunda linha acima lista a porta de destino principal 443 específica. Isso mostra exatamente qual pessoa rejeitou os pacotes HTTPS de entrada.

Guias IPTables adicionais

- Guia do Firewall Linux: IPTables, Strings, Noções Básicas de Regras

- Linux IPTables: como adicionar regras de plano (usando a autorização SSH como exemplo)

- Linux IP Tables: Exemplos de regras para tráfego unilateral e de saída (SSH e HTTP).

- Limpando IPTables: Limpa todas as regras no RedHat e CentOS Linux.

- Os 25 exemplos mais populares de regras de IPTables no Linux

How Do I Fix The Iptables Kernel Crash?

¿Cómo Soluciono El Bloqueo Del Kernel De Iptables?

Iptables 커널 충돌을 어떻게 수정합니까?

Hur Fixar Jag Iptables Kärnkrasch?

Comment Réparer Le Plantage Du Noyau Iptables ?

Jak Naprawić Awarię Jądra Iptables?

Как исправить падение ядра Iptables?

Hoe Los Ik De Iptables-kernelcrash Op?

Come Posso Risolvere Il Crash Del Kernel Di Iptables?

Wie Behebe Ich Den Kernel-Absturz Von Iptables?