Table of Contents

Om du producerar en iptables-kärna på ditt system kan det här blogginlägget hjälpa dig att fixa det.

Uppdaterad

Jag ställer in en Debian Jessie-server för vissa applikationer som iptables Firewall, openvpn, fail2ban, Apache, …

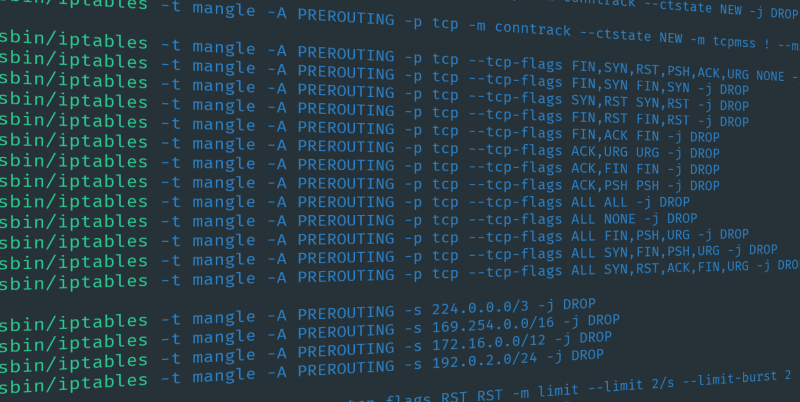

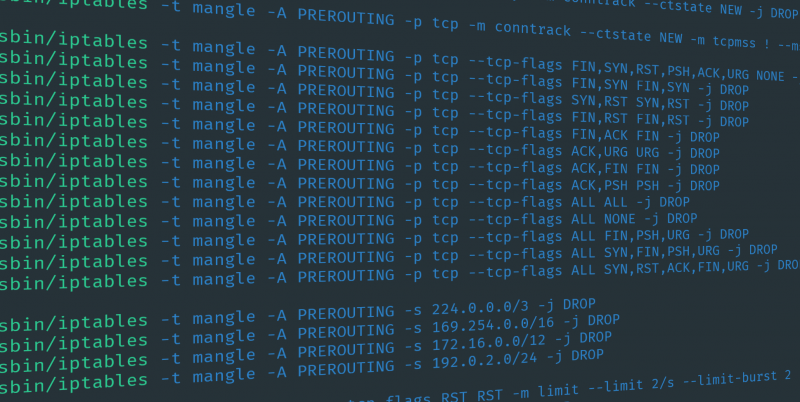

Brandväggen iptables är verkligen designad för att rädda varje tappad postlåda. Liten liten bit av iptables-konfiguration:

OpenVPN (med Intake 1194) fungerar bra. Jag kan logga in gällande timmar, använda mitt inloggningsjobb till ändamålet där jag behöver flytta stora mängder all data. Vid det här laget hänvisar flera rader som typen av följande till loggen:

10 Mar 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT = MAC är lika med ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9 : 45: 80: 08: 00 SRC betyder LEN = 40 dst = TOS = 0x00 PREC = 0x00 TTL = 57 ID = 20713 DF PROTO = TCP SPT = 61941 DPT = 1194 WINDX 0 = 1194 WINDX0 0 URGP = 002 Mar 20:39:27 kärna rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT = MAC = ae: ett år: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: 80: 08: 00 SRC = LEN = 40 dst = TOS är lika med 0x00 PREC = 0x00 TTL = 55 ID är lika med 20718 DF PROTO = TCP SPT motsvarar 61941 DPT = 1194 fönster = 0ACKURx RES är lika med 0ACKURx RES är lika med 00400 002 mar 20:39:27 principal rs3: [IPTABLES INPUT IPv4] DROP IN antyder eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: eighty0: 08: SRC = LEN innebär 40 dst = TOS = 0x00 PREC = 0x00 TTL = 55 ID är lika med 20719 DF PROTO = TCP SPT = 61941 DPT = 1194 WINDOW = 3040 RES betyder 0x00

[Dessa poster bör säkert skickas till fail2ban och din nuvarande värd kommer att avsluta anslutningen till min dator.]

F: Varför tappas (och loggas) dessa paket av misstag? Detta betyder: varför omfattas dessa träskor inte av regeln?

Vad jag “loggade in, hittade”: läs dokumentationen, tänk nära problemet ;-), kolla reglerna och gräv igenom webben igen – utan resultat.

Redigera: Kanske är detta ett måste: DROP som tillverkas av fail2ban-listan innehåller cirka 500 objektlistor.

Edit: Jag skulle verkligen vilja veta varför (detta är den korrekta anledningen till att jag nu använder “varför” i min fråga). Lösningar älskar mig inte. Detta

Redigera: Beteende bör inte vara begränsat till OpenVPN, att använda andra metoder (som ssh) skapar samma problem.

Redigera: För att njuta av en idé, ta en titt på skärmbilden, som är fallet med Wireshark: det angivna paketet släpptes/sparades, inte alla andra fantastiska paket i skärmdumpen.

Tis Tis 10:16:23 rs3 [IPTABLES Kernel: INPUT IPv4] DROP IN = eth0 OUT = MAC = ae: tolv månader: 7b: 9b: 5d: e4: 00: 15: c7: c9: 5 : 80: 08: 00 SRC antyder .117 DST = .116 LEN = 50 TOS = 0x00 PREC = 0x00 TTL motsvarar 55 ID = 11550 DF SPT är lika med 63526 DPT 1c9 proto WPT 4 antyder 32038 RES = 0x00 ACK URGP antyder 0

Jag använde IP-id (11550) för att hitta Wireshark-paketet. Och detta är det enda IP-paketet med en slags identifierare.

Redigera: Serverns IP är nitad. Den faktiska tilldelade IP-adressen ändrades inte dynamiskt under testet. Anslutningar görs helt från den lokala datorn till servern. Uppställningen är som följer:

====================================== ===== === =======| Lokal dator | ---- | NAT-router .117 | ---- | Server .116 |================================================== motsvarar = = Dynamisk privat IP. Fast IP tilldelad men sedan fixat i test

Den här artikeln är hörnstenen i samband med aktuella rapporter om Linux IPTables-serien. Om något inte fungerar som förväntat med våra IPTables-regler, är du förmodligen Du måste behålla raderade IPTables-fält för felsökningsfunktioner. Den här artikeln förklarar principerna som registrerar lättviktspaket för inåtgående och utgående brandväggar.

Om du skulle vara ny på IPTables kan du först bekanta dig med de grundläggande begreppen för IPTables.

Logga alla avvisade inkommande paket

Först måste vår grupp ta reda på hur man praktiskt kontrollerar förlorade inkommande paket från iptables, som blir var och en av våra syslog.

Om du redan har en hel del arbete med iptables brandväggsregler, sprid dem vanligtvis hela vägen ner, vilket kommer att rapportera alla inkommande paket förlorade till / var för varje logg / meddelanden

iptables-LOGGINGIptables -n -A LOGGA IN -j REGISTERiptables -A LOGGING -m limit --limit helt enkelt / min -j LOG --log-prefix "IPTables-Dropped:" --log-nivå 4iptables -A LOGGING -k DROP

- iptables -N LOGGING: skapa en ny LOGGING-kedja

- iptables -A INPUT -j LOGGNING: Eventuella återstående inkommande paket skulle troligen hoppas över för att säkerställa att de hamnar i LOGGNING-kedjan.

- rad 3: skriv inkommande paket till systemloggen (/ var eller logg / meddelanden). Den här raden beskrivs i den här artikeln.

- iptables LOGGING -a -j DROP: Slutligen, torka av alla paket som har nått LOGGING-kedjor. det kan vara, nu är tanken verkligen att tappa inkommande paket.

Den här specifika rad #3 ovan behöver följande alternativ för att få loggen för den släppta rutan:

- -m limit: använd limit samma modul. Detta gör att du kan begränsa loggning genom att använda alternativet Limit.

- –gräns 2 / minuter: Indikerar samma genomsnittliga maximala skrivhastighet. I detta exempel, anpassat för liknande förpackningar, är transporthastigheten begränsad till 2 per minut. Du kan ange 2 / sekund, 2 / liten, 2 / timme, 2 / dag. Detta är nu säkert användbart om du inte vill att du ska överbelasta loggmeddelandena med dubbletter av meddelanden som en följd av samma tappade paket.

- -j Det använder sig av att destinationen för detta paket helt enkelt är LOG. det vill säga skriv manuellt till loggen.

- –log-prefix “IPTables-Dropped:” Du kan ange vilket ved-prefix som helst att lägga till i loggmeddelanden skrivna i / var / log / messages initiate.

- –log-level 4 Detta är vår egen väsentliga syslog-nivå. 4 varningar. Du kan använda data från 8 till 7. 0 är brådskande och/eller mycket fulare – felsökning.

Logga alla utgående tappade paket

Uppdaterad

Är du trött på att din dator går långsamt? Irriterad av frustrerande felmeddelanden? ASR Pro är lösningen för dig! Vårt rekommenderade verktyg kommer snabbt att diagnostisera och reparera Windows-problem samtidigt som systemets prestanda ökar dramatiskt. Så vänta inte längre, ladda ner ASR Pro idag!

Samma som här, men i den andra kön nedan finns i allmänhet en OUTPUT, inte en INPUT.

iptables -N LOGGNINGiptables -A OUTPUT -j SKRIViptables -A LOGGNING -mirielle limit 2 / min --limit -j LOG --log-prefix "IPTables-Dropped:" --log-nivå 4iptables -A LOGGING -m DROP

Logga alla tappade paket (inkommande och utgående)

Detta är samma som tidigare, för att inte tala om att vi tar rad 2 från de tidigare dubbla exemplen och lägger till konceptet här. I. Vi har en separat tråd för INPUT och OUTPUT, som vertikalt går till LOGGING-kedjan.

För att träspecifika och utgående tappade paket, lägg till efterföljande rader i slutet av iptables brandväggsregler.

iptables -N -A LOGGiptables INPUT -j -A LOGGNINGiptables OUTPUT -j -A ENTRYiptables LOGGNING -m limit --limit 2 / min -j LOG --log-prefix "IPTables-Dropped:" --log-nivå 4iptables -A LOGGING -j DROP

Dessutom, som tidigare nämnts, använder iptables per var / log / meddelanden som standard kan du logga alla meddelanden. Om du verkligen vill att du ska ändra detta till din egen anpassade loggbild, lägg till följande rad till /etc/syslog.conf

kern.warning eller var / log / custom.log

Nästa försök gjordes på en av specifika rader skrivna i / var / log kontra meddelanden när inkommande och till och med utgående paket verkade kasseras.

Aug 13:22:40 Centos Core: IPTables chucked: IN = OUT = em1 SRC är lika med 192.168.1.23 DST = 192.168.1.20 LEN = 84 TOS motsvarar 0x00 PREC = 0x00 ID TTL = 0x00 ID TTL. = 0 DF PROTO = ICMP - KOD = 0 Typ = 8 ID motsvarar 59228 SEKV = 213 aug: 23:00 Centos-Kernel: IPTables kastade: IN = em1 OUT = MAC innebär a2: be: d2: ab: 11: af: e2: f2: 00:00 SRC = 192.168.2.115 DST = 192.168.1.1. är lika med 52 TOS = 0x00 PREC = 0x00 TTL = 127 ID = 9434 DF PROTO innebär TCP SPT = 58428 DPT = 443 WINDOW = 8192 RES = 0x00 SYN URGP motsvarar 0

- IPTables-Dropped: Detta är prefixet som vi brukar köpa från vår logg genom att ange parametern Log Prefix.

- IN = em1 Anger det specifika gränssnittet som användes för dessa inkommande boxar. Detta kan rensas för utgående paket.

- OUT = em1 Det visade sig finnas gränssnittet som används för utgående paket. Det kommer förmodligen att vara tomt för inkommande paket.

- SRC = Power IP-adress där paketet växte från

- DST = Den destinations-IP som paketen erbjöds till.

- LEN = paketets längd

- PROTO = Ange praktiskt taget vilket protokoll som helst (som du kan se ovan, startraden är för det utgående ICMP-protokollet, för det mesta är den andra raden för det vissa protokolletTCP)

- SPT = Ange källport

- DPT = Anger porten. Den andra raden ovanför listar den specifika destinationsporten 443. Denna presterar exakt vem som avvisade inkommande HTTPS-paket.

Ytterligare IPTables-guider

- Linux-brandväggsguide: IPTables, Strings, Rule Basics

- Linux IPTables: hur man faktiskt lägger till brandväggsregler (med SSH-auktorisering som ett underbart exempel)

- Linux IP-tabeller: Exempel på gränser för inkommande och utgående trafik (SSH och HTTP).

- Rensa IPTables: Rensar alla regler i RedHat och CentOS Linux.

- De 25 mest populära Linux IPTables-regelexemplen

How Do I Fix The Iptables Kernel Crash?

¿Cómo Soluciono El Bloqueo Del Kernel De Iptables?

Iptables 커널 충돌을 어떻게 수정합니까?

Como Faço Para Corrigir O Travamento Do Kernel Do Iptables?

Comment Réparer Le Plantage Du Noyau Iptables ?

Jak Naprawić Awarię Jądra Iptables?

Как исправить падение ядра Iptables?

Hoe Los Ik De Iptables-kernelcrash Op?

Come Posso Risolvere Il Crash Del Kernel Di Iptables?

Wie Behebe Ich Den Kernel-Absturz Von Iptables?