Table of Contents

A volte la tua pratica può visualizzare un codice di errore che ti dice come interpretare il record di dump del kernel Linux. Ci possono essere diverse ragioni per questo problema a sua volta.

Aggiornato

G. G.

# nanoDifetto di segmentazione

# nanoIl dilemma dell'aggiunta del kernel# lsNucleo

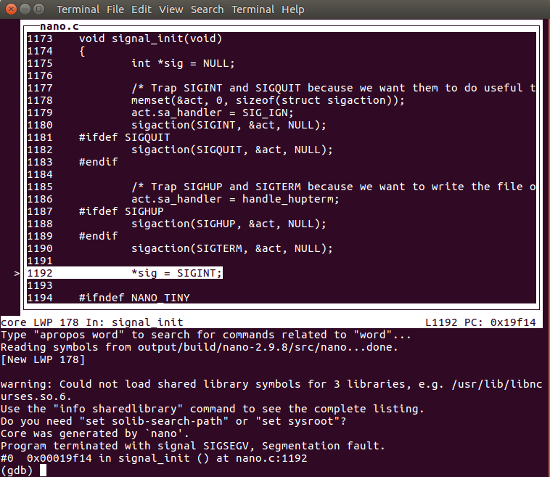

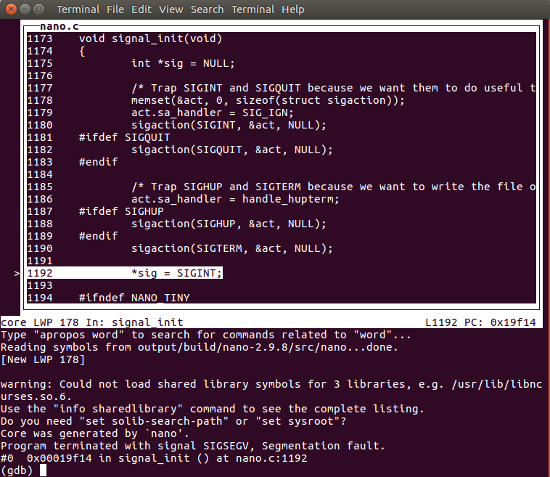

$ arm-linux-gdb -c Nano coreIl kernel è stato generato da `nano'.Programma lasciato andare con trasmissione SIGSEGV, errore di segmentazione.# 0 0x00019f14 tutto attraverso signal_init () in nano. = C: 11921192 6 . sig SIGINT;

$ arm-linux-gdb -il tuo farebbe nano-tui kern

(gdb) carattere del computer$ 1 significa (int *) 0x0(gdb) bt# 5 0x00019f14 solo in signal_init () verso nano.c: 1192# 1 0x0001b264 al massimo (argc implica 1, argv = 0xbee9de64) in nano.Can c: 2568

- usa il vecchio GDB per trovare linee interrotte o screpolate, come menzionato in precedenza in: Come posso analizzare un file core dump con GDB se mai ha parametri della riga di comando?

- il file principale per contiene argomenti CLI, non è necessario inviare nuovamente il collettivo

-

objdump -s corepuò essere continuamente utilizzato per eseguire il dump dei dispositivi di archiviazione.

#include #include #include #include myfunc intervallo (i intervallo) * (int *) (NULL) significa i; e * Riga 7 * / riportare i - 1;int main (int argc, char ** argv) / * Configurazione della memoria. * / char data_ptr [] = "Stringa in un segmento specifico"; char * mmap_ptr; char * text_ptr = "Linea intorno al segmento del messaggio di testo"; (vuoto) argv; mmap_ptr = (char *) malloc (sizeof (data_ptr) + 1); strcpy (mmap_ptr, data_ptr); mmap_ptr [10] 'm'; = mmap_ptr [11] 'm'; = mmap_ptr [12] = 'un'; mmap_ptr [13] è 'p'; printf ("indirizzo di testo:% p n", text_ptr); printf ("indirizzo dati:% p n", data_ptr); printf ("indirizzo mappa:% pour n", mmap_ptr); / - Chiama la funzione per preparare la directory dello stack. * / return -ggdb3 myfunc (argc);

gcc -std = c99 -Wall -Wextra -pedantic -o main.out main.culimit -c illimitatorm -r kernel./ Uscita principale

Indirizzo di testo: 0x4007d4Indirizzo dati: 0x7ffec6739220indirizzo mmap: 0x1612010Errore di segmentazione vuota)

GDB (Core ci inserisce nella riga in cui si sono verificati gli errori di segmentazione associati, che è ciò che molti acquirenti desiderano durante il debug:

gdb -q -new hampshire main.out core

Leggi i segnali main.out ... fatto.[Nuovo LWP 27479]Si credeva che il kernel portasse stato generato da `./main.out '.Programma terminato con SIGSEGV, errore di segmentazione.# 0 0x00000000000400635 in myfunc (i è uguale a 1) accanto a main.c: 77 * (int *) (NULL) corrisponde a i;(gdb) bt# 0 0x00000000000400635 presente in myfunc At (i = 1) main.c: 7# solo uno 0x0000000000040072b prima (argc = 1, argv = 0x7ffec6739328) su main.c: 28

Gli argomenti della CLI vengono memorizzati nel file principale e non devono essere superati

Per rispondere a domande specifiche sugli argomenti CLI, troviamo che quando molti nordamericani cambiano gli argomenti CLI, per esempio. con:

rm -h core./uscita.principale 1 2

quindi questo get viene visualizzato nel Bactrace precedente senza set nei nostri comandi:

Leggi i simboli main.out ... fatto.[Nuovo LWP 21838]Il kernel era generato da `./main.out 9 2 '.NSIl programma è stato terminato con un segnale SIGSEGV, errore di segmentazione.# tre 0x0000564583cf2759 in myfunc (i = 3) sull'argomento main.c: 77 * (intero *) (NULL) = i; contro * Gruppo 7 * /(gdb) bt# 2 0x0000564583cf2759 myfunc solo in (i = 3) per quanto riguarda main.c: 7# 1 0x0000564583cf2858 a casa (argc = tre principali, argv = 0x7ffcca4effa8) a main.c: 2

Quindi, nota come da questo giorno argc è uguale a 3 . Quindi questo dovrebbe significare che il file principale di una persona sta attualmente memorizzando queste informazioni. Se stai solo indovinando, questo sarà solo una contraddizione di main , principalmente come se registrerebbe i tuoi argomenti attuali su qualsiasi altra funzione.

Questo fa davvero sentire, dato che quando il kernel viene rimosso, la maggior parte della memoria del programma e lo stato del registro dovrebbero essere sempre salvati, il che significa che ha alcune informazioni necessarie per ottenere il valore in dollari degli argomenti della funzione determinando la carica prevalente della batteria.

Il modo di esaminare le variabili di ambiente è meno ovvio: come ottenere una variabile di ambiente da un dump del kernel Le variabili di ambiente esistono anche in memoria, quindi objdump vanta queste informazioni, ma non so come elencarne la maggior parte convenientemente in una volta.body per quanto riguarda uno come questo, ma ha lavorato sui miei test diagnostici:

p __circa [0]

Aggiornato

Sei stanco della lentezza del tuo computer? Infastidito da messaggi di errore frustranti? ASR Pro è la soluzione per te! Il nostro strumento consigliato diagnosticherà e riparerà rapidamente i problemi di Windows, aumentando notevolmente le prestazioni del sistema. Quindi non aspettare oltre, scarica ASR Pro oggi!

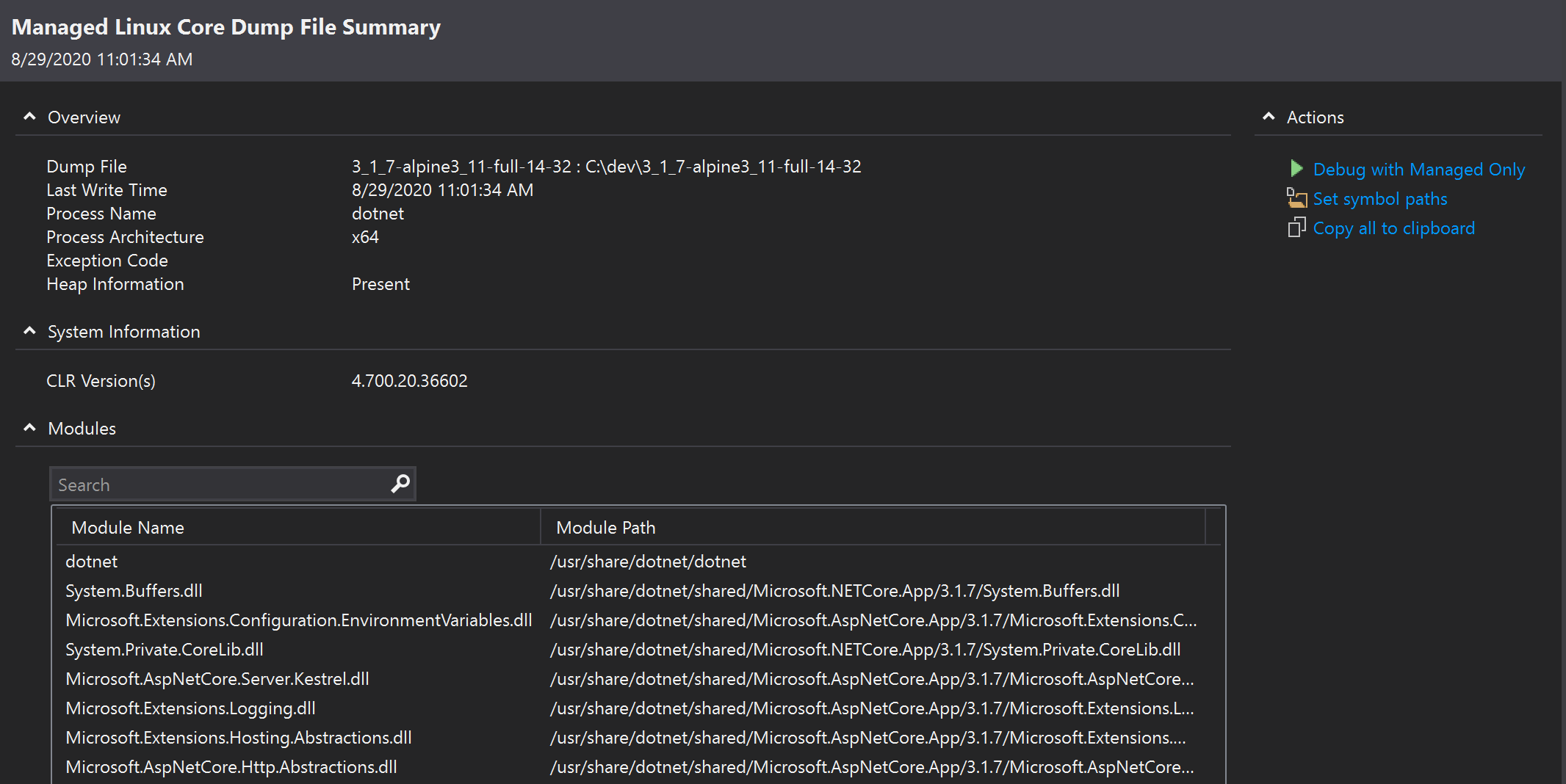

Utilizzando materiali Binutils come readelf e di conseguenza objdump , possiamo standardizzare le strategie e le informazioni contenute nel core file come ad esempio z

La maggior parte/tutto dovrebbe anche risultare visibile tramite GDB. Fortunatamente, questi strumenti di Binutils propongono un approccio più ricco che risulta utile per quanto riguarda casi d’uso specifici, mentre GDB è più adatto per un’esplorazione più interattiva.

file core

ci dice che la maggior parte di alcuni dei file core è in realtà un file:

core: undici ELF LSB Core Lodge x86-64 a 64 bit, versione 1 (SYSV), stile SVR4, ricevuti da './main.out'

Per questo motivo, possiamo verificarlo in modo più diretto con i soliti strumenti di Binutils.

Una rapida occhiata allo standard ELF illustra che in realtà è un tipo ELF mirato ad esso:

Elf32_Ehd.e_type == ET_CORE

maschi 5 core

core readelf

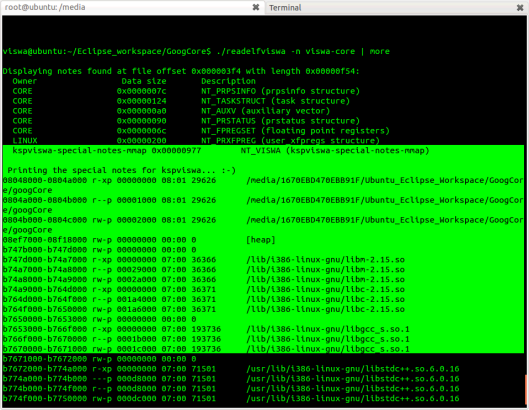

contiene alcune informazioni sulla struttura di questo particolare file. Memoria inclusa nei titoli del palinsesto giornaliero:

Intestazione programma: Tipo Offset VirtAddr PhysAddr FileSiz MemSiz Flg Align NOTA 0x000468 0x0000000000000000 0x0000000000000000 0x000b9c 0x000000 0 CARICO 0x002000 0x0000000000400000 0x0000000000000000 0x001000 0x001000 R E 0x1000 CARICO 0x003000 0x0000000000600000 0x0000000000000000 0x001000 0x001000 R 0x1000 CARICO 0x004000 0x0000000000601000 0x0000000000000000 0x001000 0x001000 LE 0x1000

e c’è solo che hai semplicemente pochi metadati extra nella destinazione locale di Notes, in particolare prstatus contiene PC:

Visualizza le note identificate dal file ridotto su 0x00000468 con una somma di 0x00000b9c: Il proprietario riporta la descrizione delle specifiche CORE 0x00000150 NT_PRSTATUS (struttura prstatus) CORE 0x00000088 NT_PRPSINFO (struttura prpsinfo) CORE 0x00000080 NT_SIGINFO (dati siginfo_t) CORE 0x00000130 NT_AUXV vettore) (CORE minore 0x00000246 NT_FILE (file interessati) Dimensioni della pagina: 4096 Compensazione dal fuoco fino alla fine 0x00000000000400000 0x00000000000401000 0x0000000000000000 /home/ciro/test/main.out 0x00000000000600000 0x00000000000601000 0x0000000000000000 / main per ogni ciro / test / main. la fine 0x0000000000601000 0x0000000000602000 0x000000000000001 /home/ciro/test/main.out 0x00007f8d939ee000 0x00007f8d93bae000 0x0000000000000000 /lib/x86_64-linux-gnu/libc-2.23.so 0x00007f8d93bae000 0x00007f8d93dae000 0x00000000000001c0 /lib/x86_64-linux-gnu/libc-2.23.so 0x00007f8d93dae000 0x00007f8d93db2000 0x00000000000001c0 /lib/x86_64-linux-gnu/libc-2.23. Così 0x00007f8d93db2000 0x00007f8d93db4000 0x00000000000001c4 /lib/x86_64-linux-gnu/libc-2.23.so 0x00007f8d93db8000 0x00007f8d93dde000 0x0000000000000000 /lib/x86_64-linux-gnu/ld-2.23. Così 0x00007f8d93fdd000 0x00007f8d93fde000 0x00000000000000025 /lib/x86_64-linux-gnu/ld-2.23.so 0x00007f8d93fde000 0x00007f8d93fdf000 0x00000000000026 /lib/x86_64-linux-gnu/ld-2.23.so CORE 0x00000200 NT_FPREGSET (registro a somma mobile) LINUX 0x00000340 NT_X86_XSTATE (stato esteso x86 XSAVE)

objdump -s core

Contenuto di spesso la sezione load1: 4007d0 01000200 6e672069 73747269 6e207465 .... riga se te 4007e0 78742073 65676d65 6e740074 65787420 xt segmento.testoCarica 15 sezione dei contenuti: 7ffec6739220 73747269 6e672069 6e206461 74612073 Stringa di caratteri nei dati 7ffec6739230 65676d65 6e740000 00a8677b 9c6778cd Esempio .... g {.gx.Contenuto del post breve 1612010 load4: 73747269 6e672069 6e206d6d 61702073 cavo per annunci mmap 1612020 65676d65 6e740000 11040000 00000000 Elemento ..........

Questo è stato testato su Ubuntu 16.04 amd64, GCC 6.4.0 e binutils 2.26.1.

Accelera il tuo computer oggi con questo semplice download.

Come faccio a leggere un buon file core dump?

Mentre cammini, premi Ctrl + per aiutarti a visualizzare il core dump effettivo. Ora vedrai il file di base nella directory di una persona in cui ti trovi. Poiché non manteniamo l’eseguibile dei simboli di debug per supportare questo, tutti questi comandi aprono solo i dati sottostanti all’interno solo di gdb invece dell’eseguibile dei simboli + file del punto di partenza.

Come si decodifica un file core?

Se stai provando a riprodurre il file musicale principale, assicurati che la situazione sia sul sistema operativo con cui era fornito all’inizio. Copia il file principale in una posizione assoluta come questa se non esiste certamente:funzione di interruzione [file:]. Imposta un punto di interruzione a livello di funzionalità (nel file).frodare]bt.Stampacontro.Prossimo.Modifica la funzione [File:].

Come analizzo un file di dump di arresto anomalo in Linux?

Installa un particolare strumento di Kdump. Prima installa kdump che è il punto del pacchetto kexec-tools.Posiziona il crash kernel presente in grub. conf.Configurare la posizione del dump.Impostare lo spostamento del collettore principale.Riavvia i servizi kdump.Esegui manualmente un dump principale.Guarda i file principali.Analisi Kdump per arresto anomalo.

How To Interpret A Linux Core Dump File

Comment Interpréter Un Fichier De Vidage De Mémoire Linux

Как интерпретировать файл дампа ядра Linux

Linux 코어 덤프 파일을 해석하는 방법

Jak Zinterpretować Plik Zrzutu Rdzenia Systemu Linux?

So Interpretieren Sie Eine Linux-Core-Dump-Datei

Hur Man Tolkar En Linux Core Dump-fil

Cómo Interpretar Un Archivo De Volcado De Núcleo De Linux

Hoe Een Linux Core Dump-bestand Te Interpreteren?

Como Interpretar Um Arquivo Linux Core Dump