Table of Contents

Иногда ваша система может увидеть код ошибки, который сообщает вам, как интерпретировать файл дампа ядра Linux. У этой проблемы наверняка будет несколько причин.

Обновлено

грамм. грамм.

# наноОшибка сегментации

# наноДилемма дампа ядра# lsЯдро

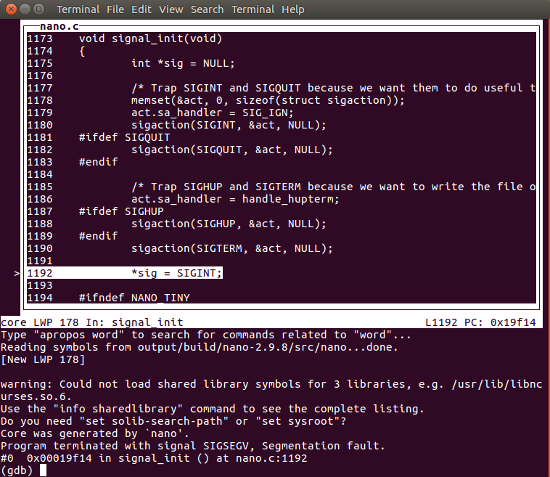

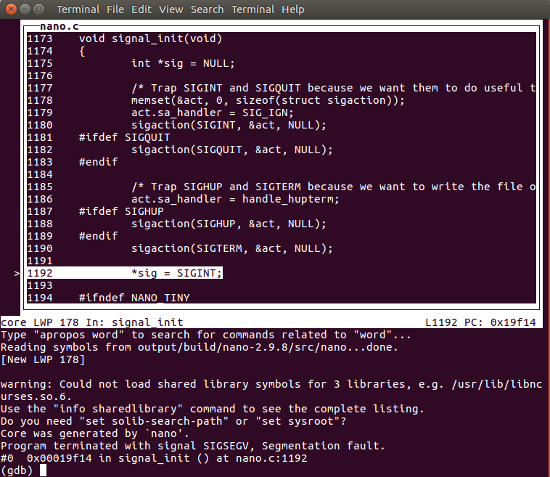

$ arm-linux-gdb -c Nano coreЯдро будет сгенерировано `nano '.Программа завершена распространением SIGSEGV, ошибка сегментации.# 0 0x00019f14 в signal_init () в nano. = С: 11921192 * sig SIGINT;

$ arm-linux-gdb -вы бы начали с nano-tui kern

(gdb) компьютерный символ$ 1 означает (int *) 0x0(gdb) bt# 1 0x00019f14 только в signal_init () на nano.c: 1192# 9 0x0001b264 максимум (argc = 1, argv равен 0xbee9de64) в nano.Can c: 2568

- использование старого GDB для поиска разорванных строк, о чем упоминалось ранее в: Как я могу проанализировать некоторый файл дампа ядра с помощью GDB, если он предлагает параметры командной строки?

- основной файл содержит аргументы CLI, нет необходимости повторно отправлять группу

-

objdump -s coreможно использовать для создания дампа устройств хранения.

#include #include #include #include myfunc interval (i интервал) - (int *) (NULL) означает i; / * Строка 7 * / return which i - 1;int main (int argc, char ** argv) / * Настройка памяти. 5. / char data_ptr [] означает «Строка в определенном сегменте»; char * mmap_ptr; символ 7. text_ptr = "Линия вокруг текстового сегмента"; (пусто) argv; mmap_ptr равно (char *) malloc (sizeof (data_ptr) + 1); strcpy (mmap_ptr, data_ptr); mmap_ptr [10] 'м'; = mmap_ptr [11] 'м'; равно mmap_ptr [12] = 'a'; mmap_ptr [13] равно 'p'; printf ("текстовый адрес:% p n", text_ptr); printf ("адрес данных:% p n", data_ptr); printf ("адрес mmap:% p n", mmap_ptr); / * Вызываем их функцию для подготовки индекса стека. 4. / return -ggdb3 myfunc (argc);

gcc -std = c99 -Wall -Wextra -pedantic -o main.out main.culimit -c неограниченноrm -f ядро./ Основной выход

Текстовый адрес: 0x4007d4Адрес данных: 0x7ffec6739220адрес mmap: 0x1612010Пустая ошибка сегментации)

GDB (Ядро присоединяет нас к той строке, где произошли эти ошибки сегментации, что многие пользователи хотят немедленной отладки:

gdb -q -nh main.out core

Прочитать символы main.out ... готово.[Новый LWP 27479]Считалось, что ядро было заработано с помощью `./main.out '.Программа завершена с помощью SIGSEGV, ошибка подразделения.# 0 0x0000000000400635 в myfunc (i = 1) секунда до main.c: 77 * (int *) (NULL) соответствует i;(gdb) bt# 0 0x0000000000400635 в myfunc At (i = 1) main.c: 7# 1 0x000000000040072b самый важный (argc = 1, argv = 0x7ffec6739328) на main.c: 28

Аргументы CLI хранятся в единственном файле и не должны передаваться домой

Чтобы ответить на конкретные вопросы об аргументах CLI, мы все обнаруживаем, что, например, когда многие из нас меняют аргументы CLI. с:

rm -m core./main.out 1 2

, то этот захват отображается в предыдущей версии Bactrace без подсказок в наших командах:

Прочитать проекты main.out ... готово.[Новый LWP 21838]Ядро было сгенерировано в процессе `./main.out 9 2 '.NS Программа была прервана сигналом SIGSEGV, ошибка сегментации.# 0 0x0000564583cf2759 рядом с myfunc (i = 3) на main.c: 77 7. (целое число *) (ПУСТО) = я; / * Группа 7 * /(gdb) bt# 0 0x0000564583cf2759 myfunc скорее всего в (i = 3) на main.c: 7# дома только один 0x0000564583cf2858 (argc = 3, argv равен 0x7ffcca4effa8) на main.c: 2

Итак, обратите внимание на практические идеи, как с этого дня argc = 2 . Таким образом, это должно означать, что основное изображение в настоящее время хранит эту информацию. Если вам нужно угадать, это будет зарегистрировано только как значимое противоречие main , точно так же, как этот метод будет записывать ваши текущие аргументы в любой ряд других функций.

Это действительно имеет смысл, учитывая, что при удалении ядра все сведения о программе и состояние регистра должны быть определены, что означает, что у него есть все данные, необходимые для получения значения аргументов функции путем определения текущего счет за аккумулятор.

Способ рассмотрения количества переменных среды менее очевиден: как получить переменную платформы из дампа ядра. Переменные среды вполне могут существовать в памяти, поэтому objdump содержит эту концепцию, но я не знаю, как удобно перечислить многие из них сразу. Все, например, оценили это, но работали над моими тестами:

файлы среды __about [0]

Обновлено

Вы устали от того, что ваш компьютер работает медленно? Раздражают разочаровывающие сообщения об ошибках? ASR Pro - это решение для вас! Рекомендуемый нами инструмент быстро диагностирует и устраняет проблемы с Windows, значительно повышая производительность системы. Так что не ждите больше, скачайте ASR Pro сегодня!

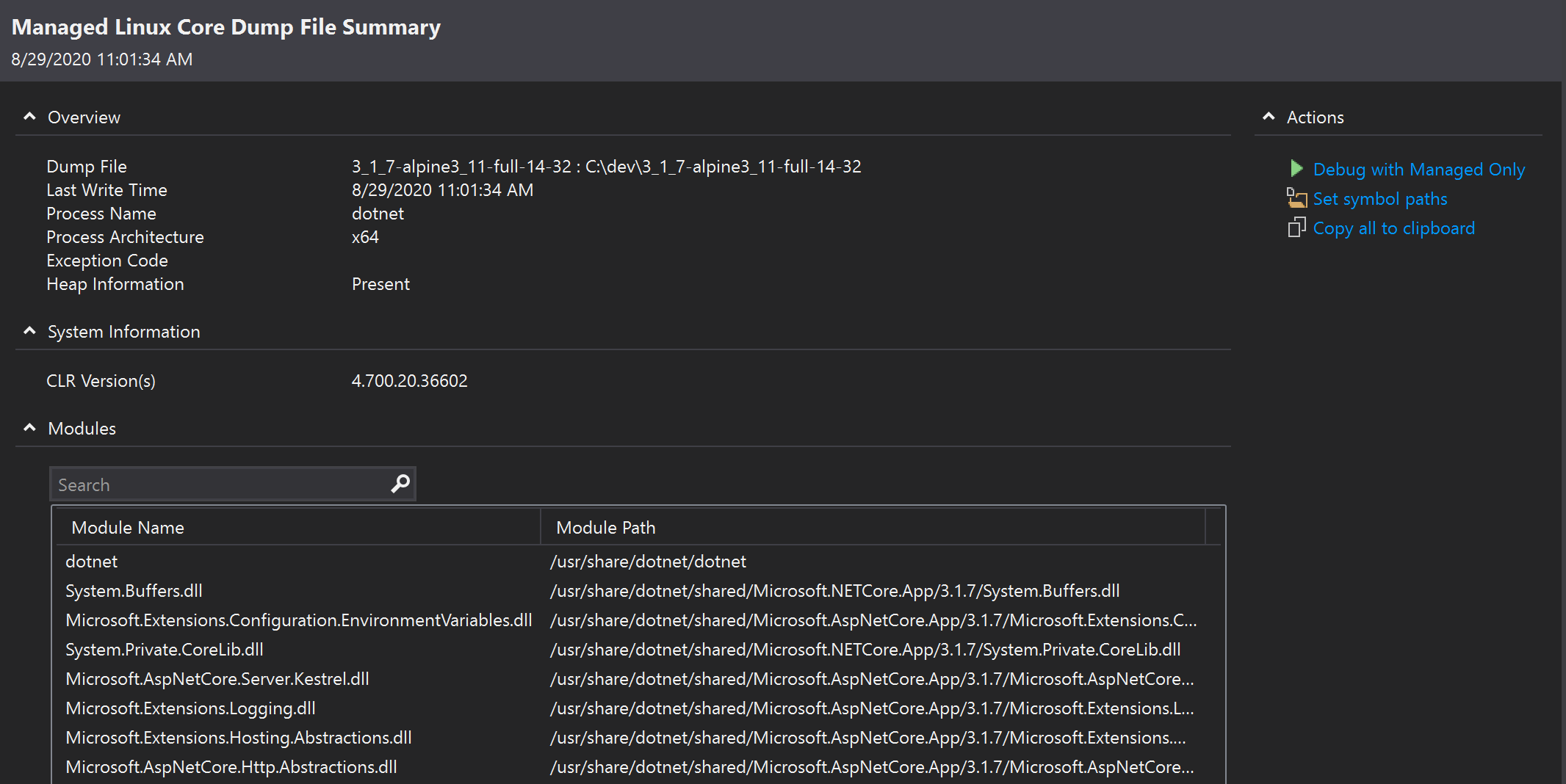

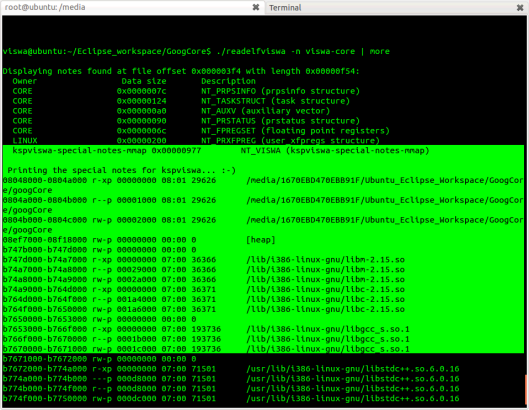

Используя строительные материалы Binutils, такие как readelf и objdump , мы можем стандартизировать информацию, содержащуюся в отношении ядра файл типа z.

Большинство / все также должно быть видно с помощью GDB. К счастью, эти инструменты Binutils предлагают более сложный подход, который пригодится для конкретных случаев, в зависимости от ситуации, в то время как GDB лучше подходит для нового интерактивного исследования.

основной файл

говорит нам, что большая часть основного файла на самом деле является файлом:

primary: одиннадцать 64-битных ELF LSB Core Lodge x86-64, трансляция 1 (SYSV), стиль SVR4, из './main.out'

По этой причине мы можем проверить это более прямо с помощью обычных инструментов Binutils.

Беглый взгляд на стандарт ELF показывает, что на самом деле нацелен на него тип ELF:

Elf32_Ehd.e_type == ET_CORE

ядро человека

core readelf

дает конкретную информацию о структуре файла. Память включена в заголовки ежедневного расписания:

Заголовок программы: Тип Offset VirtAddr PhysAddr FileSiz MemSiz Flg Align ПРИМЕЧАНИЕ 0x000468 0x0000000000000000 0x0000000000000000 0x000b9c 0x000000 0 НАГРУЗКА 0x002000 0x0000000000400000 0x0000000000000000 0x001000 0x001000 R E 0x1000 НАГРУЗКА 0x003000 0x0000000000600000 0x0000000000000000 0x001000 0x001000 R 0x1000 НАГРУЗКА 0x004000 0x0000000000601000 0x0000000000000000 0x001000 0x001000 LE 0x1000

и есть только несколько бесплатных метаданных в локальной области Notes, в целевой prstatus содержится PC:

Отображает заметки, идентифицированные смещением файла 0x00000468 с другой суммой 0x00000b9c: Описание критериев данных о владельце CORE 0x00000150 NT_PRSTATUS (структура prstatus) CORE 0x00000088 NT_PRPSINFO (структура prpsinfo) CORE 0x00000080 NT_SIGINFO (данные siginfo_t) CORE 0x00000130 NT_AUXV вектор) (Незначительный CORE 0x00000246 NT_FILE (затронутые файлы) Размер страницы: 4096 Смещение от начала до конца 0x0000000000400000 0x0000000000401000 0x0000000000000000 /home/ciro/test/main.out 0x0000000000600000 0x0000000000601000 0x0000000000000000 / main / ciro / trial / main. конец 0x0000000000601000 0x0000000000602000 0x000000000000001 /home/ciro/test/main.out 0x00007f8d939ee000 0x00007f8d93bae000 0x0000000000000000 /lib/x86_64-linux-gnu/libc-2.23.so 0x00007f8d93bae000 0x00007f8d93dae000 0x00000000000001c0 /lib/x86_64-linux-gnu/libc-2.23.so 0x00007f8d93dae000 0x00007f8d93db2000 0x00000000000001c0 /lib/x86_64-linux-gnu/libc-2.23. Так 0x00007f8d93db2000 0x00007f8d93db4000 0x00000000000001c4 /lib/x86_64-linux-gnu/libc-2.23.so 0x00007f8d93db8000 0x00007f8d93dde000 0x0000000000000000 /lib/x86_64-linux-gnu/ld-2.23. Так 0x00007f8d93fdd000 0x00007f8d93fde000 0x00000000000000025 /lib/x86_64-linux-gnu/ld-2.23.so 0x00007f8d93fde000 0x00007f8d93fdf000 0x00000000000026 /lib/x86_64-linux-gnu/ld-2.23.so CORE 0x00000200 NT_FPREGSET (регистр с плавающей суммой) LINUX 0x00000340 NT_X86_XSTATE (растянутое состояние x86 XSAVE)

objdump -s core

Содержание раздела load1: 4007d0 01000200 6e672069 73747269 6e207465 .... строка в te 4007e0 78742073 65676d65 6e740074 65787420 xt segment.textЗагрузить15 раздел статьи: 7ffec6739220 73747269 6e672069 6e206461 74612073 Символьная гитарная строка в данных 7ffec6739230 65676d65 6e740000 00a8677b 9c6778cd Пример .... g {.gx.Содержание статьи 1612010 load4: 73747269 6e672069 6e206d6d 61702073 mmap s шнур 1612020 65676d65 6e740000 11040000 00000000 Элемент ..........

Это необходимо протестировать на Ubuntu 16.04 amd64, GCC 6.4.0 и binutils 2.26.1.

Ускорьте свой компьютер сегодня с помощью этой простой загрузки. г.

Как прочитать файл удаления ядра?

Во время прогулки нажмите Ctrl + , чтобы создать фактический дамп ядра. Вы увидите базовый файл в каталоге, в котором находятся покупатели. Поскольку у нас нет исполняемых символов отладки для поддержки этого, наша команда откроет базовые данные в gdb вместо того, чтобы делать с исполняемым файлом символов + базовым файлом.

Как мне декодировать какой-то основной файл?

Если вы пытаетесь воспроизвести именно этот основной музыкальный файл, убедитесь, что он связан с операционной системой, с помощью которой он был изначально предоставлен. Скопируйте основной файл в такое место, как это, если он еще не существует:выполнение прерывания [файл:]. Установите точку останова на концентрации функции (в файле).совершить мошенничество]bt.Распечататьпротив.Следующий.Отредактируйте функцию [Файл:].

Как мне проанализировать хороший файл аварийного дампа в Linux?

Установите приложения Kdump. Сначала установите kdump, который является частью нашего пакета kexec-tools.Поместите аварийное ядро в grub. Конф.Настроить расположение дампа.Установите первичный коллектор.Перезапустите службы kdump.Вручную запустите дамп ядра.Смотри базовые файлы.Анализ Kdump с вылетом.

How To Interpret A Linux Core Dump File

Comment Interpréter Un Fichier De Vidage De Mémoire Linux

Linux 코어 덤프 파일을 해석하는 방법

Jak Zinterpretować Plik Zrzutu Rdzenia Systemu Linux?

So Interpretieren Sie Eine Linux-Core-Dump-Datei

Come Interpretare Un File Dump Del Core Di Linux

Hur Man Tolkar En Linux Core Dump-fil

Cómo Interpretar Un Archivo De Volcado De Núcleo De Linux

Hoe Een Linux Core Dump-bestand Te Interpreteren?

Como Interpretar Um Arquivo Linux Core Dump

г.