Table of Contents

Zaktualizowano

W ciągu ostatnich kilku dni niektórzy z naszych użytkowników napotkali znany błąd oprogramowania szpiegującego w kluczach rejestru. Kilka czynników może powodować ten problem. Zwróćmy na to uwagę teraz.

g.

Jak znaleźć złośliwe oprogramowanie w dobrym rejestrze?

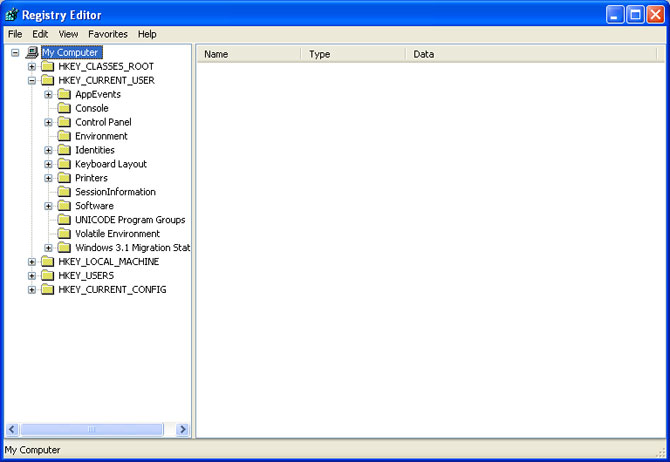

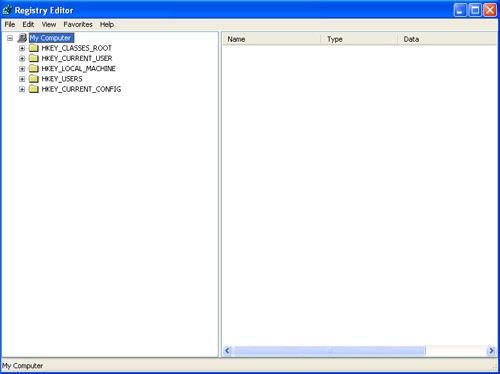

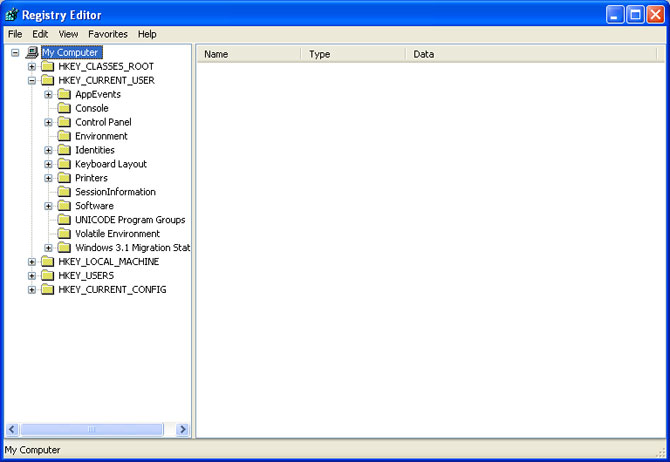

Kliknij przycisk “Start”, un Dziedziczone z “Uruchom”. Otworzy się małe okno wyboru. Wpisz „regedit”, a następnie kliknij „OK”. Spowoduje to otwarcie rejestru Microsoft Windows. Otwórz cały folder HEKY_LOCAL_MACHINE, aby przejrzeć rejestr pod kątem trojanów. Zwykle dzieje się tak po zainstalowaniu wirusa w ich systemie.

Ogólnie rzecz biorąc, dla łatwości użycia i czytelności, kys rejestru są prawdopodobnie najważniejszym aspektem konkretnego rejestru Windows. Zasadniczo, podczas gdy rejestr systemu Windows na komputerze ma być prostą tekstową bazą danych, używanie go z bardzo szerokim zakresem wraz z programami może prowadzić do pomyślnego przeszukania wielu faktów, w tym wartości binarnych, szczegółów w 32 -bitowy lub 64-bitowy format. -bitowy motyw, dane są sortowane tylko w bajtach big-endian prawdopodobnie big-endian i z różnymi projektami fragmentów napisów. Rejestry to klucze zawierające bity i fragmenty kontenerów, które organizują wszystkie takie dane w indywidualnie odrębne podzbiory, umożliwiając zarówno zwykłym użytkownikom komputerów PC, jak i komputerom śledzenie, jakie informacje powinny istnieć.

Format i filozofia kluczy rejestru

Czy sztuczki w rejestrze mogą być wirusem?

Klucz rejestru to jednostka korporacyjna rejestru systemu Windows, która wygląda jak plik. Ponadto złośliwe oprogramowanie wykorzystuje oryginalne urządzenia z systemem Windows do wykonywania swoich poleceń, więc nawet oprogramowanie zabezpieczające oparte na sygnaturach, takie jak antywirus, nigdy go nie wykryje.

Jak bezpośrednio usunąć złośliwe klucze uruchamiania z rejestru?

Ponieważ rootkity obsługują ukrywanie i ukrywanie plików w najważniejszym rejestrze systemu Windows lub polu na białej liście, najlepiej zacząć korzystać z profesjonalnego rozwiązania i pakietu anty-malware, aby zadbać o higienę systemu, naprawić uszkodzone pliki i napędzić złośliwe pliki. Usuń klucze i powiązane usługi z dowolnego miejsca w rejestrze systemu Windows.

Rejestr jest specyficzny dla powrotu do systemu Windows, ale znajduje się w różnych wersjach utworzonych w systemie Windows 3.1 i zastępuje używanie plików tekstowych INI w poprzednich latach. Ponieważ może to być potencjalnie duża baza danych informacji o systemie, która obejmuje rozwiązania zainstalowane na komputerze, powtarzające się zapytania w rejestrze mogą być onieśmielające. Tym mniej, to nie jest powód jego istnienia w kontenerach kluczy rejestru.

Możesz rozpocząć wstępne rejestrowanie, otwierając Regedit.exe, domyślny edytor rejestru firmy Microsoft, dzięki czemu możesz prawdopodobnie korzystać z oprogramowania innych firm, jeśli Twoja firma chce. Pierwsze klucze, które zobaczysz, to podstawowe klucze systemu Windows, znane również jako klucze źródłowe. Chociaż mają różne cele, ich terminy zawsze rozpoczynają się łatwym do zidentyfikowania tagiem, który jest nieco częściej niż często kojarzony z HKEY używanym przez podkreślenie.

Najważniejszym elementem CLASSES_ROOT są informacje o zainstalowanym oprogramowaniu. Na przykład, jeśli zainstalowałeś nowy odtwarzacz z plikiem multimedialnym i zakwestionowałeś go, aby powiązać go z plikami MP3, znajdziesz te informacje tutaj.

Klucz CURRENT_USER przechowuje pewne informacje na koncie Windows mężczyzny lub kobiety. Ten klucz można nazwać unikalnym po prostu dlatego, że wykorzystuje podstawowy profil „koncepcji roamingu”, aby skutecznie zapewnić spójność najważniejszym użytkownikom na różnych komputerach w tym samym rdzeniu domeny Windows, zamiast być odpowiedni dla komputera.

Kluczowe informacje LOCAL_MACHINE są przeznaczone do szczegółowych ustawień komputera, którego dotyczy problem, w tym ustawień wrażliwych procedur bezpieczeństwa. Pacjenci komputerów PC, którzy nie są administratorami, rozpoznają podsekcję dotyczącą bezpieczeństwa jako pustą (jeden z faktycznych powodów, dla których autorzy złośliwego oprogramowania często tworzą wszystkie swoje trojany, aby podważyć ustawienia administratora systemu Windows).

Klucz USERS jest ściśle powiązany z CURRENT_USER, a szczegółowe informacje w sklepie internetowym dotyczą wszystkich określonych profili użytkowników komputerów z systemem Windows.

Klucz CURRENT_CONFIG można traktować jako dowolną analizę informacji o profilu sprzętu w celu automatycznego budowania, używania i usuwania wszelkiego rodzaju sprzętu.

Klucz główny DYN_DATA jest najlepiej przestarzałym kluczem, ponieważ lista dotyczy kursu szkoleniowego Windows Me i, podobnie jak CURRENT_CONFIG, jest prawie całkowicie związana ze sprzętem.

Ostatecznie PERFORMANCE_DATA jest początkowym kluczem, który nie wskazuje typu dotyczącego edytora rejestru, chociaż alternatywne programy mogą ułatwić czytanie i interakcję z całą przeglądarką. Jest to dość ważny i oczywisty element, dlaczego zapewnia informacje o wydajności poprzez powiązane rachunki za media, a także / lub jądro NT.

Te klucze mają już podklucze, z których wiele może mieć własne podklucze. Informacje i ustawienia przechowywane w kluczach rejestru pochodzą z wartościami rejestru. Pięć najczęściej wprowadzanych kluczy standardowych wymienionych powyżej ma również wspólne aliasy lub skróty rutynowe. Te skróty mogąSą jak plaga, ich klucze są opisane w jednym zakupie: HKCR, HKCU, HKLM, HKU i HKCC.

Klucze rejestru do zrozumienia komputerów

Jak sprawdzić, czy mój domowy komputer ma oprogramowanie szpiegujące?

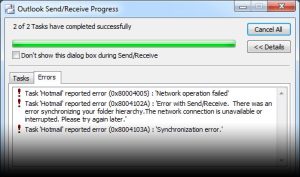

g.Aplikacje szpiegowskie mogą wprowadzać zmiany w komputerze, co może spowodować, że system będzie wyświetlał losowe komunikaty o błędach lub poważne awarie. Złośliwy wpis w rejestrze może spowodować, że system będzie naprawdę uruchamiał złośliwe oprogramowanie prawie za każdym razem, gdy uruchamiany jest skompromitowany komputer. Skąd wiesz, czy ten wpis do rejestru jest legalny?

W rzadkich przypadkach, w których instalowanie lub odinstalowywanie oprogramowania jest niedokładne, kupujący mogą być zmuszeni do zmodyfikowania rejestru i modyfikacji lub usunięcia powiązanych informacji rejestru. Jednak użytkownicy komputerów PC bez dobrze rozwiniętych metod obsługi systemu Windows nie powinni próbować modyfikować rejestru bez profesjonalnej kontroli. W większości przypadków można to rozwiązać, ponownie instalując wymagane oprogramowanie. Ze względu na swój wyjątkowy charakter oraz fakt, że edycja precyzyjnie zastępuje różne zabezpieczenia, edytowanie rejestru może spowodować nieodwracalne uszkodzenia komputera, w tym głównego systemu operacyjnego i wszystkich zainstalowanych programów.

Twoje zrozumienie tego, co tajemnice rejestru Windows powinny robić na Twoim komputerze; Popularne internetowe oszustwa, takie jak syntetyczne „czyściki rejestru”, które twierdzą, że pozytywnie poprawiają wydajność tego komputera poprzez zatrzymanie niechcianych ocen w rejestrze, są łatwe do zdiagnozowania i łatwe do wykrycia dla każdego, kto dowiedział się, że proste poufne informacje są przechowywane w książce przechowywanej w konkretnym rejestrze. klucz jest znany jako mało prawdopodobny, aby wpłynąć na wydajność, szczególnie na ulepszonych komputerach.

Wiele rodzajów złośliwego oprogramowania powoduje również przekręcanie rejestru w celu zainstalowania i wyłączenia funkcji zabezpieczeń. Ta ostatnia jest zawsze modyfikacją z nieskomplikowanymi wartościami binarnymi, które można reaktywować bez większych trudności. Na przykład wpis konia trojańskiego może bardzo dobrze zapewnić dodatkowe ulepszenie ciągu dla klucza listy wyjątków Zapory systemu Windows.

Jak usunąć złośliwe oprogramowanie z własnego rejestru?

Wiele wpisów złośliwego oprogramowania ma prawdopodobnie błędną pisownię lub dziwnie wygląda. Więc użyj wyszukiwarki, która może znaleźć wszystkie nazwiska, których nie znasz. Jeśli w rejestrze systemu Windows na komputerze znajdują się jakiekolwiek wpisy, które zostały uznane za złośliwe oprogramowanie, z pewnością usuniesz je, klikając wpis prawym przyciskiem myszy i identyfikując opcję Usuń.

Chociaż ręczna modyfikacja rejestru na ogół nie jest wymagana, zrozumienie kluczy rejestru i innych mechanizmów zapewnia zwiększoną ochronę przed złośliwym oprogramowaniem i oszustwami wyboru. Pod koniec samokształcenia, bezpieczeństwo komputera jest niewątpliwie tak samo ważne, jak odpowiedni program komputerowy zabezpieczający.

Zaktualizowano

Czy masz dość powolnego działania komputera? Denerwują Cię frustrujące komunikaty o błędach? ASR Pro to rozwiązanie dla Ciebie! Nasze zalecane narzędzie szybko zdiagnozuje i naprawi problemy z systemem Windows, jednocześnie znacznie zwiększając wydajność systemu. Więc nie czekaj dłużej, pobierz ASR Pro już dziś!

You Have A Spyware Problem In Your Registry Keys

Vous Avez Un Problème De Logiciel Espion Dans Vos Clés De Registre

Tiene Un Problema De Software Espía En Sus Claves De Registro

Du Har Ett Spionprogramproblem I Dina Registernycklar

Hai Un Problema Di Spyware Nelle Tue Chiavi Di Registro

Sie Haben Ein Spyware-Problem In Ihren Registrierungsschlüsseln

У вас есть проблема со шпионским ПО в разделах реестра.

U Heeft Een Spywareprobleem In Uw Registersleutels

Você Tem Um Problema De Spyware Nas Suas Chaves De Registro