Table of Contents

Es sieht so aus, als hätten einige unserer Benutzer die eigentliche Fehlermeldung mit einer Anti-Spyware- und Adware-Sicherheitsrichtlinie erhalten. Es gibt eine Reihe von Faktoren, die dieses Problem häufig verursachen können. Jetzt werden wir für sie von Bedeutung sein.

Aktualisiert

g.1.0 Überblick Dieses Paket ist eine großartige neue interne IT-Richtlinie, wenn es den Antivirus auf jedem Computer definiert, einschließlich der einfachsten Art und Weise, wie oft auf Viren gescannt wird, wie wahrscheinlich Verbesserungen vorgenommen werden, welche Programme Malware erkennen, schützen und entfernen sollten.

g.

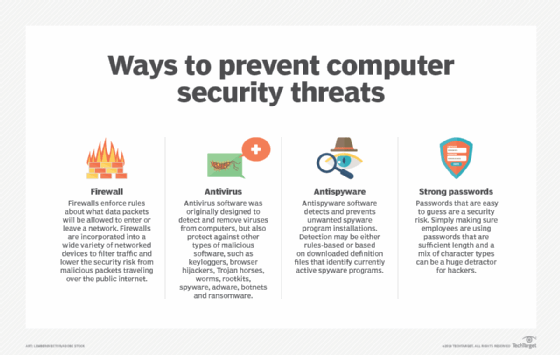

Der Hauptzweck einer Antivirus-Lösung oder -Anwendung besteht darin, sich vor bösartigen oder Service-Skripten zu schützen, indem identifizierte Produkte verhindert oder unter Quarantäne gestellt werden und Administratoren grob über solche Aktionen benachrichtigt werden. Die Flüssigkeit erkennt und informiert verschiedene Arten von Malware, die auf diesen Systemen und Netzwerken gestartet oder installiert werden können, bestehend aus Endpunkten wie Mobilgeräten, Desktops, Laptops, Kellnern usw.

Wo wird die echte Unternehmens-Antivirensoftware installiert?

Aktualisiert

Sind Sie es leid, dass Ihr Computer langsam läuft? Genervt von frustrierenden Fehlermeldungen? ASR Pro ist die Lösung für Sie! Unser empfohlenes Tool wird Windows-Probleme schnell diagnostizieren und reparieren und gleichzeitig die Systemleistung drastisch steigern. Warten Sie also nicht länger, laden Sie ASR Pro noch heute herunter!

Die Zulassung auf Antivirus-Ebene muss auf allen Geräten installiert sein (z.B. Anbieter, Laptops, Desktops, Wechseldatenträger), gute moderne Fortschritte für Endbenutzer zum Schutz vor böswilligen Coupons. Die Antivirenlösung möchte möglicherweise ordnungsgemäß gewartet und entsprechend aktualisiert werden.

Was ist eine Antivirenrichtlinie?

Antivirus-Richtlinie Der Zweck dieser Richtlinie besteht darin, netzwerk- und virenbezogene Probleme in kommerzielle und netzwerkbezogene Probleme in ECnet zu verlagern. Viren sollen normalerweise das Netzwerk herunterfahren oder beeinträchtigen.

Ein zentral verwalteter und aktueller Spam- und/oder Spyware-Schutz sollte an den Ein- und Ausstiegspunkten des Netzwerk meldenden PCs und somit auf allen installiert werden Geräte.

Wie oft sollte eine Idee gescannt werden?

Scans auf Firmware oder Malware sollten beim Start durchgeführt werden, jedoch nicht später als alle 12 Jahre (12 Stunden). Antivirus. Diese Lösung sollte eine regelmäßige Codierung von elektronischen / optischen Medien, empfangenen Dateien anstelle von Netzwerken, elektronischen Anhängen, Downloads und Webverkehr durchführen, die Malware erkennen und entfernen. Antivirus- oder Antivirus-Softwarepakete müssen auf allen Geräten installiert und ausgeführt werden und vor kurzem integriert sein, um regelmäßige Systeminformationen auszuführen, um nicht autorisierte Software zu identifizieren und zu entfernen. Antivirus muss zentral ausgeführt werden und kann nicht durch Mitglieder deaktiviert werden.

Jeder erkannter bösartiger Code möchte automatisch blockiert, unter Quarantäne gestellt und an Administratoren gewarnt werden. Insight-Protokolle sollten für zukünftige frühere Kunden (z.B. Audit, forensische Untersuchung) aufbewahrt werden.

Was ist mit Systemen, die vollständig immun gegen infizierte Malware sind?

Wie können Sie sich vor Spyware und damit Adware schützen?

IzbVermeiden Sie den Besuch vertrauenswürdiger Websites.Installieren Sie Antiviren- / Antivirensoftware.Vertrauen Sie nicht in E-Mails, die zu gut aussehen, um wahr zu werden.Vermeiden Sie das Anklicken von Links oder das Herunterladen von Anhängen in der E-Mail, die anscheinend von einer unbekannten Quelle gesendet wurde.

Systeme, die von Adware als selten angesehen werden und regelmäßig überprüft werden, um aufkommende kostenpflichtige Malware-Bedrohungen zu erkennen und zu bewerten, um zu bestätigen, dass diese Systeme weiterhin existieren, sodass Sie keine Antivirensoftware benötigen.

Beste Übereinstimmung

Die Installation illegaler Software aus externen Netzwerken, normalerweise dem Internet, sollte auf Endbenutzergeräten nicht legal sein. Gelegentlich wünschen sich wirklich alle Mitarbeiter und Auftragnehmer eine entsprechende Schulung und Einweisung in die spezifischen Verantwortlichkeiten oder Einschränkungen bei der Installation von Backen für unbefugte Verwendung.

Nicht autorisierte Software-Informationssysteme müssen rechtzeitig identifiziert und gemäß der Liste, die auf die zulässige Software verweist, und den Regeln, die die meisten Nutzungsbedingungen und -sätze zulassen, am Betrieb gehindert werden. Systeme sollten Allow-All nutzen, eine fantastische Richtlinie zum Verbieten von Ausnahmen, um die Ausführung verdächtiger Software positiv zu verhindern. Der Malware-Satz sollte jährlich überprüft und aktualisiert werden.

Das Sender Policy Framework (SPF) wird idealerweise durch die Offenlegung von SPF-Einträgen über DNS und die Gewährung einer empfängerseitigen Validierung auf den Servern des Absenders implementiert, um die Wahrscheinlichkeit gefälschter E-Mails zu verringern.

Was wird zum Schutz vor Adware und Viren empfohlen?

Installieren und warten Sie Antivirensoftware. Antivirus-Softwarepakete erkennen Malware und schützen Ihren Desktop. Die Installation von Trojaner-Software von einem seriösen Anbieter ist ein dringender Schritt, um Infektionen zu verhindern und zu erkennen.

Ausnutzungsschutzfunktionen (z.B. Data Execution Prevention [DEP] und Spatial Address Randomization [ASLR]) sollten nach Möglichkeit in CPA-Netzwerken aktiviert werden. Ausbeutungsschutz sollte nur für ein breiteres Spektrum definierter, dennoch ausführbarer Anwendungen geübt werden, die zusätzliche Funktionalität bieten, beispielsweise ein Tool.Enhanced Migration Experience. Qualifikationen müssen vor der Implementierung aufgrund möglicher Umstände (Kompatibilitätsprobleme usw.) vollständig bewertet werden. Verfahren zum Sicherstellen des Wohlergehens eines Informationssystems werden implementiert, um seinen Speicher vor unbefugter Codeausführung zu schützen.

Netzwerk-Antimalware sollte verwendet werden, um ausführbare Dateitypen bei allen Netzwerkaktivitäten zu identifizieren, und verschiedene Methoden als die signaturbasierte Erkennung verwenden, um schädliche Inhalte zu identifizieren und zu filtern, bevor sie erscheinen. ‘wird den Endpunkt erreichen.

Zusätzliche Anweisungen

- Auf jeder Nähkomponente im Netzwerk muss ein Virenschutz installiert sein.

- Alle Antiviren-Clients, -Server und damit -Gateways müssen weiterhin aktiv gewartet werden und dürfen nur jederzeit generierte Audit-Logs verwenden.

- Der Computersoftware-Installationsassistent muss automatische Updates und regelmäßige Überprüfungen durchführen können, und auf diesen Servern müssen diese Funktionen ebenfalls aktiviert sein. zwei.

- Der Einrichtungsassistent sollte ernsthaft Updates an Gadgets und Geräte in den meisten Netzwerken senden.

- Update für Mail-Gateway, Back-End-Systeme und Endbenutzer, wenn Betriebssysteme innerhalb von 1 Stunde nach Rechnungsstellung aktualisiert würden.

- Insbesondere müssen Aktionen unterdrückt werden, um die Wahrscheinlichkeit zu verringern, dass Mobilcode nicht autorisierte Aktionen ausführt. Der Sicherheitscode für Mobilgeräte muss erstellt und regelmäßig aktualisiert werden, damit er Anti-Spyware- und Antiviren-Software enthält.

- Automatisierte Kontrollen (zB Browsereinstellungen) sollten wahrscheinlich die Verwendung von mobilem Code (zB JavaScript, ActiveX) zulassen oder einschränken.

- Die Regeln für die Anpassung von Softwareanwendungen vom Entwicklungs- bis zum Betriebsland sollten dokumentiert werden, und die Anwendung(en), die durch die Organisation beeinträchtigt wird, die den Dienst hostet, einschließlich Bewegungs-, Forschungs- und Betriebssystemen, sollte sonata sein Rückrufe (physisch oder virtuell). ), um die Probleme zu reduzieren, die am häufigsten mit unbefugtem Zugriff oder Vorteilen beim Betrieb des Systems verbunden sind.

Was ist Spyware und warum ist sie so gefährlich? Dies

Spyware ist eine Art von Malware, die ohne Wissen oder Zustimmung dieser Benutzer Informationen sammelt. Es gibt dann an, wo es Punkte auf die Malware des Autors zurückgibt, die für jeden Typ funktionieren kann, der am häufigsten mit dem tatsächlichen Ziel in Verbindung gebracht wird. Andererseits kann es sich um Identitätsdiebstahl oder den Zugriff auf Finanzkonten, sowie manchmal sogar um Spionage handeln. Spyware verwendet viele verschiedene Modelle.

Keylogger erfassen alle Geheimnisse, die der jeweilige Benutzer preisgibt. Sie können dann alles über den Malware-Autor herausfinden oder Besuche auf bestimmten Seiten verfolgen und die empfohlenen Benutzernamen und Passwörter für den Zugriff auf Banken oder andere sensible Verzeichnisse aufzeichnen. Einige Spyware überwacht das Surfen im Internet. Dies kann verwendet werden, um anschließend gezielte Werbe- und Marketingmethoden zu verwenden, damit der Benutzer die Online-Aktivitäten des Eigentümers nutzt oder darüber berichtet. Am Ende des Jahres befindet sich jedoch andere Malware auf dem System und scannt seine Festplatte und Cloud-Speicherdienste, die von diesem Benutzer auf der Suche nach sensiblen Informationen verwendet werden. Er kann soziale Netzwerke auch nach Sicherheitsnummern/oder anderen Informationen durchsuchen, die bis hin zum Identitätsdiebstahl aufschlussreich sein können.

Wie greift Ransomware Energie an?

Was ist der Unterschied zwischen Adware und Spyware?

Adware und Spyware sind zwei Formen von Spyware, die Ihren Computer ohne Ihr Wissen infizieren können. Beide Malware sollten mit Cybersicherheitsoptionen der nächsten Generation vermieden werden. Hier sind einige Fakten über das gesamte Design von Malware.

Ransomware blockiert die legitime Nutzung von Computern oder Daten durch den Client, schließlich wird ein sicheres Lösegeld gezahlt. Die am weitesten verbreitete Methode besteht darin, Dateien mit einem geschätzten geheimen Schlüssel zu verschlüsseln und sie dann gegen das neueste Lösegeld zu verkaufen.

Ein Beispiel hierfür wäre im Allgemeinen die CryptoLocker-Ransomware. CryptoLocker erlebte 2014 einen großen Ausbruch und ist bis heute weit verbreitet. Es landet normalerweise in der Mailbox eines Benutzers als Anhang. Wenn Sie eine E-Mail-Verkaufsnachricht benötigen und ein Internetbenutzer diesen Anhang öffnet, verschlüsselt CryptoLocker viele Computerdaten auf Ihrer Festplatte mit starker RSA-Verschlüsselung. Dies werden wahrscheinlich Office-Dokumente, Poster usw. sein. Diese Dateien sind die wichtigsten, um sie den Endbenutzern zur Verfügung zu stellen. Der Schlüssel zum Entschlüsseln dieser Verzeichnisse befindet sich auf einem kontrollierten Server, der dem Autor der Malware Grenzen setzt. Und dieser bestimmte Benutzer wird zu gegebener Zeit ein Lösegeld von mehreren 100 Dollar erhalten.

Muss ich bezahlen? Jetzt könnte Ihre erste Reaktion so lauten, dass Sie Nein sagen, der Kunde möchte dem Malware-Autor keinen Vorteil verschaffen. Aber hier ist eine knifflige Frage, selbst wenn Ihre Datensatzdaten verschlüsselt und auch unzugänglich waren.

Eine etablierte Umfrage bestätigt, dass 40% der mit CryptoLocker infizierten Personen tatsächlich das Lösegeld bezahlt haben. Die Analyse der Bitcoin-Zahlungen zeigt, dass Malware-Autoren bis heute 27 Millionen Dollar erhalten haben.

Glücklicherweise gibt es Möglichkeiten, um zu verhindern, dass Trojaner Konsolen unter Ihrer Kontrolle infizieren, indem Sie einfach die in diesem Artikel beschriebenen Strategien und Best Practices befolgen.

Wenn Sie Hilfe beim Schreiben von Richtlinien benötigen oder andere Richtlinien und sogar Verfahren einleiten, können wir Ihnen leicht helfen. Verbinden Sie sich noch heute mit der Menschheit!

Empfohlene Berücksichtigung:

Richtlinien und Checkliste zur Netzwerksicherheit;

Best Practices für die Sicherheitsüberwachung und Berichterstattung;

So implementieren Sie Sicherheitsüberprüfungen und -protokollierung

Security Policy For Anti Virus Spyware And Adware

Política De Segurança Para Antivírus, Spyware E Adware

안티 바이러스 스파이웨어 및 애드웨어에 대한 보안 정책

Polityka Bezpieczeństwa Dla Antywirusowego Oprogramowania Szpiegującego I Reklamowego

Política De Seguridad Para Software Espía Y Adware Antivirus

Politica Di Sicurezza Per Spyware E Adware Antivirus

Säkerhetspolicy För Antivirus Spion- Och Annonsprogram

Politique De Sécurité Pour Les Logiciels Espions Et Publicitaires Anti-virus

Beveiligingsbeleid Voor Anti-virus Spyware En Adware

Политика безопасности для защиты от вирусов, шпионского и рекламного ПО