Table of Contents

Il semble qu’un ou deux de nos utilisateurs aient reçu un message d’erreur concernant une politique de sécurité anti-spyware et adware. Il y a un certain nombre de facteurs qui peuvent causer ce problème de situation. Nous allons maintenant nous en occuper.

Mise à jour

g.1.0 Présentation Cette politique est une nouvelle politique informatique interne bénéfique qui définit le virus informatique sur chaque ordinateur, y compris la fréquence à laquelle il est considéré comme étant analysé pour les virus, la fréquence à laquelle les améliorations sont apportées, les programmes qui doivent détecter, empêcher et obtenir les logiciels malveillants.

g.

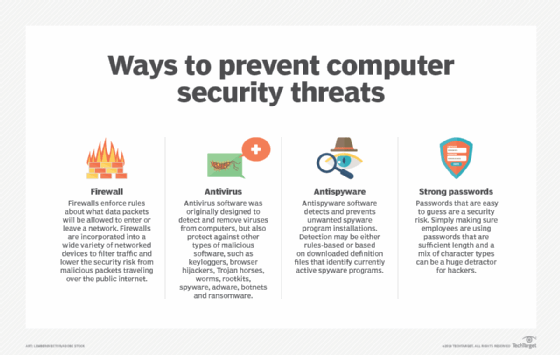

L’objectif principal d’une solution ou d’une application anti-malware est de se protéger contre les scripts malveillants ou de service en bloquant ou en mettant en quarantaine les produits reconnus et en informant les administrateurs de telles actions. Le fluide détectera et signalera divers types de logiciels malveillants pouvant être développés ou installés en référence à ces systèmes et réseaux, y compris des points de terminaison tels que les appareils mobiles, ordinateurs de bureau, ordinateurs portables, serveurs, etc.

Où le vrai logiciel antivirus d’entreprise est-il installé ?

Mise à jour

Vous en avez assez que votre ordinateur soit lent ? Agacé par des messages d'erreur frustrants ? ASR Pro est la solution pour vous ! Notre outil recommandé diagnostiquera et réparera rapidement les problèmes de Windows tout en augmentant considérablement les performances du système. Alors n'attendez plus, téléchargez ASR Pro dès aujourd'hui !

Une solution de niveau antivirus doit être installée sur tous les appareils (par exemple, serveurs, ordinateurs portables, ordinateurs de bureau, tous les appareils), de bons systèmes d’utilisateurs finaux pour se protéger des coupons malveillants. La solution antivirus doit être correctement conservée et mise à jour en conséquence.

Qu’est-ce qu’une politique antivirus ?

Politique antivirus La caractéristique de cette directive est de déplacer les problèmes liés aux virus de réseau vers les problèmes privés et utiles au réseau vers ECnet. Les virus sont généralement censés fermer ou affecter le réseau.

Une protection contre les spams et les logiciels malveillants centralisée et à jour devrait être installée aux points d’entrée et dire adieu au système de rapport du réseau et donc sur tous les appareils .

À quelle fréquence une idée doit-elle être numérisée ?

Les analyses de micrologiciels ou éventuellement de logiciels malveillants doivent être effectuées au démarrage, mais au plus tard toutes les douze (12) heures. Antivirus. Cette solution doit effectuer une analyse régulière des supports électroniques par support optique, des fichiers reçus sur les réseaux, des engins électroniques, des téléchargements et du trafic Web pour détecter et éliminer les logiciels malveillants. Un logiciel antivirus ou antivirus doit être mis en place et en cours d’exécution et récemment installé sur tous les accessoires pour exécuter des rapports système réguliers afin d’identifier et de supprimer les logiciels non autorisés. L’antivirus doit être déplacé de manière centralisée et ne peut pas être désactivé par les membres.

Tout Tout code malveillant détecté doit être automatiquement mis sur liste noire, mis en quarantaine et une alerte envoyée aux administrateurs. Les journaux Insight doivent être conservés pour les futurs clients potentiels précédents (par exemple, audit, enquête médico-légale).

Qu’en est-il des systèmes totalement immunisés contre les logiciels malveillants infectés ?

Comment pouvez-vous vous protéger contre les logiciels espions et publicitaires ?

IzbÉvitez de visiter des sites Web dignes de confiance.Installez un logiciel antivirus/antivirus.Ne vous fiez pas aux e-mails qui semblent trop beaux pour être vrais.Évitez de cliquer sur des liens de sites Web ou de télécharger des pièces jointes dans un e-mail qui arrive comme ayant été envoyé à partir d’une source différente.

Les systèmes jugés peu fréquents par les logiciels malveillants doivent subir des évaluations occasionnelles pour détecter et évaluer les menaces émergentes de logiciels espions payants afin de confirmer que ces systèmes continuent d’exister afin que vous n’ayez pas besoin de logiciels informatiques.

Meilleure correspondance

Les terminaux des visiteurs de sites Web ne doivent pas être autorisés à installer des logiciels non légaux à partir de réseaux externes, généralement Internet. Parfois, tous les employés et sous-traitants doivent recevoir une formation recommandée et se familiariser avec leurs responsabilités spécifiques ainsi que des restrictions lors de l’installation de logiciels non autorisés.

Les systèmes d’information sur les logiciels non autorisés doivent être identifiés en temps opportun et empêchés de fonctionner conformément à la liste des logiciels autorisés ainsi qu’aux règles qui autorisent les conditions d’utilisation et les expressions. Les systèmes doivent utiliser Allow-All, une politique étonnante pour interdire les exceptions afin d’empêcher l’exécution de packages suspects. La liste des logiciels malveillants doit être examinée et mise à jour chaque année.

Le Sender Policy Framework (SPF) est idéalement mis en œuvre en exposant l’historique SPF sur DNS et en activant la validation côté destinataire sur tous les serveurs de l’expéditeur afin de réduire la probabilité de la plupart des e-mails falsifiés.

Qu’est-ce qui est presque certainement recommandé pour se protéger contre les logiciels malveillants et les virus ?

Installez et maintenez même un logiciel antivirus. Un logiciel antivirus détecte les logiciels malveillants et protège votre bureau. L’installation d’un logiciel antivirus d’un bon fournisseur solide et réputé est une étape importante pour éviter et détecter les infections.

Les fonctionnalités de protection contre l’exploitation (par exemple, Data Execution Prevention [DEP] et Spatial Address Randomization [ASLR]) doivent être activées sur les réseaux cpa en direct, si possible. La protection contre l’exploitation doit être pratiquée pour une sorte d’éventail plus large d’applications définies mais exécutables, proposant des fonctionnalités supplémentaires, par exemple, en tant qu’outil. Expérience de migration améliorée. Les qualifications doivent être entièrement évaluées avant de revenir à la mise en œuvre en raison de difficultés potentielles (problèmes de compatibilité, etc.). Des méthodes pour assurer la sécurité d’un système d’information critique sont mises en œuvre pour protéger sa mémoire n’importe où contre l’exécution de code non autorisé.

Un antimalware réseau doit souvent être utilisé pour identifier les fichiers exécutables dans toutes les activités de service et utiliser des méthodes autres que les détecteurs basés sur les signatures pour identifier et filtrer le contenu malveillant avant qu’il n’apparaisse. ‘atteindra le point final.

Instructions supplémentaires

- La protection antivirus doit être installée sur chaque machine à coudre du groupe.

- Tous les clients antivirus, serveurs, etc.

- L’assistant d’installation du logiciel informatique doit être activé pour les informations automatiques et les vérifications régulières, et les serveurs doivent effectivement avoir ces fonctionnalités activées. ii.

- L’assistant de configuration devrait sérieusement envoyer automatiquement des mises à jour pour vous aux gadgets et appareils sur le réseau.

- Mettez à jour la passerelle de messagerie, les systèmes dorsaux et supprimez les utilisateurs si les systèmes d’exploitation sont mis à jour dans l’heure #1 suivant la facturation.

- En particulier, les étapes doivent être supprimées pour empêcher le code mobile d’effectuer des actions non autorisées. Le code de sécurité mobile doit être créé et régulièrement mis à jour pour inclure un logiciel anti-espion et en plus un logiciel anti-virus.

- Les contrôles automatisés (par exemple, les paramètres du navigateur du téléphone portable) devraient probablement permettre et restreindre l’investissement dans le code mobile (par exemple, JavaScript, ActiveX).

- Les règles pour la transition des formulaires d’application logicielle de l’état de développement à l’état opérationnel doivent être abordées, et la ou les applications affectées par le programme hébergeant le service, y compris les systèmes de développement, de recherche et d’exploitation, doivent être rappels de sonate (physiques aussi virtuels). ) pour réduire les risques le plus souvent liés à des accès non autorisés ou à des modifications des tenants et aboutissants du système.

Qu’est-ce qu’un logiciel espion et pourquoi est-il si dangereux ? Ce

Les logiciels espions sont un excellent type de logiciel malveillant qui collecte des informations à notre insu ou sans le consentement de l’utilisateur. Il spécifie ensuite où il renvoie les informations au logiciel malveillant de l’auteur qu’il peut utiliser pour tous les types les plus couramment associés à une cible. En revanche, il peut s’agir d’usurpation d’identité ou encore d’un accès à des comptes financiers, et parfois surtout d’espionnage. Les logiciels espions utilisent de nombreuses méthodes différentes.

Les enregistreurs de frappe pêchent tous les secrets révélés par l’utilisateur. Ils peuvent également tout savoir sur l’auteur du malware ou suivre les visites de pages spécifiques et numéroter les noms d’utilisateur et les mots de passe utilisés pour accéder à Edge ou à d’autres répertoires sensibles. Certains logiciels espions surveillent la navigation sur les pages Web. Cela peut être utilisé pour les méthodes de publicité et de marketing souhaitées par la suite que l’utilisateur inclut ou rapporte sur les activités en ligne de l’utilisateur. À la fin du Cependant, certains logiciels malveillants traînent en fait sur le système, scannant le disque dur et, par conséquent, les services de stockage en nuage utilisés par cet utilisateur à proximité de la recherche d’informations sensibles. Il peut rechercher sur le Web 2 . réseaux pour les numéros de sécurité et/ou de nombreuses informations pouvant être utiles jusqu’au vol d’expertise.

Comment les ransomwares attaquent-ils l’énergie ?

Quelle est la différence entre les logiciels publicitaires et les logiciels espions ?

Les logiciels publicitaires et les logiciels espions sont généralement deux formes de logiciels espions qui peuvent infecter votre ordinateur principal à votre insu. Ces deux logiciels malveillants doivent être évités en utilisant des options de cybersécurité avancées. Voici quelques faits sur la conception de tout malware.

Le ransomware bloque l’utilisation légitime par l’utilisateur de tout ordinateur ou de données jusqu’à ce qu’une rançon plus sûre soit payée. La méthode la plus courante consiste à crypter les fichiers avec une clé secrète significative et, par conséquent, à les vendre contre une rançon.

Un exemple de ceci serait le ransomware CryptoLocker. CryptoLocker a connu une épidémie majeure en 2014 et/ou est toujours répandu aujourd’hui. Il se termine généralement par # 1 dans la boîte aux lettres d’un utilisateur en tant que pièce jointe. Lorsque vous avez besoin d’un message électronique et qu’un internaute ouvre cette pièce jointe, CryptoLocker crypte une offre de données informatiques sur votre disque dur en utilisant un cryptage RSA puissant. Il peut s’agir de documents de bureau, d’affiches, etc. Ces fichiers sont les plus importants en ce qui concerne leur mise à disposition des utilisateurs finaux. La réponse au décryptage de ces répertoires se trouve sur le serveur contrôlé réel, qui prend le contrôle du romancier du malware. Et l’utilisateur verra une rançon de plusieurs centaines de dollars en temps causé.

Dois-je payer ? Maintenant, votre première réaction pourrait être de dire que non, le client ne veut pas donner un avantage à l’auteur du logiciel espion. Mais c’est une question difficile, même si vos fichiers étaient cryptés avec également inaccessibles.

Un récent sondage confirme que les experts affirment que 40% des personnes infectées par CryptoLocker ont effectivement effacé la rançon. L’analyse des paiements Bitcoin montre que les auteurs de logiciels malveillants ont reçu plus de 27 tonnes de dollars à ce jour.

Heureusement, il existe des moyens de vous assurer d’empêcher les chevaux de Troie d’infecter les systèmes sous votre contrat en suivant simplement les directives et les meilleurs processus décrits dans cet article.

Si vous avez besoin d’aide pour rédiger des directives ou développer d’autres directives en plus de ces procédures, nous pouvons vous aider. Connectez-vous en travaillant avec l’humanité aujourd’hui !

Lectures recommandées :

Directives et liste de contrôle de sécurité réseau ;

Meilleures pratiques pour la surveillance de la sécurité et la création de rapports ;

Comment implémenter l’audit de sécurité et la journalisation

Security Policy For Anti Virus Spyware And Adware

Política De Segurança Para Antivírus, Spyware E Adware

안티 바이러스 스파이웨어 및 애드웨어에 대한 보안 정책

Polityka Bezpieczeństwa Dla Antywirusowego Oprogramowania Szpiegującego I Reklamowego

Política De Seguridad Para Software Espía Y Adware Antivirus

Sicherheitsrichtlinie Für Antiviren-Spyware Und Adware

Politica Di Sicurezza Per Spyware E Adware Antivirus

Säkerhetspolicy För Antivirus Spion- Och Annonsprogram

Beveiligingsbeleid Voor Anti-virus Spyware En Adware

Политика безопасности для защиты от вирусов, шпионского и рекламного ПО