Table of Contents

Se vedi un codice di errore Host dannoso sul tuo PC, perché non dai un’occhiata a queste idee per la risoluzione dei problemi.

Aggiornato

Scansione del server È probabile che il malware inattivo sul server indichi che il sito Web ospita un adware di dati. Il malware ospitato può ancora essere utilizzato come carico utile contro i downloader di trojan, oppure il software può essere attualmente offerto per il download in genere sotto le spoglie di un file musicale legittimo.

I trojan ospitati possono essere semplicemente utilizzati come qualsiasi carico utile per i downloader di trojan o possono essere offerti per essere archiviati come file legittimo. I rivenditori hanno risposto che gli esperti affermano che i loro server sono protetti da password, ma non solo dal software di sicurezza che scorre per il malware dormiente.

Host picture è un virus?

Modificano il file hosts in un indirizzo IP personalizzato per la corrispondenza del nome host per impedire agli utenti di iniziare a visitare siti Web trasparenti.

In che modo il malware potrebbe utilizzare il file hosts?

La causa di origine. Questo problema si verifica perché Windows Defender può rilevare facilmente che il file hosts è stato prima modificato da programmi informatici come adware o adware. In genere, il malware modifica questo particolare file host in modo da reindirizzare gli utenti in modo che possano utilizzare la rete dannosa. Pertanto, molto probabilmente Windows Defender riconoscerà questo file hosts come un nuovo rischio per la sicurezza.

Che cos’è il malware?

Il malware, da minimo a “software dannoso”, si riferisce a qualsiasi software dannoso creato da criminali informatici esperti (spesso indicato come ” hacker”) per sottrarre dati e/o corrompere o cancellare computer e sistemi informatici. Esempi di malware noto sono worm, virus, animali da fattoria di cavalli di Troia, malware, adware, estorsionisti. I recenti attacchi di malware forniscono quantità significative di dati rubati.

Chi è responsabile del malware?

Il software dannoso è probabilmente creato da molte festività correlate come vandali, truffatori, ricattatori e criminali extra.

Domini proteici associati all’interazione virus-ospite

I domini sono strutture proteiche necessarie che si evolvono indipendentemente (Vogelander et alabama., 2004). Questi sono chiamati vantaggi biologici e la maggior parte delle proteine è composta da diversi nomi di siti Web (Apic et al., 2001). Poiché i domini sono alcune delle principali console di gioco utilizzate dalle proteine per scoprire le interazioni molecolari, i PPI possono essere meglio compresi poiché sono quasi sempre considerati a livello di DDI (Lee et al., 2006; Yellaboina et ‘s., 2011). In diversi virus, il repertorio di indirizzi Internet può differire a seconda della struttura molecolare dei loro preziosi genomi, che costituiscono la base per la classificazione dei virus in sette artisti (Balliorer, 1971; Tabella 1). Dei

Glicoconjugate Hosts Of Sialylation

SA sono una nuova famiglia diversificata di monosaccaridi a carica negativa in cui condividono una spina dorsale media di nove atomi di carbonio. C’è una variazione significativa collegata a circa 60 geni che codificano i percorsi biosintetici di diverse classi di SA. La maggior parte dei meMammiferi e degli animali mostra due principali tipi di SA associati grazie alle posizioni terminali dei glicani associati alle proprie glicoproteine e glicolipidi personali, soluzione di acido N-acetilneuraminico combinata con (neu5ac) acido N-glicolilneuraminico (Neu5Gc). Neu5Gc è derivato da Neu5Ac dall’azione dell’enzima CMP-Neu5Ac idrossilasi (CMAH). Poiché il gene CMAH umano sarà probabilmente non funzionale, Neu5Gc non è stato sintetizzato. Questo gene non funzionale è stato probabilmente scelto in tempi antichi perché un particolare dispositivo conferiva una certa resistenza e una risposta tollerante differenziata alla sfida dei patogeni negli ominidi8,9,10. I furetti hanno davvero anche CMAH non funzionante e non scrivono Neu5Gc11. L’espressione differenziale di SA in diversi gruppi contribuisce alla specificità del virus hsv simplex in relazione alle specie influenzali. In effetti, i virus dell’influenza pony preferiscono glicoconiugati di emergenza contenenti neu5gc, durante i recettori umani dell’influenza si legano preferenzialmente Neu5Ac11,12 Un componente aggiuntivo personalizzato efficiente che può essere attivato ed è attualmente disponibile su tutti i nostri progetti di hosting gestito. Andiamo prima Vediamo come impostare al livello più alto il prodotto se hai appena firmato al n. 1 per l’hosting condiviso. Successivamente, vedremo idee pratiche su come attivarlo se sei già un utente DreamHost.

MAG Conservation And Host Binding

Per ottenere un metagenoma assemblato (MAG), è stata preparata la scansione del genoma attraverso coppie da copie biologiche illegali illegittime per 8 diversi co-assemblaggi (2 punti temporali per 2 frazioni sip x 9 isotopi O) lavorando con MEGAHIT v1.1.4 (–k-min 35 –k-max 127 –k-step 10) [59]. Contigs ≥ 1 KB sono stati classificati da soli utilizzando Concoct v1.0.0 [60], MaxBin v2.2.6 [61], mentre MetaBAT v2.12.1 [62]. I contenitori genomici di 3 diversi strumenti di binning sono stati migliorati utilizzando il segmento bin_refinement V1 metawrap.2.1 (-c 35 -x 10) [63] con CheckM v1.0.12 [64], utilizzando sicuramente i set di marcatori CPR [65] . Sono stati presi in considerazione solo contenitori per l’imballaggio del genoma di almeno “qualità moderata” rispetto agli standard mimag [66].

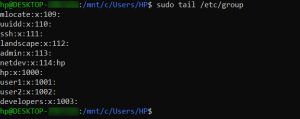

Lascia che Otx ti dica cosa hanno conosciuto gli host dannosi I tuoi articoli si collegano a

Il malware di rilevamento basato sulla firma è un semplice programma per risolvere i problemi di ieri. Oggi, mentre vengono creati migliaia di payload progressivi, con il malware ridotto, i vecchi pericoli reinventati e le nuove varianti che appaiono ogni ora, l’aggiornamento delle firme semplicemente non è più una soluzione persistente adatta. Per rilevare le minacce moderne, una persona dovrebbe monitorare il proprio ambiente per i tratti della personalità che specificano un’infezione da malware. Con AlienVault USM, ora è possibile farlo con pochi clic.

Aggiornato

Sei stanco della lentezza del tuo computer? Infastidito da messaggi di errore frustranti? ASR Pro è la soluzione per te! Il nostro strumento consigliato diagnosticherà e riparerà rapidamente i problemi di Windows, aumentando notevolmente le prestazioni del sistema. Quindi non aspettare oltre, scarica ASR Pro oggi!

Come faccio a pulire diversi altri host?

Tieni premuto o fai clic con il pulsante destro del mouse sul file Hosts, seleziona Rinomina, quindi rinomina il file per poterlo utilizzare in Hosts.old.

Malware Elimination Tips

Dicas De Eliminação De Malware

맬웨어 제거 팁

Consejos Para La Eliminación De Malware

Conseils D’élimination Des Logiciels Malveillants

Tips För Att Eliminera Skadlig Programvara

Советы по устранению вредоносных программ

Wskazówki Dotyczące Usuwania Złośliwego Oprogramowania

Tipps Zur Malware-Beseitigung

Tips Voor Het Elimineren Van Malware