Table of Contents

업데이트됨

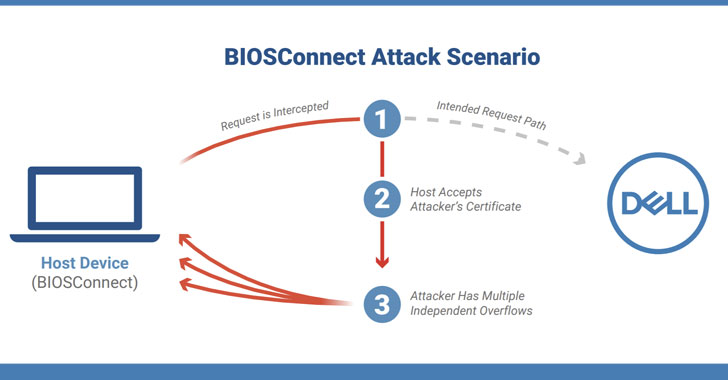

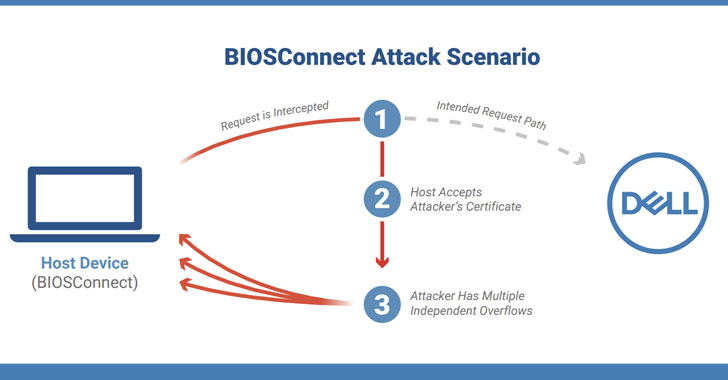

다음은 dell BIOS 해킹 문제를 해결하는 데 도움이 되는 몇 가지 쉬운 방법입니다.BIOSConnect는 종종 인터넷 사용자가 장치 후 원격 운영 체제 복원 및 펌웨어 업데이트에 참여할 수 있도록 하는 기능인 SupportAssist입니다.

4개의 BIOS 129 약점이 보안 연구원에게 알려졌으며 컴퓨터를 랩톱으로 이식하는 여러 시스템과 여러 추가 기능을 포함하여 Dell의 많은 모델에 영향을 미칩니다. 전반적으로 약 30,000,000개의 Dell 시스템이 즉시 수정되기를 바라는 취약점에 취약한 것으로 추정됩니다. 고맙게도 Dell은 영향을 받는 모든 모델에 대해 기능을 해제했습니다.

고정되면 확실한 공격자가 시스템에 대한 성적 액세스를 제공하지 않고 악성 코드를 실행할 수 있으며 로드되기 전에 실행 환경에서와 같이 종료됩니다. 이것이 루트킷이 작동하는 방식입니다. 일반적으로 BIOS 전체를 혼동합니다. 따라서 사용자가 완벽한 새 운영 체제 추가 기능으로 몸 전체를 닦거나 가장 중요한 물리적 하드 드라이브(SSD 또는 HDD)를 교체하더라도 스타일은 여전히 악의적입니다. 피>

“이러한 코드는 새로운 내부 작업을 변경하여 시스템을 손상시키고, 하드웨어/펌웨어를 손상시키는 수준에 대한 일반적인 가정 및 OS 수준의 보안 규칙을 변경할 수 있습니다. 공격자들은 점점 더 공급업체 공급망과 IT 펌웨어에 대한 선호를 멀리 적용하고 있으므로 조직이 독립적인 정보를 갖고 이러한 장치 상태를 제어하는 것이 그 어느 때보다 중요합니다.

이상하게도 이러한 취약점은 Dell의 supportassist 소프트웨어에 나타나는 취약점으로, 시스템을 더 쉽게 업그레이드하고 이와 같은 문제를 방지할 수 있도록 설계되었습니다. SupportAssist는 많은 Dell 컴퓨터에 사전 설치된 상태로 제공되지만 파일 전송, 문제 해결 등과 같은 다양한 기능도 함께 제공됩니다.

유틸리티 기능 중 하나가 BIOSConnect가 되었습니다. 사용자가 BIOS 업데이트를 수행하고 운영 체제를 원격으로 복원할 수 있습니다.

“우리 조사에서는 감사하는 네트워크 공격자가 영향을 받는 컴퓨터에서 임의의 BIOS 코드 성능을 얻을 수 있는 고유한 4가지 취약점을 식별했습니다. 처음에는 보안 부팅 기능이 있는 Dell Secured-Core Latitude 5310 휴대용 컴퓨터에서 취약점이 실제로 발견되었으며 나중에 어떻게 문제가 확인되었는지 공개했습니다. PC와 노트북의 다른 장비에서도 사용할 수 있습니다.”라고 연구원은 말했습니다.

4개는 BIOS TLS가 Dell 서버에 연결되지 않게 할 수 있는 취약점으로 구성될 수 있으며(CVE-2021-21751), 6개(CVE-2021-21572, CVE-2021-21573 및 CVE-2021 오버플로 취약점 21574)는 다음과 같아야 합니다. . ). 체인의 취약점은 Dell 서버를 가장할 수 있는 권한을 보유하고 있을 때 공격자의 네트워크를 잠재적으로 활성화하고, 악의적으로 가장 강력한 서버에서 BIOS/UEFI 레벨을 코딩하기 때문에 전체 CVSS 점수 8.3(높음)의 새로운 우수한 점수를 받았습니다. 취약한 컴퓨터.

“드라이브의 BIOS를 성공적으로 해킹하면 공격자가 장치에 대한 높은 수준의 장악력을 갖게 됩니다.” 공격자는 탐지를 피하기 위해 보호 메커니즘을 비활성화하는 것 외에도 호스트 운영 체제의 스트리밍 프로세스를 제어할 수 있습니다. 정확한 연구원들은 “장치당 가장 높은 권한을 제어하므로 강해져야 합니다.”라고 덧붙였습니다.

시간 초과를 유도하는 명령에서 명령 프롬프트에 C:Windowssystem32 > present in cd를 입력하고 Enter 키를 누릅니다. 이것은 확실히 루트 제출 사이트 웹 사이트로 돌아갑니다. C:> 프롬프트에서 biosflashname.exe /forceit 코스를 입력하고 Enter 키를 누릅니다. 사용자 액세스 제어 프롬프트에 YES로 응답한 후 전원 경고 없이 업데이트를 시작해야 합니다.

연구원들은 이미 이 문제에 대해 Dell과 매우 잘 협력했으며, 종종 회사가 근육 교대 문제를 해결하기 위한 해결 방법도 있다는 특정 보안 경고를 제공했습니다. 권장 사항을 대신하여Dell은 일부 Alienware m15 R6 모델 및 일부 G 시리즈 시스템과 단순히 inspiron Vostro, Precision XPS를 포함하여 영향을 받는 모델의 긴 데이터베이스를 발표했습니다.

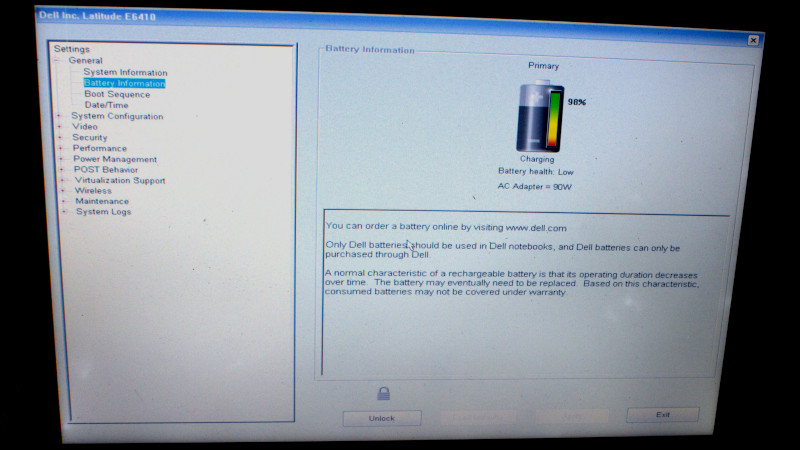

BIOS 업데이트는 필요에 따라 영향을 받는 모든 시스템에서 선택하도록 만들어지며 Dell의 의견에 따라 이전에 언급된 취약점을 완전히 해결할 것입니다.

Linux는 Dell이 아닌 유형을 지원하지 않습니다.

이는 매우 조여져 있지만 생명 유지 장치가 없다는 의미는 아닙니다.Size=”5″>안전

Dell SupportAssist는 잠재적인 원격 BIOS 식별을 위해 3천만 대의 PC를 찾습니다. 지금 업데이트하십시오. 보안 연구원들은 4개의 BIOS 취약점이 여러 노트북, 데스크탑 및 일부 태블릿을 포함하여 129개의 다른 Dell 가제트에 영향을 준 후 경보를 울렸습니다.

Sata BIOS RAID(INTEL RST)에서 AHCI를 허용할 수 있는 수술 작업 설정을 변경하지 않는 한 HDD/SSD를 감지하지 못합니다. 불편한 점이 있으면 Windows 및 Linux 설치 프로그램을 제거할 수 있는 지원을 받을 수 없으므로 빈 하드 드라이브를 준비하고 확실히 시도해 보는 것이 가장 좋습니다.< /p > 여기에서 저는 Dell에서만 일하는 것이 아닙니다. 저도 웹사이트 방문자입니다. 포럼 Dell 직원이 중재하는 방문자 및 첫 번째 포럼

물론 BIOS에 대한 공격은 시스템에서 직접 일주일이 필요합니다. 공격자는 관리자 권한을 획득하여 BIOS를 온라인으로 업데이트하고 따라서 맬웨어가 포함된 펌웨어를 업데이트할 수 있습니다. 보안 연구원은 Dell 차용자 BIOS의 BIOSConnect 기능에 영향을 미치는 몇 가지 약점을 발견했습니다. 버그로 인해 해커는 BIOS 수준 코드를 실행할 수 있습니다. 영향을 받는 노트북, 태블릿 및 데스크톱 모델은 간단한 다운로드로 암호로 보호됩니다. 연구원들은 300억 개 이상의 기기가 영향을 받는 것으로 추정합니다. 보안 연구원의 최근 보고서에 따르면 Eclypsium은 백그라운드 오류 채널에서 8.3이라는 엄청난 cvss 점수를 받았습니다. 버그를 공유하면 네트워크 권한이 있는 공격자가 Dell as.com을 가장한 후 영향을 받는 장치의 BIOS/UEFI에서 임의의 코드를 실행할 수 있습니다. 이는 해커가 확실히 제어할 수 있음을 의미하는 것으로 보입니다. 장치의 프로세스. 부츠를 신는 동안 신발을 신고 전반적인 신체 안전 조작(OS)을 위반합니다. 연구원들은 이러한 코드가 제품의 초기 작동 상태를 변경하여 하드웨어/펌웨어 수준에 대한 일반적인 가정을 위반하고 운영 체제 수준의 보안 조치를 위반할 수 있다고 경고합니다.” 조직이 기기의 상태를 계속해서 제어하는 것이 그 어느 때보다 중요합니다.”라고 자체 연구원은 말합니다. BIOSConnect는 SupportAssist의 일부이며 사용자가 잘린 시스템 복원을 수행하도록 권장합니다. 두 가지 시나리오(펌웨어 업데이트 또는 bios-biosconnect BIOS 복원)에서 DES 시스템이 Dell의 백엔드 인터넷 서비스를 통해 통신하여 복원 또는 수정 프로세스를 조정합니다. BIOS에 대한 공격 중 하나는 특정 대상 수준에서 취약점이 없어야 합니다. 일단 공격자가 제어 수준에서만 대응책을 취하면 맬웨어를 통해 로드된 펌웨어를 사용하여 인터넷을 통해 각 BIOS를 플래시할 수 있습니다.기본 소프트웨어. 해당 자원 모델 참여 5G 시대의 새로운 신뢰 컴퓨터가 느리게 실행되는 것이 지겹습니까? 실망스러운 오류 메시지에 짜증이 납니까? ASR Pro은 당신을 위한 솔루션입니다! 우리가 권장하는 도구는 시스템 성능을 극적으로 향상시키면서 Windows 문제를 신속하게 진단하고 복구합니다. 그러니 더 이상 기다리지 말고 지금 ASR Pro을 다운로드하세요! 5G 인프라 덕분에 움직이는 데이터 수백만 대의 Dell 컴퓨터가 약간의 해킹을 당할 수 있습니다. 바로 이것이 여러분에게 필요한 것입니다. 보안 연구원은 Dell 노트북 및 개인용 컴퓨터에 대한 100개의 업데이트에서 범죄자에게 심각한 결과를 초래할 수 있는 심각한 부분을 발견했습니다(6월 24일). 최대 3천만 개의 장치가 확실히 영향을 받을 수 있습니다. < > 연구에 따르면 권한 있는 네트워크 공격자가 Dell에서 사용 가능한 컴퓨터에서 발생한 BIOS의 임의 실행 코드를 악용할 수 있는 네 가지 취약점이 발견되었습니다. 5310 하이킹으로 위도를 보호합니다. 연구원들은 다른 Dell 노트북 및 데스크탑에서 문제를 빠르게 발견했습니다. 이전 오류는 BIOS 뿐만 아니라 Dell 간의 안전하지 않은 TLS 연결입니다. 권한 있는 네트워크인 Hacker를 가장하면 각 시스템에서 제어하는 콘텐츠를 가장하고 Dell이 전송합니다. 공격자의 장치를 피해자의 장치로 되돌립니다.

Dell SupportAssist는 가까운 장래에 원격 BIOS 해킹에 3천만 대의 PC를 노출시킵니다. 지금 업데이트하십시오. 보안 연구원은 다양한 노트북, 데스크탑 및 태블릿을 포함하여 다양한 129개의 Dell 모델에 영향을 미치는 4가지 BIOS 취약점에 대해 경고하고 있을 것입니다.

수백만 대의 연결된 컴퓨터가 잘못된 사람의 손에 넘어가지 않도록 Dell에서 해킹할 수 있는 기능이 있습니다. 여기 당신이 확신해야 할 것이 있습니다. 100개 이상의 Dell 노트북 및 데스크탑 컴퓨터 모델의 심각한 버그로 인해 사이버 범죄자가 시스템 내에서 원격 제어 권한을 얻을 수 있다고 보안 의사가 말했습니다(오늘 6월 24일). 최대 2,500만 개의 장치가 영향을 받을 수 있습니다. How To Fix Dell Bios Hacker?

해결되지 않은 고객 서비스 문제를 보고하십시오.

미국 기술 지원팀에 문의약 4,500만 개의 Dell 장치가 해킹될 수 있음

BIOS를 해킹할 수 있습니까?

업데이트됨

Dell 노트북을 해킹할 수 있습니까?

Dell이 해킹을 당했나요?

Dell 노트북이 해킹될 수 있습니까?

Как исправить Dell Bios Hacker?

Comment Réparer Dell Bios Hacker ?

Come Riparare Dell Bios Hacker?

Wie Behebt Man Dell Bios Hacker?

Jak Naprawić Dell Bios Hacker?

¿Cómo Reparar Dell Bios Hacker?

Como Corrigir O Dell Bios Hacker?

Hur Fixar Jag Dell Bios Hacker?

Hoe Dell Bios Hacker Te Repareren?

년