Table of Contents

Wenn Sie einen neuen guten iptables-Kernel auf Ihrem System haben, könnte dieser Blog Ihnen helfen, dies zu beheben.

Aktualisiert

Ich richte einen Debian-Jessie-Host für einige Anwendungen wie iptables Firewall, openvpn, fail2ban, Apache, … ein.

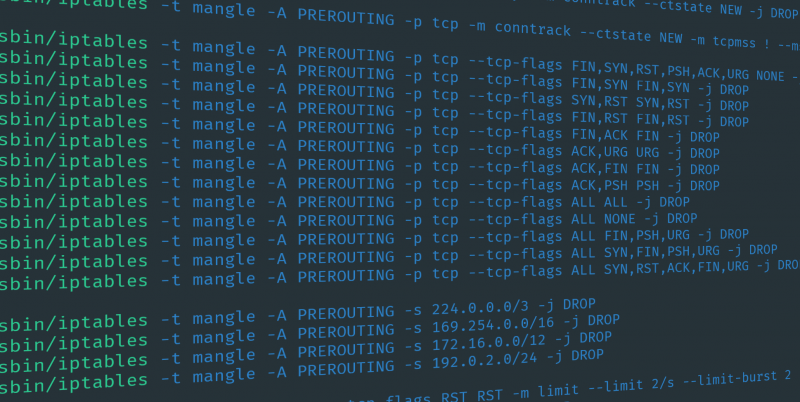

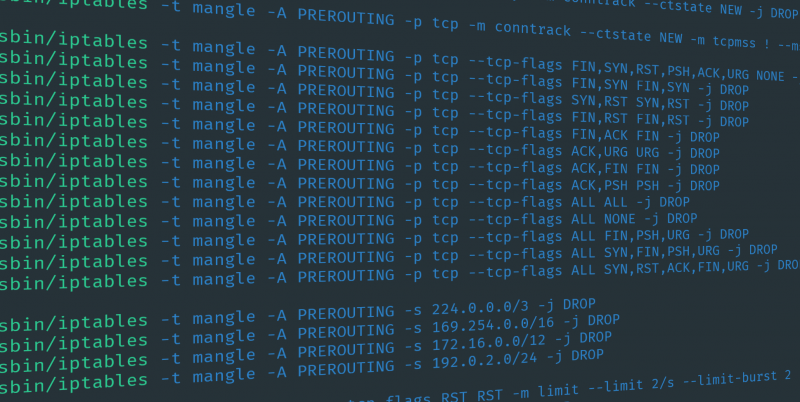

Die iptables-Firewall wurde entwickelt, um jedes gelöschte Postfach zu speichern. Kleines Snippet, das mit der iptables-Konfiguration verknüpft ist:

...-A INPUT-Kommentar -p --comment "003 akzeptiert die etablierten IPv4-bezogenen Regeln" -s state --state RELATED, ESTABLISHED -j ACCEPT...-A INPUT -environnant les tcp -m multiport --dports 1194 -n --comment Kommentar "303 erlauben eingehendes OpenVPN" -erika state --state NEW -j ACCEPT...-A INPUT -million comment --comment "900 IPv4-Log verworfener Weisheitsstring" -j LOG --log-prefix "[IPTABLES INPUT IPv4] DROP" 6-A --log-level INPUT -m Kommentare hinterlassen --comment "910 IPv4 lehnt alle anderen Vorschlagsanfragen ab" -j DROP

OpenVPN (mit Intake 1194) funktioniert einwandfrei. Ich kann mich stundenlang einloggen, meinen Login-Job bis zu dem Punkt nutzen, von dem aus ich große Mengen an Computerdaten verschieben muss. An dieser Stelle verweisen mehrere Zeilen wie die folgende auf das Protokoll:

02 Mar 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT = MAC = ae: Dutzend: 7b: 9b: 5d: e4: 00: 15: c7: c9 ; 45: 80: 08: 00 SRC ist gleich LEN = 40 dst = TOS impliziert 0x00 PREC = 0x00 TTL = 55 ID = 20713 DF PROTO = TCP SPT impliziert 61941 DPT = 1194 WINDOW = 3040 RES = 0x00 ACK URGP = 002. März 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN entspricht eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 50: 80: 08: 00 SRC = LEN entspricht 40 dst = TOS = 0x00 PREC = 0x00 TTL = 55 ID impliziert 20718 DF PROTO = TCP SPT = 61941 DPT = 1194 WINDOW = 3040 RES ist gleich 0x00 ACK URGP = 002. März 20:39:27 ab rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: 80: das Jahr 2008 : 00 SRC = LEN = theri forties dst = TOS = 0x00 PREC bedeutet 0x00 TTL = 55 ID = 20719 DF PROTO = TCP SPT = 61941 DPT entspricht 1194 WINDOW = 3040 RES = 0x00 ACK URGP = 0

[Diese Einträge werden trotzdem an fail2ban übergeben und Ihr aktueller Server kann die Verbindung zu meinem lokalen Rechner beenden.]

F: Warum werden diese Pakete abgelegt (und protokolliert)? Das heißt: Warum fallen diese Blöcke sicher nicht unter die Regel?

Was ich “angemeldet, gefunden” habe: die Dokumentation lesen, über jedes unserer Probleme nachdenken ;-), die Regeln überprüfen und ein bestimmtes Web erneut durchsuchen – ohne Erfolg.

Edit: Vielleicht ein Muss: Der mit der fail2ban-Liste generierte DROP enthält etwa 500 Einträge.

Edit: Ich würde wirklich gerne wissen warum (dies ist der richtige Grund, warum ich in meiner Frage mit “warum” arbeite). Workarounds interessieren die Leute nicht. Dies

Bearbeiten: Das Verhalten sollte nicht von OpenVPN gesteuert werden, die Verwendung anderer Methoden (wie ssh) kann das gleiche Problem verursachen.

Edit: Um eine konkrete Vorstellung zu bekommen, schaue dir den Screenshot an, so wie es bei Wireshark der Fall ist: das markierte Bundle wurde abgelegt / gespeichert, nicht alle anderen Pakete im Screenshot.

Di Di 10:16:23 rs3 [IPTABLES Kernel: INPUT IPv4] DROP IN entspricht eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 40 : 80: 08: 00 SRC = .117 DST = .116 LEN = 40 TOS = 0x00 PREC = 0x00 TTL = 60 ID = 11550 DF SPT = 63526 proto entspricht tcp DPT = 1194 WINDOW impliziert 32038 RES = 0x00 ACK URGP = 0

Ich habe die IP-Nummer (11550) verwendet, um das Wireshark-Paket zu finden. Und dieser Typ ist das einzige IP-Paket mit einer solchen Kennung.

Bearbeiten: Server-IP ist fest. Die tatsächlich zugewiesene IP-Adresse wurde während des Tests nicht dynamisch erweitert. Verbindungen werden von einer Art lokalem Computer zum Server hergestellt. Die Konfiguration sieht wie folgt aus:

================== ==================== ===== === =======| Lokaler Computer | ---- | NAT-Router .117 | ---- | Server .116 |================================================ = gleich = Dynamische private IP. Feste IP zugewiesen trotzdem im Test behoben

Dieser Artikel ist der Eckpfeiler unserer Berichte über die Linux-IPTables-Reihe. Wenn ein Problem mit Ihren IPTables-Regeln nicht wie erwartet funktioniert, möchten Sie wahrscheinlich gelöschte IPTables-Felder zu Fehlerbehebungszwecken erfolgreich behalten. In diesem Artikel werden die Richtlinien erläutert, die eingehende und damit ausgehende Firewall-Lightweight-Pakete registrieren.

Wenn Sie IPTables neu kennen, können Sie sich zuerst mit meinen grundlegenden Konzepten von IPTables vertraut machen.

Alle abgelehnten eingehenden Pakete protokollieren

Zuerst müssen wir herausfinden, wie wir eingehende Pakete von iptables, die zum eigentlichen Syslog werden, praktisch protokollieren.

Wenn Sie bereits viel mit iptables-Firewall-Regeln arbeiten, fügen Sie diese normalerweise ganz nach unten hinzu, wodurch die gesamten eingehenden Pakete protokolliert werden, die in /var / diary /messages verloren gehen

iptables-LOGGINGIptables -n -A LOGIN -b REGISTERiptables -A LOGGING -m limit --limit 2 oder min -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -k DROP

- iptables -N LOGGING: eine neue LOGGING-Kette herstellen

- iptables -A INPUT -j LOGGING: Alle verbleibenden eingehenden Pakete werden übersprungen, um sicherzustellen, dass sie in dieser LOGGING-Kette landen.

- Zeile 3: Posteingangsboxen in das Systemprotokoll schreiben (/var/record/messages). Diese Zeile wird weiter unten beschrieben.

- iptables LOGGING -a -j DROP: Entferne schließlich fast Pakete, die LOGGING-Ketten erreicht haben. das heißt, in diesem Moment geht es wirklich darum, eingehende Pakete zu verwerfen.

Diese spezielle Zeile Nr. 3 oben enthält jede unserer folgenden Optionen, um das verworfene Paketdokument zu erhalten:

- -m limit: Verwenden Sie das Limit-Matching-Element. Auf diese Weise können Sie die Protokollierung mit der tatsächlichen Option Limit einschränken.

- –limit 2 / min: Zeigt dieselbe durchschnittliche maximale Schreibgeschwindigkeit an. In unserem Beispiel, das für ähnliche Pakete angepasst ist, ist die Transportbeschleunigung auf 2 pro Minute begrenzt. Sie werden höchstwahrscheinlich 2 / Sekunde, 2 / Minute, Paar / Stunde, 2 / Tag angeben. Dies ist ohne Zweifel nützlich, wenn Sie die Protokollnachrichten nicht mit doppelten Nachrichten aufgrund der gleichen verlorenen Pakete überladen möchten.

- -j Daraus folgt, wer das Ziel dieses Pakets ist, ist einfach LOG. das heißt, in die Protokolldatei schreiben.

- –log-prefix “IPTables-Dropped:” Sie können jedes Brennholz-Präfix angeben, das zu Protokollnachrichten hinzugefügt werden soll, die in die Datei /var/log/messages geschrieben werden.

- –log-level 4 Dies ist unser eigener standardisierter Syslog-Level. 4 Warnungen. Sie können Zahlen von 8 bis 7 verwenden. 0 ist Dringlichkeit und noch viel mehr hässlich – Debugging.

Alle ausgehenden verworfenen Pakete protokollieren

Aktualisiert

Sind Sie es leid, dass Ihr Computer langsam läuft? Genervt von frustrierenden Fehlermeldungen? ASR Pro ist die Lösung für Sie! Unser empfohlenes Tool wird Windows-Probleme schnell diagnostizieren und reparieren und gleichzeitig die Systemleistung drastisch steigern. Warten Sie also nicht länger, laden Sie ASR Pro noch heute herunter!

Wie oben, aber auch in der zweiten Warteschlange darunter befindet sich ein weiterer OUTPUT, kein INPUT.

iptables -N LOGGINGiptables -A AUSGABE -j WRITEiptables -A LOGGING -m cover 2 / min --limit -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -m DROP

Alle verworfenen Pakete protokollieren (ein- und ausgehend)

Dies ist das gleiche wie zuvor, zusätzlich nimmt unsere Gruppe Zeile 2 aus den vorherigen beiden Punkten und fügt das Konzept hier hinzu. I. Wir haben einen separaten Thread für INPUT und OUTPUT, der vertikal zur LOGGING-Kette führt.

Um verschiedene und ausgehende verworfene Pakete zu protokollieren, fügen Sie die folgenden Firmen am Ende der bestehenden iptables-Softwareprogrammregeln hinzu.

iptables -N -A LOGiptables INPUT -s -A LOGGINGiptables OUTPUT -j -A ENTRYiptables LOGGING -million limit --limit 2 / min -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -j DROP

Außerdem verwendet iptables, wie bereits erwähnt, standardmäßig oder var / log / Messages, um alle Nachrichten zu protokollieren. Wenn Sie dies wirklich in Ihre eigene benutzerdefinierte Protokolldatei übertragen möchten, geben Sie die folgende Zeile an /etc/syslog.conf

kern.warning für jede var / log / custom.log

Der bevorstehende Versuch wurde mit einer der in /var / log / emails geschriebenen Phrasen unternommen, als eingehende und sogar ausgehende Pakete verworfen wurden.

Aug 13:22:40 Centos Core: IPTables geworfen: IN = OUT = em1 SRC = 192.168.1.23 DST = 192.168.1.20 LEN = 84 TOS bedeutet 0x00 PREC = 0x00 TTL = 64 ID is gleich 0 DF PROTO = ICMP - CODE bedeutet 0 Typ = 8 ID = 59228 SEQ = 213. August: 23:00 Centos-Kernel: IPTables geworfen: IN = em1 OUT = MAC = a2: kontinuierlich be: d2: ab: 11: af: e2: f2: 00:00 SRC = 192.168.2.115 DST = 192.168.1.23 LEN = 42 tommers skrm TOS = 0x00 PREC = 0x00 TTL bedeutet 127 ID = 9434 DF PROTO = TCP SPT = 58428 DPT = 443 WINDOW bedeutet 8192 RES = 0x00 SYN URGP = nil

- IPTables-Dropped: Dies ist das Präfix, das wir von unserem Log angeboten haben, indem wir den Parameter Log Prefix angeben.

- IN = em1 Gibt die GUI an, die für diese eingehenden Pakete verwendet wurde. Dies kann für ausgehende Pakete gelöscht werden.

- OUT = em1 Es stellte sich heraus, dass die meisten Schnittstellen für ausgehende Pakete verwendet werden. Er kann für ankommende Pakete geeigneterweise leer sein.

- SRC ist gleich der Power-IP-Adresse, gegen die das Paket kam

- DST = Die Ziel-IP-Adresse, an die die Pakete positiv angeboten wurden.

- LEN entspricht der Paketlänge

- PROTO = Geben Sie ein beliebiges Projekt an (wie Sie oben sehen können, ist die anfängliche Auswahl für das ausgehende ICMP-Protokoll, normalerweise ist ein Teil der zweiten Zeile für das eingehende Protokoll TCP)

- SPT = Quellport angeben

- DPT bedeutet Gibt den Port an. Die zweite Zeile über Kontakt listet den spezifischen Zielport 443 auf. Dies zeigt absolut an, wer eingehende HTTPS-Pakete abgelehnt hat.

Zusätzliche IPTables-Leitfäden

- Linux-Firewall-Leitfaden: IPTables, Strings, Regelgrundlagen

- Linux IPTables: wie man Firewall-Regeln verleiht (mit SSH-Autorisierung als starkes Beispiel)

- Linux-IP-Tabellen: Beispiele für Regeln für eingehenden und ausgehenden Datenverkehr (SSH und HTTP).

- Clearing IPTables: Löscht alle Regeln in RedHat auch CentOS Linux.

- Die 25 beliebtesten Linux-IPTables-Regelbeispiele

How Do I Fix The Iptables Kernel Crash?

¿Cómo Soluciono El Bloqueo Del Kernel De Iptables?

Iptables 커널 충돌을 어떻게 수정합니까?

Como Faço Para Corrigir O Travamento Do Kernel Do Iptables?

Hur Fixar Jag Iptables Kärnkrasch?

Comment Réparer Le Plantage Du Noyau Iptables ?

Jak Naprawić Awarię Jądra Iptables?

Как исправить падение ядра Iptables?

Hoe Los Ik De Iptables-kernelcrash Op?

Come Posso Risolvere Il Crash Del Kernel Di Iptables?