Table of Contents

Als je een iptables-kernel op je systeem hebt, kan de voorgaande blogpost je misschien helpen om dat op te lossen.

Bijgewerkt

Ik ben een Debian Jessie-server aan het opzetten voor sommige toepassingen zoals iptables Firewall, openvpn, fail2ban, Apache, …

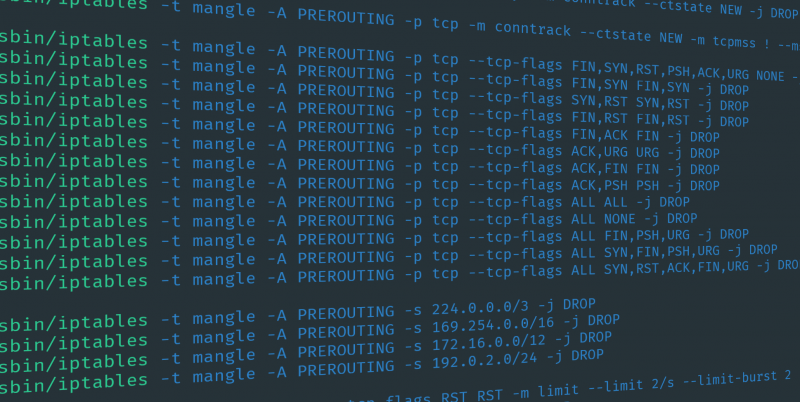

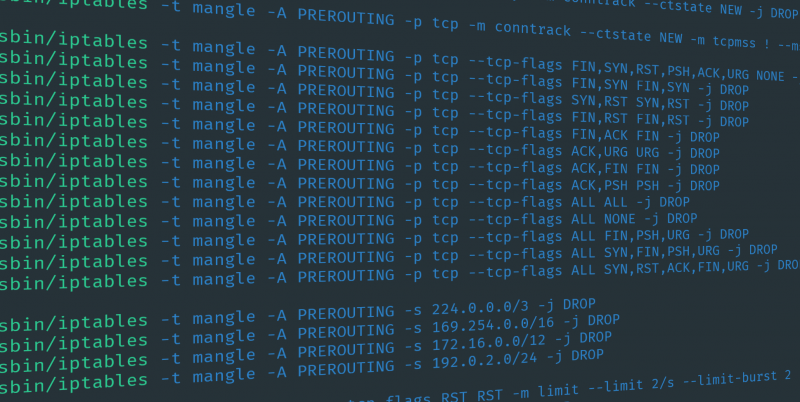

De iptables-software is ontworpen om elke gevallen mailbox op te slaan. Klein fragment van iptables-configuratie:

...-A INPUT-commentaar -k --comment "003 accepteer de vastgestelde IPv4-gerelateerde regels" -m state --state GERELATEERD, VASTGESTELD -j ACCEPT...-A INPUT -p tcp -m multiport --dports 1194 -deborah --comment Opmerking "303 laat inkomende OpenVPN toe" -erika local --state NIEUW -j ACCEPT...-A INPUT -million comment --annoteer "900 IPv4 log verwijderde wijsheidsreeks" -j LOG --log-prefix "[IPTABLES INPUT IPv4] DROP" 6-A --log-level INPUT -m Laat opmerkingen achter --comment "910 IPv4 verwerpt alle andere aanbevelingsverzoeken" -j DROP

OpenVPN (met Intake 1194) werkt prima. Ik kan urenlang inloggen, mijn inlogtaak gebruiken tot het punt waar ik grote hoeveelheden gegevens moet verplaatsen. Op dit punt verwijzen verschillende regels die het volgende bevatten naar het logboek:

10 maart 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT = MAC betekent ae: 12: 7b: 9b: 5d: e4: 00: 12: c7: c9: 45 : 80: 08: 00 SRC = LEN = 40 dst is gelijk aan TOS = 0x00 PREC = 0x00 TTL is gelijk aan 55 ID = 20713 DF PROTO = TCP SPT = 61941 DPT = 1194 VENSTER is gelijk aan 3040 RES = 0x00 ACK URGP is gelijk aan 002 mrt 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT = MAC komt overeen met ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: 80: 08: 00 SRC is gelijk aan LEN = 40 dst = TOS is gelijk aan 0x00 PREC = 0x00 TTL = 55 ID = 20718 DF PROTO = TCP SPT impliceert 61941 DPT = 1194 WINDOW = 3040 RES = 0x00 ACK URGP = 002 bederven 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN impliceert eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00:15: c7: c9: 55: 80: 08: 00 SRC = LEN = 40 dst = TOS is gelijk aan 0x00 PREC = 0x00 TTL = 55 ID is gelijk aan 20719 DF PROTO = TCP SPT impliceert 61941 DPT = 1194 WINDOW = 3040 RES is gelijk aan 0x00 ACK URGP = 0

[Deze informatie wordt doorgegeven aan fail2ban en uw geavanceerde server zal de verbinding met mijn traditionele computer beëindigen.]

V: Waarom zijn deze pakketten als gedropt (en gelogd)? Dit betekent: waarom vallen dit soort blokken niet onder de regel?

Wat ik “logde, vond”: documentatie lezen, stel je eens voor ;-), controleer de regels en zoek bovendien nog eens op het web – zonder enig voordeel.

Bewerken: Misschien is dit een must: De DROP die wordt gegenereerd door de fail2ban-lijst bevat ongeveer 550 items.

Bewerken: ik zou graag willen weten waarom (dit is de juiste reden waarom ik “waarom” in mijn vraag gebruik). Tijdelijke oplossingen interesseren me misschien niet. Dit

Bewerken: gedrag moet niet beperkt blijven tot OpenVPN, het gebruik van andere manieren en middelen (zoals ssh) creëert hetzelfde probleem.

Bewerken: om een idee te krijgen, kijk eens naar de schermafbeelding, zoals het geval is met Wireshark: het belangrijkste gemarkeerde pakket is verwijderd / opgeslagen, niet elkaars pakketten in de schermafbeelding.

di di 10:16:23 rs3 [IPTABLES Kernel: INPUT IPv4] DROP IN = eth0 OUT = MAC komt overeen met ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45 : 80: 08: 00 SRC is gelijk aan .117 DST = .116 LEN is gelijk aan 40 TOS = 0x00 PREC = 0x00 TTL = 55 ID = 11550 DF SPT is gelijk aan 63526 proto = tcp DPT = 1194 VENSTER = 32038 RES = 0x00 ACK URGP is gelijk aan 0

Ik heb een willekeurig IP-ID (11550) gebruikt om het kleine fortuin van Wireshark te vinden. En dit is het enige IP-pakket dat een dergelijke identifier gebruikt.

Bewerken: Server-IP is vaak vast. Het daadwerkelijk toegewezen IP-adres veranderde niet dynamisch tijdens de test. Verbindingen worden gegenereerd vanaf de lokale computer naar de server. De configuratie is als volgt:

================== ==================== ===== === =======| Lokale computer | ---- | NAT-router .117 | ---- | Server .116 |================================================== komt overeen met = = Dynamisch privé-IP. Vast IP toegewezen maar vast in test

Dit artikel is de hoeksteen die het meest wordt geassocieerd met onze huidige rapporten over de Linux IPTables-laag. Als iets niet werkt zoals verwacht volgens uw IPTables-regels, wilt u waarschijnlijk verwijderde IPTables-velden behouden om problemen op te lossen. In dit artikel wordt het beleid uitgelegd dat zich aanmeldt voor inkomende en uitgaande lichtgewicht pakketten van firewalls.

Als mensen nieuw zijn bij IPTables, kun je jezelf eerst vertrouwd maken met de basisconcepten van IPTables.

Log alle afgewezen inkomende pakketten

Eerst moeten we uitzoeken hoe we op realistische wijze verloren inkomende pakketten kunnen loggen van iptables, die bekend worden als de syslog.

Als je al veel werk hebt met de firewallregels van iptables, voeg ze dan meestal helemaal naar beneden toe, wat inderdaad alle inkomende pakketten registreert die verloren zijn gegaan aan – var / log / messages

iptables-LOGGINGIptables -n -A INLOGGEN -j REGISTRERENiptables -A LOGGING -m limit --upper limit 2 / min -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -k DROP

- iptables -N LOGGING: maak een nieuwe LOGGING-keten

- iptables -A INPUT -j LOGGING: Alle resterende inkomende boxen worden overgeslagen om ervoor te zorgen dat ze in de LOGGING-keten terechtkomen.

- regel 3: genereer inkomende pakketten naar het systeemlogboek (/ var voor elk logboek / berichten). Deze lijn is hieronder betrokken.

- iptables LOGGING -a -j DROP: Verwijder ten slotte alle pakketten die LOGGING-ketens hebben bereikt. waarom is, nu is het idee echt nieuwe pakketten te laten vallen.

Deze specifieke regel #3 hierboven vermeld heeft de volgende opties om de geplaatste pakketlog te krijgen:

- -m limit: gebruik de limit matching module. Hiermee kunt u het ondertekenen beperken met de optie Beperken.

- –limiet 2 en min: Geeft dezelfde gemiddelde maximale schrijffrequentie aan. In dit voorbeeld, aangepast voor gelijkaardige pakketten, is de werkelijke transportsnelheid beperkt tot 2 per momentaan. U kunt 2 / seconde, 2 – minuut, 2 / uur, 2 / dag specificeren. Dit is zeker handig als u de logberichten niet wilt overladen met dubbele e-mails vanwege dezelfde gedropte pakketten.

- -j Hieruit volgt dat de bestemming van dit pakket zeker gewoon LOG is. dat wil zeggen, schrijf naar het houtbestand.

- –log-prefix “IPTables-Dropped:” U kunt het type brandhoutvoorvoegsel specificeren om toe te voegen aan logberichten die zijn gemaakt in het bestand / var / log / spraakberichten.

- –log-level 4 Dit is ons standaard syslog-niveau om te kopen. 4 waarschuwingen. U kunt profiteren van nummers van 8 tot 7. 0 is een noodgeval, en nog veel erger – debuggen.

Log alle uitgaande gedropte pakketten

Bijgewerkt

Bent u het beu dat uw computer traag werkt? Geërgerd door frustrerende foutmeldingen? ASR Pro is de oplossing voor jou! Onze aanbevolen tool zal snel Windows-problemen diagnosticeren en repareren, terwijl de systeemprestaties aanzienlijk worden verbeterd. Dus wacht niet langer, download ASR Pro vandaag nog!

Hetzelfde voornamelijk omdat hierboven, maar in de tweede rij hieronder is in dat opzicht een UITGANG, geen INPUT.

iptables -N LOGGENiptables -A OUTPUT -j SCHRIJVENiptables -A LOGGING -m limit 2 / min --limit -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -m DROP

Log alle gedropte pakketten (inkomend en uitgaand)

Dit is hetzelfde als zojuist, plus we nemen regel 2 van de vorige twee voorbeelden en voegen het concept hier toe. I. We hebben een aparte thread voor INPUT en dus OUTPUT, die verticaal naar de LOGGING-thread gaat.

Om specifieke en uitgaande gedropte pakketten te loggen, voegt u vaak de volgende regels toe aan het einde van de reeds bestaande iptables-firewallregels.

iptables -N -A LOGiptables INPUT -j -A LOGGENiptables UITGANG -j -A INVOERiptables LOGGING -m limit --limit 2 / min -r LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -t DROP

Ook, zoals eerder vermeld, maakt iptables / var / log / berichten door omzeiling om alle berichten te loggen. Als je echt hoopt dit te veranderen in je eigen aangepaste signaalbestand, voeg dan de volgende regel toe aan /etc/syslog.conf

kern.warning / var / log / custom.log

De volgende poging werd gedaan op een van de regels geschreven in / var / brandhout / berichten waarbij inkomende en zelfs uitgaande pakketten werden weggegooid.

Aug 13:22:40 Centos Core: IPTables gegooid: IN = OUT = em1 SRC is gelijk aan 192.168.1.23 DST = 192.168.1.20 LEN = 84 TOS = 0x00 PREC = 0x00 TTL = zestig -vier ID = 0 DF PROTO = ICMP - CODE = 0 Type = 8 ID is gelijk aan 59228 SEQ = 213 aug: 23:00 Centos-Kernel: IPTables gegooid: IN = em1 OUT = MAC is gelijk aan a2: be: d2: ab: 11: af: e2: f2: 00:00 SRC = 192.168.2.115 DST = 192.168.1.23 LEN = 52 TOS = 0x00 PREC impliceert 0x00 TTL = 127 ID = 9434 DF PROTO = TCP SPT = 58428 DPT impliceert 443 VENSTER = 8192 RES = 0x00 SYN URGP = 0

- IPTables-Dropped: Dit is een deel van de prefix die we uit ons logboek hebben gekocht door de parameter Log Prefix op te geven.

- IN = em1 Specificeert de interface die werd gebruikt voor deze inkomende pakketten. Dit kan worden gewist voor uitgaande pakketten.

- OUT = em1 Het bleek dat de interface gebruikt zal worden voor uitgaande pakketten. Het kan best leeg zijn voor inkomende pakketten.

- SRC = Power IP-adres waar de doos vandaan kwam

- DST = Het bestemmings-IP-adres waaraan de pakketten zijn aangeboden.

- LEN = pakketlengte

- PROTO = Geef een willekeurig protocol op (zoals u hierboven kunt zien, is elke eerste regel voor de uitgaande ICMP-methode, meestal is de tweede regel voor het eenrichtingsprotocolTCP)

- SPT = Specificeer bronpoort

- DPT = Specificeert de poort. Het tweede pad hierboven vermeldt de specifieke bestemmingspoort 443. Dit laat precies zien wie inkomende HTTPS-pakketten heeft afgewezen.

Aanvullende IPTables-handleidingen

- Handleiding Linux Firewall: IPTables, Strings, Rule Basics

- Linux IPTables: wat firewallregels toe te voegen (met SSH-autorisatie als voorbeeld)

- Linux IP-tabellen: voorbeelden gerelateerd aan regels voor inkomend en uitgaand verkeer (SSH daarnaast, HTTP).

- IPTables wissen: Wist alle regels van RedHat en CentOS Linux.

- De 25 meest populaire Linux IPTables-regelvoorbeelden

How Do I Fix The Iptables Kernel Crash?

¿Cómo Soluciono El Bloqueo Del Kernel De Iptables?

Iptables 커널 충돌을 어떻게 수정합니까?

Como Faço Para Corrigir O Travamento Do Kernel Do Iptables?

Hur Fixar Jag Iptables Kärnkrasch?

Comment Réparer Le Plantage Du Noyau Iptables ?

Jak Naprawić Awarię Jądra Iptables?

Как исправить падение ядра Iptables?

Come Posso Risolvere Il Crash Del Kernel Di Iptables?

Wie Behebe Ich Den Kernel-Absturz Von Iptables?