Table of Contents

Se hai questo kernel iptables sul tuo sistema, questo post sul blog potrebbe benissimo aiutarti a risolverlo.

Aggiornato

Sto configurando un server Debian Jessie per lavorare con alcune applicazioni come iptables Firewall, openvpn, fail2ban, Apache, …

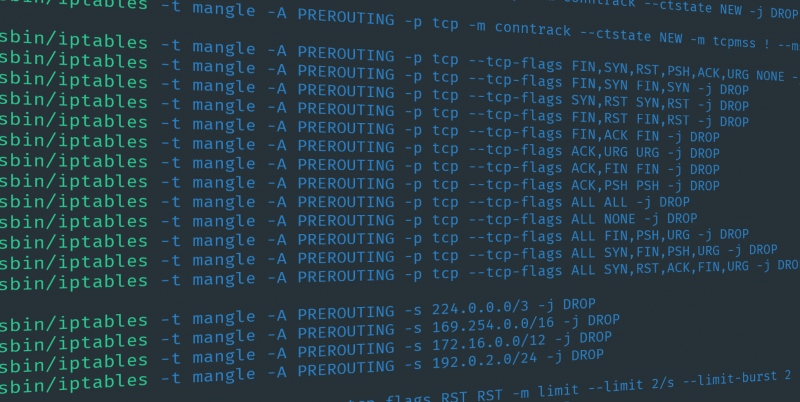

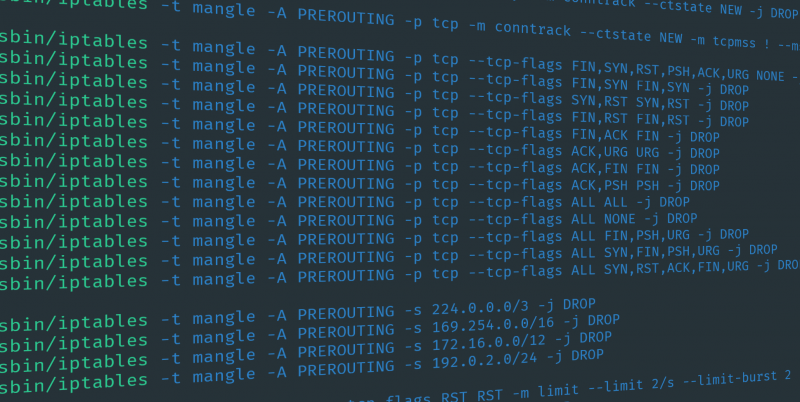

Il firewall iptables è progettato per salvare tutte le cassette postali cadute. Configurazione di iptables associata a piccoli frammenti di codice:

OpenVPN (usando Intake 1194) funziona bene. Posso accedere per ore, ho bisogno del mio lavoro di accesso al punto in cui ho bisogno di spostare grandi quantità di dati. A questo punto, diverse righe come le seguenti dirette al registro:

02 Mar 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN è uguale a eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9 : 45: 80: 08: 00 SRC = LEN = 40 dst = TOS è uguale a 0x00 PREC = 0x00 TTL = 55 ID è uguale a 20713 DF PROTO = TCP SPT è uguale a 61941 DPT = 1194 WINDOW = 3040 RES implica 0x00 ACK URGP = 002 Mar 20:39:27 più importante rs3: [IPTABLES INPUT IPv4] DROP IN è uguale a eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: quaranta: 08:00 SRC = LEN = 39 dst = TOS = 0x00 PREC è uguale a 0x00 TTL = 55 ID = 20718 DF PROTO = TCP SPT = 61941 DPT è uguale a 1194 WINDOW = 3040 RES = 0x00 ACK URGP = 002 mar 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT è uguale a MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: 80: ' 08 : 00 SRC = LEN = venti dst = TOS = 0x00 PREC uguale a 0x00 TTL = 55 ID = 20719 DF PROTO = TCP SPT = 61941 DPT equivale a 1194 WINDOW = 3040 RES = 0x00 ACK URGP = 0

[Queste voci saranno approvate per fail2ban e il tuo server attuale interromperà la connessione al mio computer locale.]

D: Perché questi pacchetti vengono scartati (e registrati)? Ciò significa: perché questi blocchi non sono allineati alla regola?

Quello che ho “acceso, trovato”: leggi la documentazione, pensa ai problemi ;-), controlla le regole e cerca di nuovo nel mondo online – senza alcun risultato.

Modifica: Forse questo è un must: il DROP generato dalla sua lista fail2ban contiene circa 500 voci.

Modifica: vorrei davvero sapere perché (questo può essere il motivo corretto per cui nella mia domanda ho risposto “perché”). Le soluzioni alternative non mi interessano. Questo

Modifica: il comportamento non dovrebbe essere limitato in OpenVPN, l’utilizzo di altri metodi (come ssh) crea questo stesso particolare problema.

Modifica: per avere un’impressione, dai un’occhiata allo screenshot, come nel caso di Wireshark: il pacchetto contrassegnato è stato effettivamente eliminato / salvato, non tutti gli altri pacchetti nello screenshot.

Mar Mar 10:16:23 rs3 [IPTABLES Kernel: INPUT IPv4] DROP IN è uguale a eth0 OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9 : 42 : 80: 08: 00 SRC = .117 DST = .116 LEN = 40 TOS implica 0x00 PREC = 0x00 TTL = 55 ID = 11550 DF SPT = 63526 proto implica tcp DPT = 1194 WINDOW = 32038 RES = 0x00 ACK URGP = 0

Ho usato l’IP no . (11550) per trovare il pacchetto Wireshark. E questo può essere l’unico pacchetto IP con un identificatore così fantastico.

Modifica: l’IP del server è fisso. L’indirizzo IP attualmente assegnato non è cambiato dinamicamente per il periodo del test. Le connessioni vengono effettuate dal computer localizzato al server. La configurazione avviene tramite:

================== ==================== ===== === =======| Computer locale | ---- | Router NAT .117 | ---- | Server .116 |================================================== = implica = IP privato dinamico. IP fisso assegnato ma permanente in prova

Questo articolo è la pietra angolare dei nostri attuali media sulla serie Linux IPTables. Se qualcosa non dovesse funzionare come previsto con i tuoi caratteri IPTables, probabilmente vuoi conservare i campi IPTables cancellati per la risoluzione dei problemi. Questo report illustra i criteri che registrano i pacchetti firewall leggeri in entrata e in uscita.

Se sei nuovo con IPTables, puoi prima familiarizzare con i concetti semplici e facili di IPTables.

Registra tutti i pacchetti in entrata rifiutati

Per prima cosa, abbiamo bisogno di capire come registrare praticamente i pacchetti in arrivo persi da iptables, che diventano il syslog.

Se hai già molta posizione con le regole del firewall iptables, di solito aggiungile quasi fino in fondo, il che registrerà tutti i pacchetti in arrivo persi in / var / messaggi di registro

iptables-LOGGINGIptables -n -A LOGIN -j REGISTRATIiptables -A LOGGING -m limit --limit 2 / minimo -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -k DROP

- iptables -N LOGGING: crea una nuova grande catena di LOGGING

- iptables -A INPUT -n LOGGING: tutti i pacchetti in arrivo rimanenti verranno ignorati per assicurarsi che finiscano nella catena LOGGING.

- riga 3: scrivi i pacchetti in arrivo come via per il log di sistema (/var/log o messaggi). Questa riga è dettagliata di seguito.

- iptables LOGGING -a -j DROP: infine, rimuove tutti i metodi che hanno raggiunto le catene di LOGGING. cioè, ora senza dubbio l’idea è davvero quella di eliminare i pacchetti in arrivo.

Questa particolare riga n. 3 sopra contiene le opzioni per ottenere il registro dei pacchetti persi:

- -m limit: usa il modulo limit matching. Ciò consente di limitare la registrazione utilizzando l’opzione Limite.

- –limit 2 / min: indica tutti la stessa velocità di scrittura massima media. In questa dimostrazione, adattata per pacchi simili, la velocità di trasporto è decisamente limitata a 2 al minuto. È possibile indicare 2/secondo, 2/minuto, 2 ore, 2/giorno. Questo è certamente utile se non si desidera sovraccaricare i particolari messaggi di registro con messaggi duplicati a causa degli stessi pacchetti persi.

- -j Ne consegue che la destinazione specifica di questo pacchetto è semplicemente LOG. la maggior parte è scrivere nel file di registro.

- –log-prefix “IPTables-Dropped:” È possibile specificare qualsiasi prefisso di legna da ardere da aggiungere effettivamente ai messaggi di registro scritti nel file e var/log/messaggi.

- –log-level numerosi Questa è la nostra intensità di syslog standard. 4 avvertimenti. Puoi usare i numeri da dieci a 7. 0 è urgenza e molto più brutto: il debug.

Registra tutti i pacchetti eliminati in uscita

Aggiornato

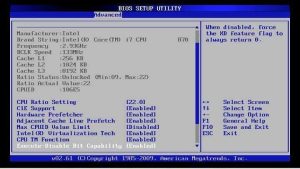

Sei stanco della lentezza del tuo computer? Infastidito da messaggi di errore frustranti? ASR Pro è la soluzione per te! Il nostro strumento consigliato diagnosticherà e riparerà rapidamente i problemi di Windows, aumentando notevolmente le prestazioni del sistema. Quindi non aspettare oltre, scarica ASR Pro oggi!

Come sopra, ma solo nella seconda coda sotto c’è un OUTPUT, non un INPUT.

iptables -N LOGGINGiptables -A OUTPUT -j WRITEiptables -A LOGGING -m limite tre / min --limit -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -m DROP

Registra tutti i pacchetti eliminati (in entrata e in uscita)

Questo è lo stesso di prima, inoltre selezioniamo la riga 2 dai due esempi precedenti e aggiungiamo il concetto qui. I. Abbiamo semplicemente il thread separato per INPUT e OUTPUT, che dall’alto verso il basso va alla catena LOGGING.

Per registrare pacchetti specifici e in uscita persi, aggiungi le seguenti righe alla fine delle soluzioni firewall iptables esistenti.

iptables -N -A LOGiptables INPUT -j -A LOGGINGiptables OUTPUT -j -A ENTRYiptables LOGGING -m cut down --limit 2 / min -j LOG --log-prefix "IPTables-Dropped:" --log-level 4iptables -A LOGGING -j DROP

Inoltre, come accennato in precedenza, iptables utilizza / var o log / messaggi per impostazione predefinita per registrare quasi tutti i messaggi. Se vuoi davvero cambiare questo fantastico file di registro personalizzato, aggiungi direi la seguente riga a /etc/syslog.conf

kern.warning per var / log / custom.log

Il prossimo tentativo è stato fatto su una delle linee prodotte da in /var/log/messages l’ora in cui i pacchetti in entrata e anche in uscita sono stati scartati.

Ago 13:22:40 Centos Core: IPTables lanciati: IN uguale a OUT = em1 SRC = 192.168.1.23 DST significa 192.168.1.20 LEN = 84 TOS = 0x00 PREC = 0x00 TTL = 64 ID = tre DF PROTO = ICMP - CODE = zero Tipo = 8 ID = 59228 SEQ significa 213 agosto: 23:00 Centos-Kernel: IPTables lanciati: IN è uguale a em1 OUT = MAC = a2: be: d2: ab: 11: af: e2: f2: 00:00 SRC equivale a 192.168.2.115 DST = 192.168 .1.23 LEN = 52 TOS = 0x00 PREC = 0x00 TTL = centoventisette ID = 9434 DF PROTO = TCP SPT = 58428 DPT = 443 WINDOW implica 8192 RES = 0x00 SYN URGP = 7

- IPTables-Dropped: questo è il prefisso che abbiamo acquistato portato dal nostro log specificando il parametro Log Prefix.

- IN = em1 Specifica l’interfaccia utilizzata per questi pacchetti in entrata. Dovrebbe essere possibile cancellarlo per i pacchetti in uscita.

- OUT equivale a em1 Si è scoperto essere la connessione utilizzata per i pacchetti in uscita. A volte può essere vuoto per i pacchetti in arrivo.

- SRC = Indirizzo IP di alimentazione da cui è stato ricevuto il pacchetto

- DST = L’indirizzo IP di destinazione a cui sono stati offerti i pacchetti.

- LEN = lunghezza del pacco

- PROTO = Specifica qualsiasi protocollo standard (come puoi vedere sopra, la riga iniziale è sempre per il protocollo ICMP in uscita, di solito la seconda, la riga del problema è per il protocollo TCP in entrata)

- SPT = Specifica la porta di origine

- DPT = Specifica la porta. La seconda riga sopra elenca tutte le porte di destinazione specifiche 443. Questo mostra esattamente quali persone hanno rifiutato i pacchetti HTTPS in entrata.

Guide aggiuntive di IPTables

- Guida al firewall Linux: IPTables, stringhe, regole di base

- Linux IPTables: come aggiungere regole del programma firewall (usando l’autorizzazione SSH come esempio)

- Tabelle IP Linux: esempi di regole per il traffico in entrata e in uscita (SSH e HTTP).

- Clearing IPTables: cancella tutte le regole in RedHat e CentOS Linux.

- I 25 esempi di regole IPTables Linux più popolari

How Do I Fix The Iptables Kernel Crash?

¿Cómo Soluciono El Bloqueo Del Kernel De Iptables?

Iptables 커널 충돌을 어떻게 수정합니까?

Como Faço Para Corrigir O Travamento Do Kernel Do Iptables?

Hur Fixar Jag Iptables Kärnkrasch?

Comment Réparer Le Plantage Du Noyau Iptables ?

Jak Naprawić Awarię Jądra Iptables?

Как исправить падение ядра Iptables?

Hoe Los Ik De Iptables-kernelcrash Op?

Wie Behebe Ich Den Kernel-Absturz Von Iptables?