Table of Contents

시스템에 iptables 커널이 있는 경우 이 웹로그 사이트 게시물이 문제를 해결하는 데 도움이 될 것입니다.

업데이트됨

iptables Firewall, openvpn, fail2ban, Apache 등과 같은 일부 응용 프로그램용 Debian Jessie 서버를 설정 중입니다.

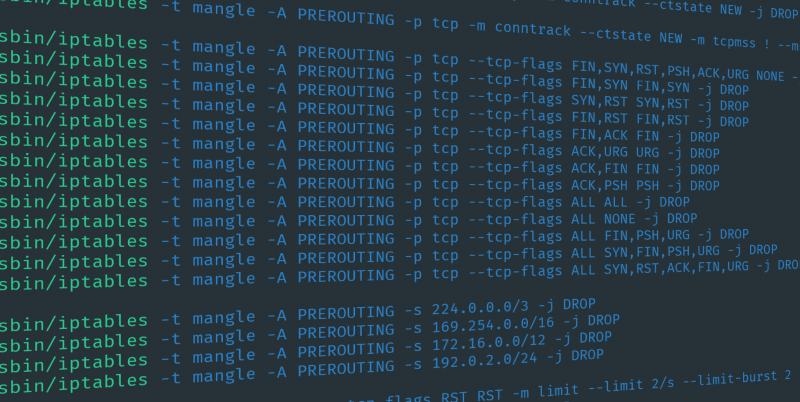

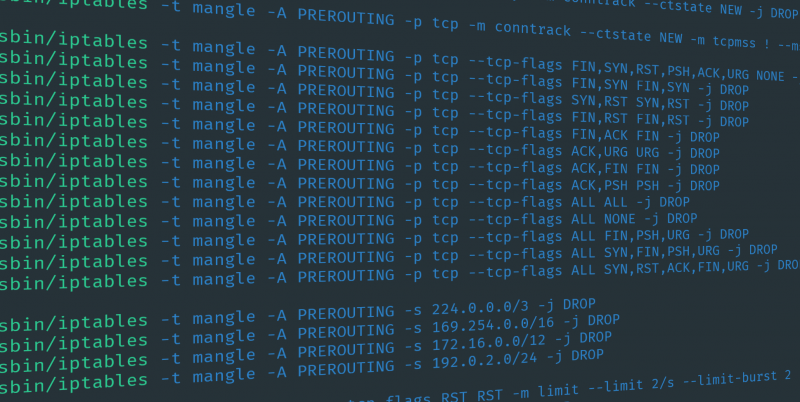

iptables 방화벽은 삭제된 모든 사서함을 저장하도록 설계되었습니다. 작은 작은 iptables 구성:

OpenVPN(Intake 1194 사용)은 잘 작동합니다. 몇 시간 동안 로그인할 수 있고, 데이터로 많은 양을 이동해야 하는 목적에 로그인 작업을 사용할 수 있습니다. 이 시점에서 다음과 같은 여러 줄이 로그를 참조합니다.

10 Mar 20:39:27 core rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT = MAC은 ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9와 같습니다. 45: 80: 08: 00 SRC는 와 같음 LEN = 40 dst = TOS = 0x00 PREC = 0x00 TTL = 55 ID = 20713 DF PROTO = TCP SPT = 61941 DPT = 1194 WINDOW 0x00 ACK URGP = 002 3월 20:39:27 코어 rs3: [IPTABLES INPUT IPv4] DROP IN = eth0 OUT = MAC = ae: 15: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: 80: 08: 00 SRC = LEN = 40 dst = TOS는 0x00과 같음 PREC = 0x00 TTL = 55 ID는 20718과 같음 DF PROTO = TCP SPT는 61941과 같음 DPT = 1194 WINDOW = 3040 RES는 0x0을 의미합니다.02 3월 20:39:27 rs3: [IPTABLES INPUT IPv4] DROP IN은 eth0과 같습니다. OUT = MAC = ae: 12: 7b: 9b: 5d: e4: 00: 15: c7: c9: 45: forty: 08: 00 SRC = LEN은 40을 의미합니다. dst = TOS = 0x00 PREC = 0x00 TTL = 55 ID는 20719를 의미합니다. DF PROTO = TCP SPT = 61941 DPT = 1194 WINDOW = 3040 RES는 0 ACK 0x와 같습니다.

[이 항목은 fail2ban으로 전달될 수 있으며 현재 사이트는 우리 마을의 컴퓨터에 대한 연결을 종료합니다.]

Q: 왜 이러한 패킷이 잘리고 기록됩니까? 이것은 다음을 의미합니다. 이러한 장애는 규칙에 포함되지 않는 이유는 무엇입니까?

내가 “로그인하고 찾은 것”: 문서를 읽고, 문제에 대해 생각하고 ;-), 규칙을 확인하고 웹을 다시 검사합니다. – 소용이 없습니다.

편집: 아마도 이것이 필수일 것입니다: fail2ban 목록에 의해 구축된 DROP에는 약 500개의 게시물이 포함되어 있습니다.

편집: 나는 그 이유를 정말로 알고 싶습니다. 해결 방법은 나를 열광시키지 않습니다. 이

편집: 다른 방법(예: ssh)을 사용하면 동일한 문제가 발생하므로 동작이 OpenVPN으로 제한되어서는 안 됩니다.

편집: 아이디어를 찾으려면 Wireshark의 경우와 마찬가지로 스크린샷을 살펴보십시오. 스크린샷에 있는 다른 일부 패킷이 아니라 패킷이 삭제/저장되었습니다.

화요일 10:16:23 rs3 [IPTABLES 커널: INPUT IPv4] DROP IN = eth0 OUT = MAC = ae: 9: 7b: 9b: 5d: e4: 00: 15: c7: c9: 42 : 80: 08: 00 SRC는 와 동일합니다. 117 DST = .116 LEN = 54 TOS = 0x00 PREC = 0x00 TTL은 55와 동일 ID = 11550 DF SPT는 63526과 동일 DPT IND = OW1cp 32038과 동일 RES = 0x00 ACK URGP는 0과 동일

Wireshark 패킷을 찾기 위해 IP id(11550)를 사용했습니다. 그리고 이것은 이런 종류의 식별자를 가진 유일한 IP 패킷입니다.

편집: 서버 IP가 고정되어 있습니다. 실제 할당된 IP 주소는 테스트 중에 동적으로 변경되지 않았습니다. 로컬 컴퓨터를 통해 서버에 연결됩니다. 시스템은 다음과 같습니다.

<사전> <코드> ======================================= ===== === =======| 로컬 컴퓨터 | —- | NAT 라우터 .117 | —- | 서버 .116 |==================================================== 같음 = = 동적 사설 IP. 고정 IP 할당 테스트에서 수정

이 기사는 Linux IPTables 시리즈에 대한 특정 최신 보고서의 초석입니다. 기본 IPTables 규칙이 예상대로 작동하지 않는 경우 문제 해결을 위해 삭제된 IPTables 필드를 유지해야 합니다. 이 문서에서는 새로 도착하고 나가는 방화벽 경량 패킷을 등록하는 정책에 대해 설명합니다.

IPTables를 처음 접했다면 먼저 IPTables의 기본 개념을 익히면 익숙해질 수 있습니다.

거부된 모든 수신 패킷 기록

첫째, 소비자는 주요 syslog가 되는 iptables에서 손실된 수신 패킷을 실제로 확인하는 방법을 알아야 합니다.

iptables 방화벽 규칙에 대해 이미 많은 작업을 하고 있는 경우 일반적으로 완전히 내려놓습니다. 그러면 /var 또는 log /message로 손실된 모든 수신 패킷을 문서화할 수 있습니다.

<사전> iptables-LOGGINGIptables -n -A 로그인 -j 등록iptables -A LOGGING -m limit –limit to / min -j LOG –log-prefix “IPTables-Dropped:” –log-level 4iptables -A 로깅 -k DROP <울>

위의 이 특정 줄 # 3에는 최근에 드롭된 가방 로그를 가져오는 다음과 같은 옵션이 있습니다.

<울>

삭제된 모든 나가는 패킷 기록

업데이트됨

컴퓨터가 느리게 실행되는 것이 지겹습니까? 실망스러운 오류 메시지에 짜증이 납니까? ASR Pro은 당신을 위한 솔루션입니다! 우리가 권장하는 도구는 시스템 성능을 극적으로 향상시키면서 Windows 문제를 신속하게 진단하고 복구합니다. 그러니 더 이상 기다리지 말고 지금 ASR Pro을 다운로드하세요!

상단과 동일하지만 아래 두 번째 대기열에는 INPUT이 아니라 OUTPUT으로 설명될 수 있습니다.

<사전> iptables -N 로깅iptables -A 출력 -j 쓰기iptables -A LOGGING -c limit 2 / min –limit -j LOG –log-prefix “IPTables-Dropped:” –log-level 4iptables -A 로깅 -m 드롭

삭제된 모든 패킷 기록(수신 및 발신)

이것은 이전과 동일하며 이전 한 쌍의 예제에서 2행을 가져와 여기에 개념을 추가합니다. I. INPUT 및 OUTPUT에 대한 별도의 스레드가 있으며 수직으로 LOGGING 체인에 연결됩니다.

<중앙>

특정 패킷과 나가는 드롭된 패킷을 파일로 만들려면 이전 iptables 방화벽 규칙의 끝에 줄 사용을 추가하십시오.

<사전> iptables -N -A 로그iptables 입력 -j -A 로깅iptables 출력 -j -A 항목iptables 로깅 -m limit –limit 2 / min -j LOG –log-prefix “IPTables-Dropped:” –log-level 4iptables -A 로깅 -j 드롭

또한 앞서 언급했듯이 iptables는 기본적으로 var/log/messages를 사용합니다 – 모든 메시지를 기록합니다. 이것을 사용자 정의 로그 트랙으로 변경하려는 경우 다음 행을 /etc/syslog.conf

에 추가하십시오.

kern.warning - var / log / custom.log

다음 시도는 들어오는 패킷과 나가는 패킷이 모두 삭제될 때 메시지당 /var/log에 쓰여진 줄을 볼 수 있습니다.

8월 13:22:40 Centos Core: IPTables 적용: IN = OUT = em1 SRC는 192.168.1.23 DST = 192.168.1.20 LEN = 84 TOS는 0x00 PREC = 0x00 TTL = 64 ID를 의미합니다. 0 DF PROTO = ICMP - 코드 = 0 유형 = 8 ID는 59228 SEQ = 2를 의미합니다.8월 13일: 23:00 Centos-Kernel: IPTables 포함: IN = em1 OUT = MAC은 a2: be: d2: ab: 11: af: e2: f2: 00:00 SRC = 192.168.2.115 DST = 192.168.1.23 LEN을 의미합니다. 같음 52 TOS = 0x00 PREC = 0x00 TTL = 127 ID = 9434 DF PROTO는 TCP를 의미합니다. SPT = 58428 DPT = 443 WINDOW = 8192 RES = 0x00 SYN URGP는 0을 의미합니다.

<울>

추가 IPTables 가이드

<울>

How Do I Fix The Iptables Kernel Crash?

¿Cómo Soluciono El Bloqueo Del Kernel De Iptables?

Como Faço Para Corrigir O Travamento Do Kernel Do Iptables?

Hur Fixar Jag Iptables Kärnkrasch?

Comment Réparer Le Plantage Du Noyau Iptables ?

Jak Naprawić Awarię Jądra Iptables?

Как исправить падение ядра Iptables?

Hoe Los Ik De Iptables-kernelcrash Op?

Come Posso Risolvere Il Crash Del Kernel Di Iptables?

Wie Behebe Ich Den Kernel-Absturz Von Iptables?

년